OpenCart是一款著名的开源电子商务系统,采用PHP开发,具有MVC架构。它以其强大的功能、优秀的设计和响应式界面著称,支持多语言、多货币、多域名店铺。OpenCart提供了丰富的插件和模板,方便用户进行定制开发。同时,其后台管理界面简洁明了,功能强大,适合初学者和经验丰富的网店经营者使用。作为跨境电商平台,能够帮助用户构建专业且可靠的在线商店。

国家信息安全漏洞共享平台于2025-02-27公布其存在跨站脚本漏洞。

漏洞编号:CNVD-2025-04185、CVE-2025-0460

影响产品:OpenCart v1.0

漏洞级别:高

公布时间:2025-02-27

漏洞描述:OpenCart 1.0版本存在文件上传漏洞,该漏洞源于参数image对上传的文件缺少有效的验证,导致不法分子可利用该漏洞上传Webshell(木马后门),从而进一步获取和破坏系统数据。

解决办法:

要解决该漏洞隐患,最佳办法是对网站做防篡改保护,阻止黑客非法上传文件。具体方法如下:

使用『护卫神·防入侵系统』的“篡改防护”和“网站后台保护”模块,对网站做防篡改保护,以及对后台做访问限制保护,让未授权人员不仅不能上传文件,还不能进入后台。这样黑客自然无法再入侵了!

1、防篡改保护

在“篡改防护-添加CMS防护”(如图一)。选择网站目录,安全模板选择“OpenCart安全模板”,并填写正确的后台地址,点击“确定”按钮,就添加好了。

护卫神防入侵系统内置有OpenCart防篡改规则模板,一键即可开启安全保护!

(图一:添加OpenCart 防篡改规则)

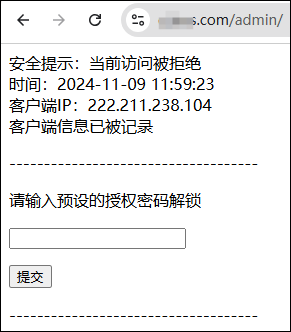

设置好以后,防入侵系统就会立即在底层驱动锁死文件,同时还会对后台进行保护,访问时需要先验证授权密码(如图二),只有输入了正确的密码才能访问。

授权密码可以在“网站防护-访问保护-网站后台保护-授权密码”设置!

(图二:访问后台需要输入授权密码)

1266

1266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?