1、做代理后,扫描到有目标X-Content-Type-Options响应头缺失、

目标X-XSS-Protection响应头缺失、

1.1.1. 到错误页面web应用服务器版本信息泄露、

到目标Content-Security-Policy响应头缺失、

到目标Referrer-Policy响应头缺失、

到目标Strict-Transport-Security响应头缺失等等

漏洞,可以进行以下配置处理。

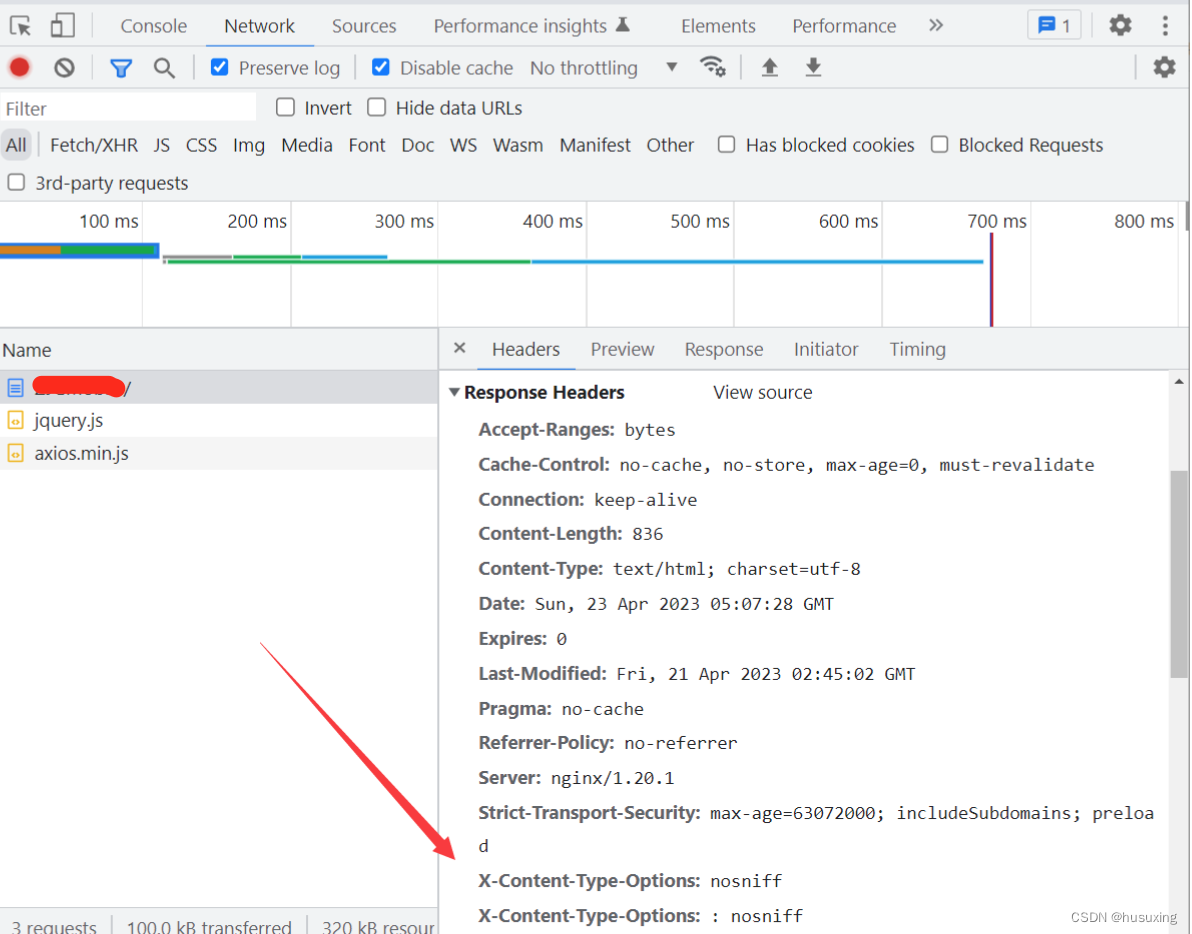

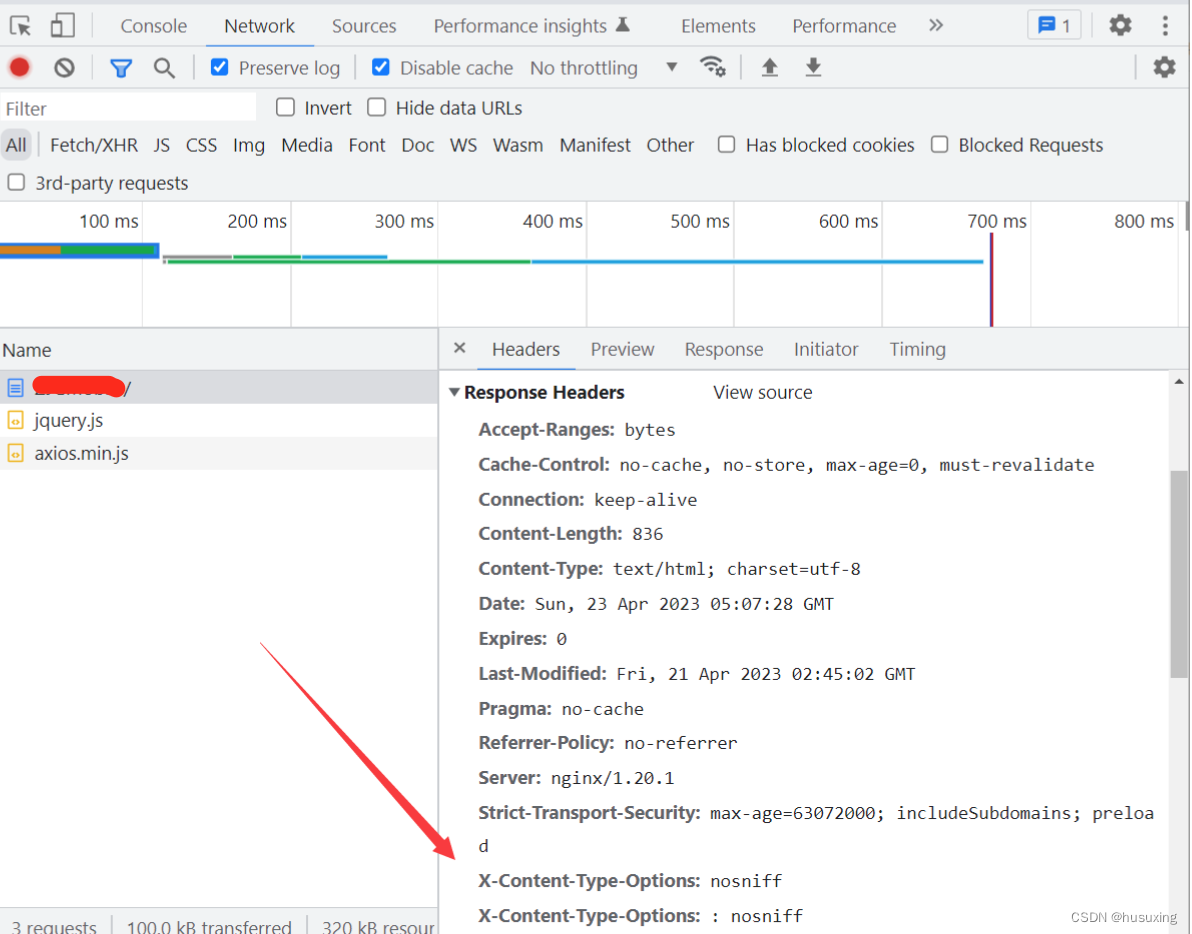

配置运行后的效果

本文讨论了在使用代理扫描时发现的Web应用程序安全漏洞,包括X-Content-Type-Options等头信息缺失。文章详细介绍了这些漏洞的影响,并提供了相应的配置措施来提升安全性。

本文讨论了在使用代理扫描时发现的Web应用程序安全漏洞,包括X-Content-Type-Options等头信息缺失。文章详细介绍了这些漏洞的影响,并提供了相应的配置措施来提升安全性。

1、做代理后,扫描到有目标X-Content-Type-Options响应头缺失、

目标X-XSS-Protection响应头缺失、

1.1.1. 到错误页面web应用服务器版本信息泄露、

到目标Content-Security-Policy响应头缺失、

到目标Referrer-Policy响应头缺失、

到目标Strict-Transport-Security响应头缺失等等

漏洞,可以进行以下配置处理。

配置运行后的效果

2598

2598

4317

4317

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?