用途限制声明,本文仅用于网络安全技术研究、教育与知识分享。文中涉及的渗透测试方法与工具,严禁用于未经授权的网络攻击、数据窃取或任何违法活动。任何因不当使用本文内容导致的法律后果,作者及发布平台不承担任何责任。渗透测试涉及复杂技术操作,可能对目标系统造成数据损坏、服务中断等风险。读者需充分评估技术能力与潜在后果,在合法合规前提下谨慎实践。

这里主要介绍一些信息收集的工具,比较简单,常用的工具

下载地址:【免费】信息收集-一些强大的信息收集工具资源-优快云下载

我介绍一下这些工具

1. ARL-plus-docker-main(资产侦察灯塔系统增强版)

- 功能:自动化网络资产测绘,覆盖 子域名枚举、端口扫描、服务识别、漏洞探测、指纹识别(如 CMS、框架),支持持续监控。

- 原理:

- 被动收集:整合公开 API(DNSdumpster、CertSpotter)、证书透明度日志抓取子域名。

- 主动扫描:基于 Nmap 内核探测端口,结合 HTTP 请求 + 指纹库(WhatWeb 规则)识别服务。

- Docker 化:容器部署,避免环境冲突,快速搭建。

- 使用(需 Docker 环境):

cd ARL-plus-docker-main docker-compose up -d # 启动服务(参考README配置) # 访问Web界面:http://<IP>:5003,创建任务扫描目标(域名/IP段)。

一般安装在linux环境中,使用docker安装即可,下载地址提供的是源码,这里就不再涉及安装了,网上有很多教程

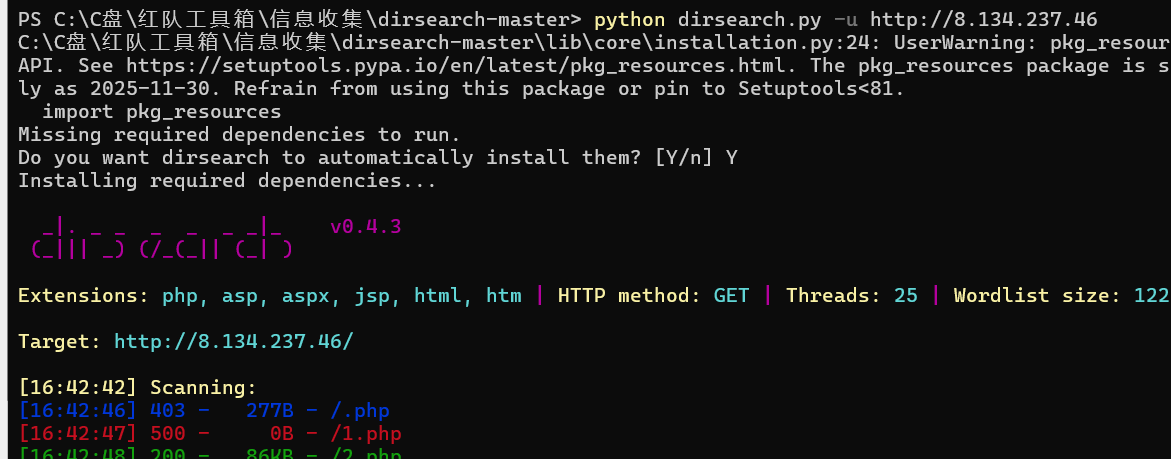

2. dirsearch-master(Web 目录扫描)

- 功能:暴力破解 Web 目录 / 文件(如

/admin、index.php),支持 多线程、自定义字典、响应过滤(排除 404/403)。 - 原理:

从字典读取路径,发送 HTTP GET 请求,通过 状态码、响应内容 判断资源是否存在(过滤统一 404 页面)。 - 使用:

# 基础扫描(默认字典) python3 dirsearch.py -u http://target.com # 指定字典+后缀+递归 python3 dirsearch.py -u http://target.com -w /usr/share/wordlists/dirb/common.txt -e php,html -r

3. enscan(企业信息自动化收集)

ENScan_GO 是由狼组安全团队(wgpsec)开发的企业信息自动化收集工具,基于国内主流企业信息 API(如爱企查、天眼查等),可一键聚合 ICP 备案、APP、小程序、微信公众号等多维度数据,支持批量查询与股权穿透分析。

场景 1:基础信息快速采集

./enscan-v1.2.2-windows-amd64.exe -n "华为" -field icp,app,wechat # 获取备案、APP和公众号信息

输出结果存于result目录,包含 Excel 表格与原始 JSON 数据。

场景 2:股权穿透分析

./enscan -n "腾讯" -hold -supplier -branch # 查询控股公司、供应商及分支机构

结合-is-merge参数合并导出多层关联数据。

场景 3:API 集成调用

启动 API 服务:

./enscan --api # 监听默认端口8080通过 HTTP 接口查询:

curl "http://localhost:8080/api/info?search=字节跳动&field=email"

返回 JSON 格式的邮箱信息,可直接用于后续渗透测试。这里不再演示。

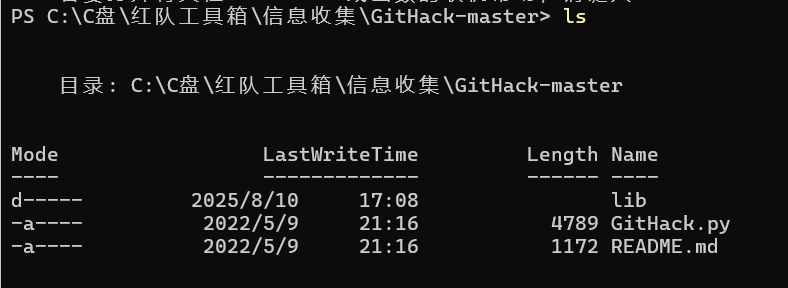

4. GitHack-master(Git 源码泄露利用)

- 功能:检测网站

.git目录泄露,自动下载并还原 完整项目源码(用于审计或渗透)。 - 原理:

下载.git内的版本控制文件(如HEAD、objects),通过 Git 逻辑恢复源码。 - 使用:

python GitHack.py http://target.com/.git/ # 还原源码到输出目录

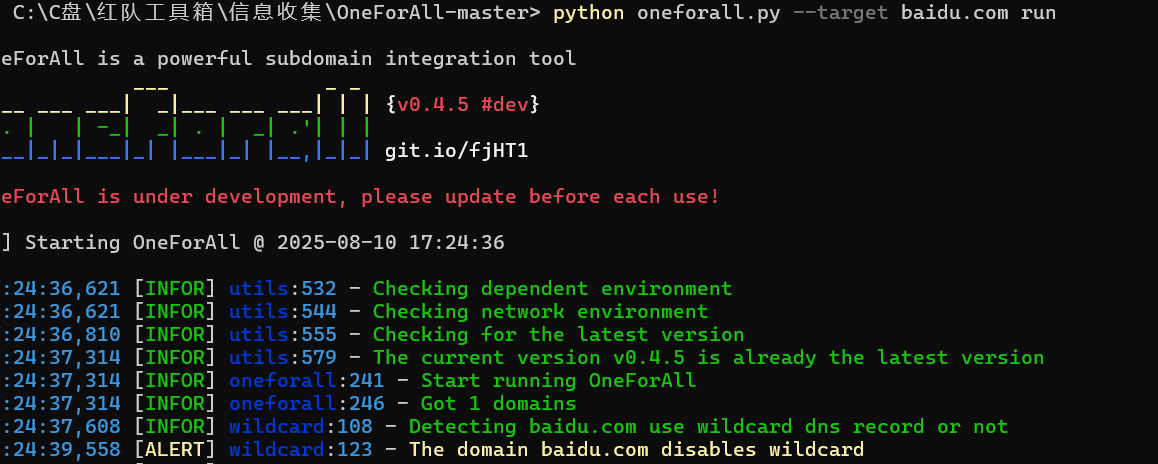

5. OneForAll-master(子域名枚举神器)

- 功能:集成 被动枚举(30+API)+ 主动爆破 + 存活检测,支持子域名→IP→端口关联。

- 原理:

- 被动:调用 VirusTotal、Censys 等 API 抓取公开子域名。

- 主动:DNS 字典爆破 + 证书透明日志解析。

- 使用:

# 全模式枚举(被动+主动) python oneforall.py --target target.com run

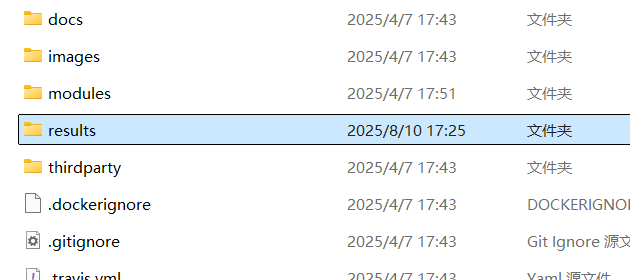

输出结果以csv格式存在于此文件夹中,这个工具很强大,方便

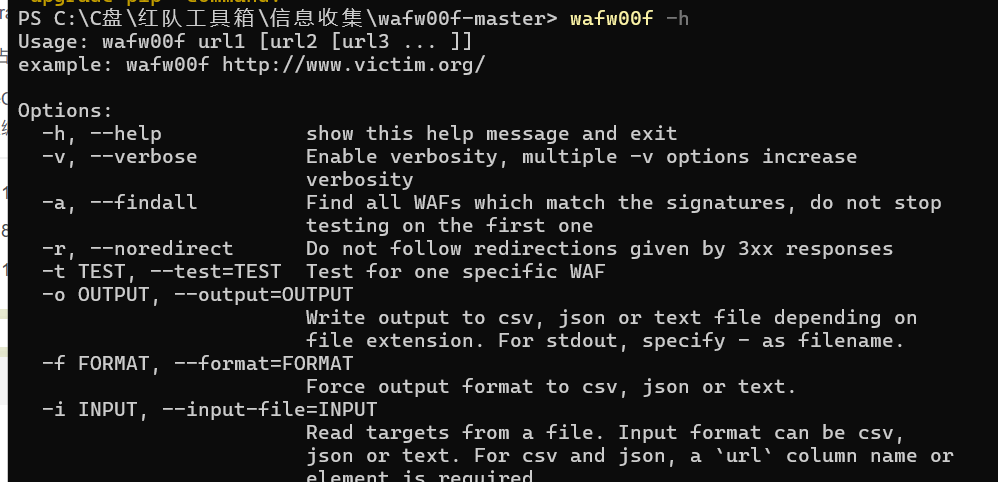

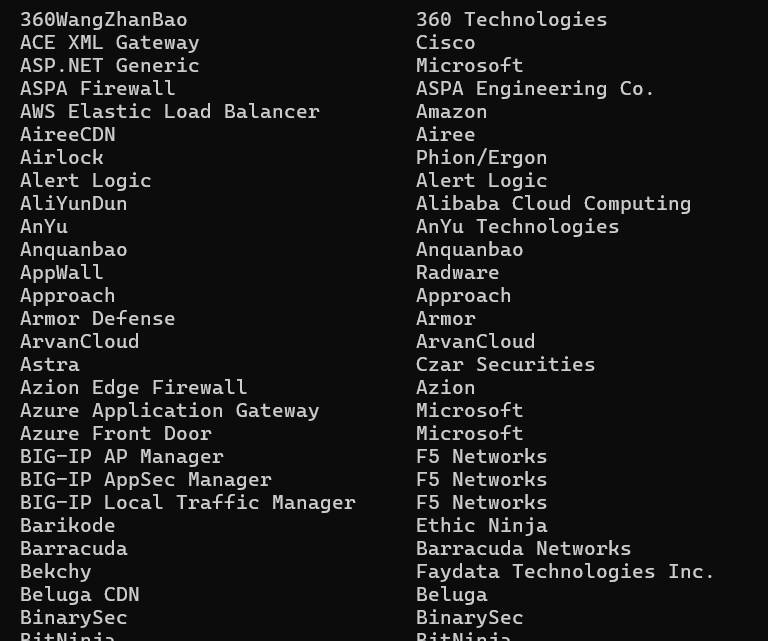

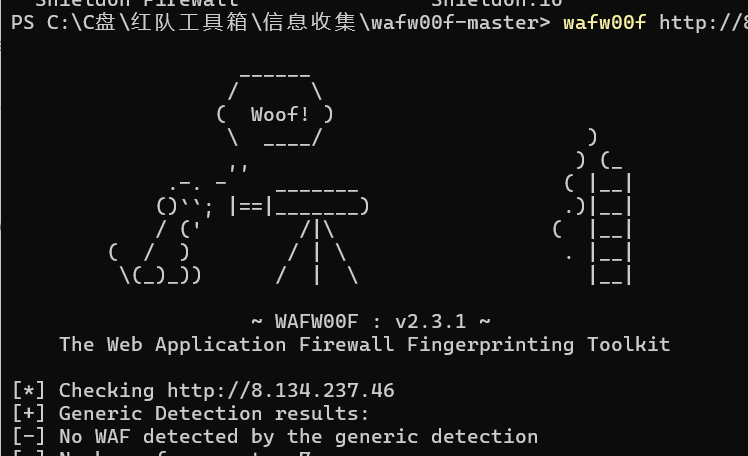

6. wafw00f-master(WAF 检测)

- 功能:识别目标是否部署 WAF(如 Cloudflare、AWS WAF),并判断厂商。

- 原理:

发送 特征请求(畸形路径、特殊头),对比响应差异(状态码、内容)匹配 WAF 特征库。 - 使用:

wafw00f https://target.com # 单目标检测 wafw00f -l urls.txt # 批量检测

可以识别的WAF,还有很多

7. 御剑(国产 Web 目录扫描)

- 功能:图形化 + 命令行,内置 中文路径字典,适合国内网站目录爆破。

- 原理:

类似 dirsearch,字典遍历 + HTTP 响应分析,支持多线程、状态码过滤。 - 使用:

- 图形化:Windows 运行

御剑.exe,输入 URL、选择字典启动。 - 命令行(若支持):

python yujian.py -u http://target.com -w dict.txt # 自定义字典扫描

- 图形化:Windows 运行

御剑跟dirsearch的功能是一样的,但是各自优点不同,dirsearch速度会比较快,而御剑的话会更加详细

常见信息收集工具的使用介绍

常见信息收集工具的使用介绍

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?