ctfshow web4

打开链接后

提示: <?php include($_GET['url']);?>

可以看出有文件包含漏洞

有include函数

直接穿插命令看日志文件

日志文件在var/log/nginx/access.log目录下

抓包添加一句话木马:

抓包添加一句话木马:

尝试蚁剑连接:

尝试蚁剑连接:

进入更目录找flag

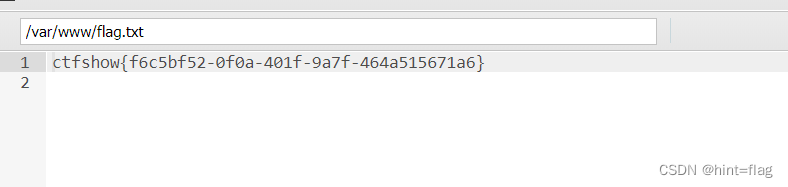

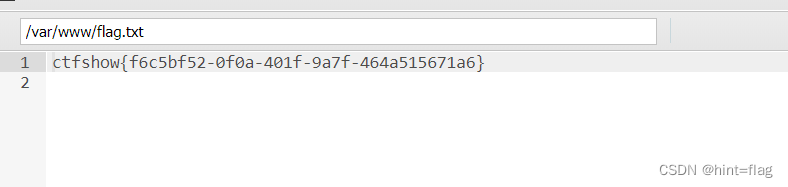

最后在www目录下找到flag

本文描述了一次针对ctfshowweb4的渗透测试过程,揭示了网站存在的文件包含漏洞。通过<?php include($_GET['url']);?>的提示,作者发现可以利用该漏洞读取var/log/nginx/access.log日志文件。接着,作者通过抓包添加一句话木马,并成功使用蚁剑建立连接,最终在www目录下找到了flag,揭示了网站的安全隐患。

本文描述了一次针对ctfshowweb4的渗透测试过程,揭示了网站存在的文件包含漏洞。通过<?php include($_GET['url']);?>的提示,作者发现可以利用该漏洞读取var/log/nginx/access.log日志文件。接着,作者通过抓包添加一句话木马,并成功使用蚁剑建立连接,最终在www目录下找到了flag,揭示了网站的安全隐患。

ctfshow web4

打开链接后

提示: <?php include($_GET['url']);?>

可以看出有文件包含漏洞

有include函数

直接穿插命令看日志文件

日志文件在var/log/nginx/access.log目录下

抓包添加一句话木马:

抓包添加一句话木马:

尝试蚁剑连接:

尝试蚁剑连接:

进入更目录找flag

最后在www目录下找到flag

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?