bugku web game1

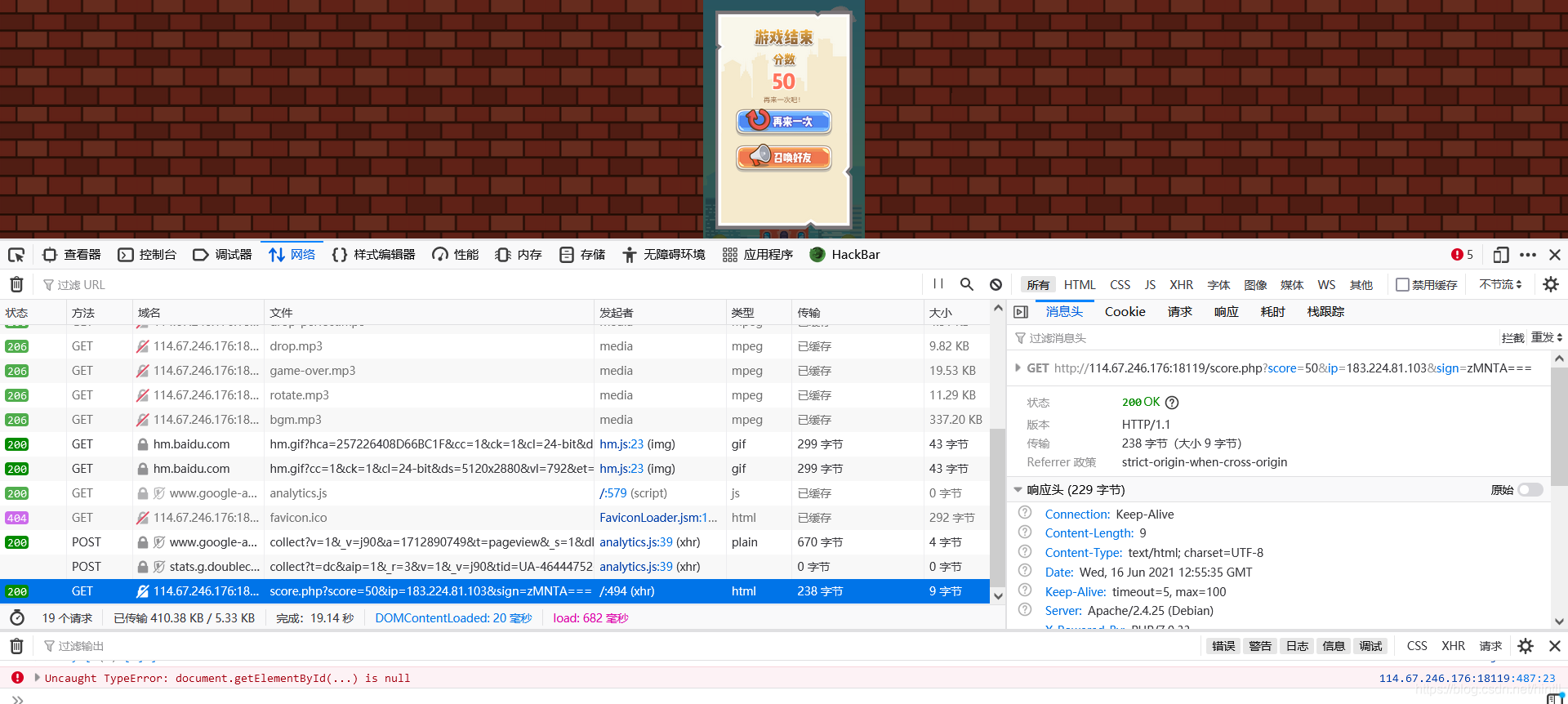

打开后是个游戏:

不重要,既然是游戏那就开始玩

游戏结束后也没有flag的提示

没有提示就自己找

f12看一下网络

发现当游戏结束的时候多出来一个用get方式传输的score.php的文件

ip=183.224.81.103

其中:

sign=zMNTA===

参数有点意思sign是一个base64的加密

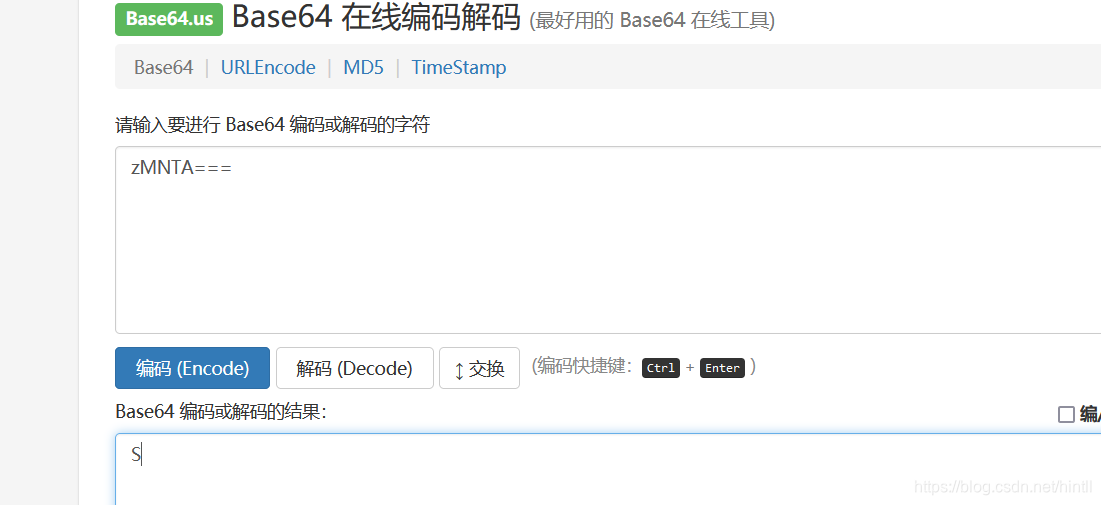

去解密一下:

应该有问题

重新游戏再看这个参数:

发现这个参数的开头都是zMD的组合

那就base64解码后面的参数

正好是游戏得分

这个题应该是修改游戏得分,拿到flag

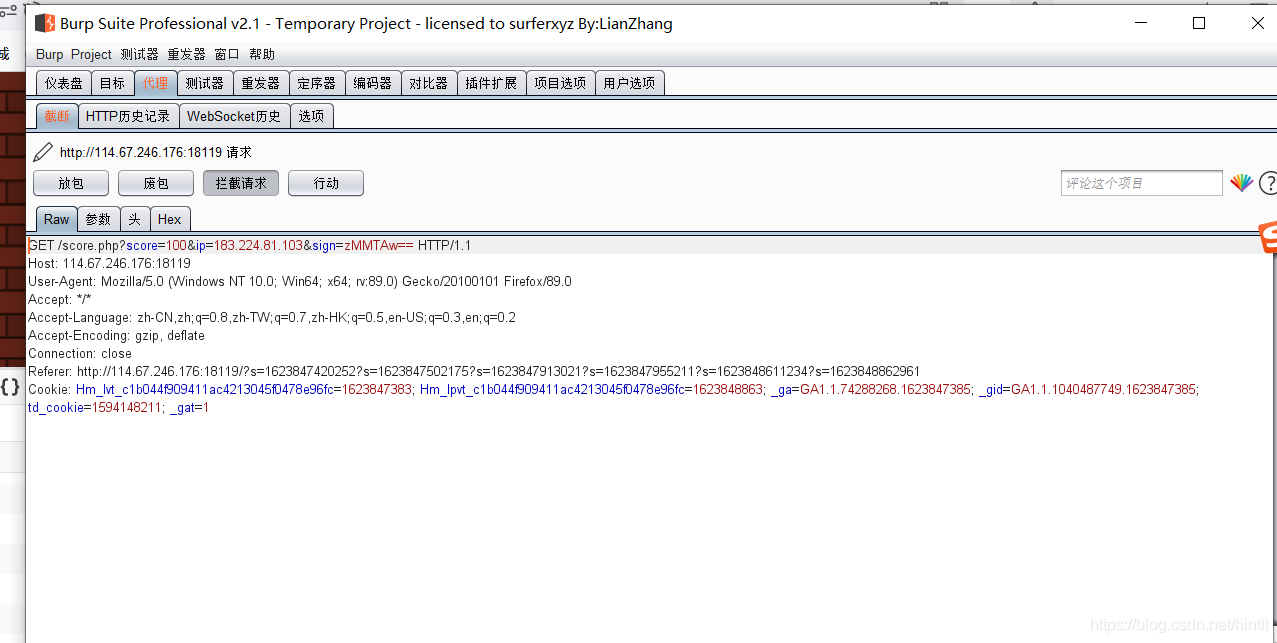

直接抓包改得分

改高一点:试一下10000

先base64编码:

10000这个数应该是小了,没到,那就改99999

改到包上:

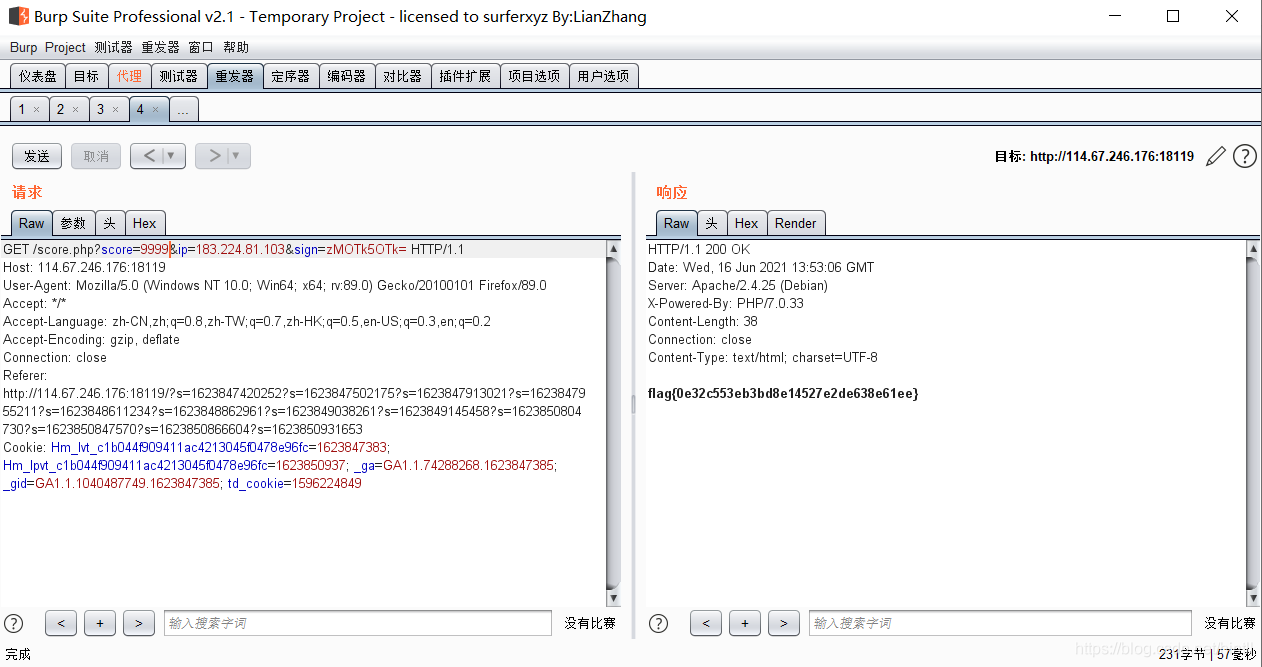

出flag

出flag

本文记录了一次在bugku平台进行的web game1挑战,通过分析游戏过程,发现score.php在游戏结束后通过GET方式传输,其中sign参数经过Base64加密。通过对不同得分的观察,了解到加密前字符串的规律,并尝试修改得分以获取flag。最终通过抓包修改请求,将得分改为99999,成功得到flag。

本文记录了一次在bugku平台进行的web game1挑战,通过分析游戏过程,发现score.php在游戏结束后通过GET方式传输,其中sign参数经过Base64加密。通过对不同得分的观察,了解到加密前字符串的规律,并尝试修改得分以获取flag。最终通过抓包修改请求,将得分改为99999,成功得到flag。

2402

2402

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?