策略联动是通过将认证策略的控制点和执行点分离,实现集中式策略控制、分布式策略执行,以简化中大型园区用户访问策略部署复杂度的一种解决方案。

为什么需要策略联动

园区网络中,为保证内网的安全,IT管理员通常需要在接入层设备上部署NAC认证策略,以控制用户的网络访问权限。

对于大中型网络而言,接入层设备众多且用户的网络接入策略复杂多变,这就给IT管理员带来了如下问题:

- 接入设备多,导致NAC部署工作量大,不易于管理和维护。

- 接入设备多,造成与其对接的服务器压力大。

- 用户只能在固定的位置接入,一旦接入地点变更,对应的接入设备没有该用户的认证策略,则该用户将无法接入网络。

为了解决上述问题,简化大中型网络的NAC部署,通常将认证点从接入层上移到汇聚层交换机,接入层交换机做802.1X报文的透传。但是,认证点上移后又带来了新的问题:

- 同一接入交换机相同VLAN下的用户之间的访问不受控制。

- 同一接入交换机下用户具体的接入位置认证设备无法感知,故障无法明确定位。

- 用户突然下线(如:断电),认证设备无法立即感知,可能会导致:

① AAA服务器仍会对该用户进行计费,造成误计费。

② 存在非法用户仿冒该合法用户IP地址和MAC地址接入网络的风险。

③ 已下线用户数量过多的情况下,还会占用设备用户规格,可能会导致其他用户无法接入网络。

针对如上两种方案的弊端,策略联动方案被提出。

策略联动核心思想是将认证策略的控制点和执行点分离,实现集中式策略控制、分布式策略执行:

- 策略控制点:控制点部署在汇聚层或更上层网络交换机上,负责与控制器的对接、配置用户的认证和访问权限等功能,并通过capwap隧道下发到执行点进行策略执行。

- 策略执行点:执行点部署在接入层交换机,负责执行控制点上配置的用户策略,并通过capwap隧道将用户终端的状态上传至控制点。

因此,通过策略联动方案,既能够简化中大型网络中的NAC部署,又能够避免由于认证点上移带来的种种问题。

策略联动的网络架构是什么

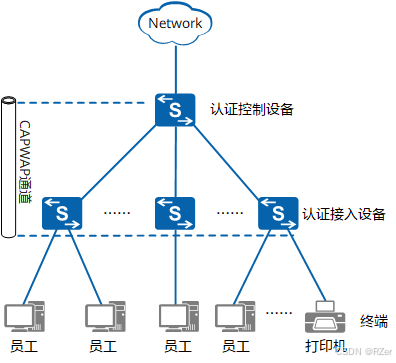

如下图所示,策略联动的网络架构包括:终端、认证接入设备以及认证控制设备等三个部分。

策略联动网络架构示意图

- 终端:负责向用户提供人机接口,帮助用户进行认证和资源访问。包括PC、便携机、智能手机、平板电脑、哑终端等终端类型。

- 认证接入设备:策略执行点,负责执行用户的网络访问策略。

- 认证控制设备:策略控制点,负责对用户进行认证以及控制用户的网络访问策略。

认证控制设备和认证接入设备之间使用CAPWAP(Control And Provisioning of Wireless Access Points)通道建立连接。通过CAPWAP通道完成认证控制设备和认证接入设备之间的用户关联、消息通信、用户授权策略下发、用户同步等处理。

策略联动是如何工作的

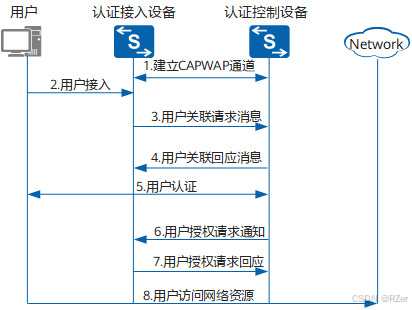

策略联动的实现机制如下图所示。

策略联动实现机制示意图

- 认证控制设备与认证接入设备间建立CAPWAP通道。

- 认证接入设备探测到有新用户接入,建立用户关联表,保存用户与接入端口等基本信息。

- 认证接入设备向认证控制设备发送用户关联请求消息。

- 认证控制设备建立用户关联表,保存用户与认证接入设备的对应关系,并向认证接入设备发送用5. 户关联回应消息用于通知认证接入设备关联成功。

用户向认证控制设备发起认证,认证接入设备转发用户和认证控制设备之间的认证报文。 - 认证控制设备删除用户关联表项,在认证成功后,认证控制设备上生成完整的用户表项,同时向7. 认证接入设备发送用户授权请求通知并下发用户的网络访问策略。

认证接入设备保存用户关联表项,打开指定的用户网络访问权限并向认证控制设备发送用户授权请求回应消息。 - 用户访问指定的网络资源。

本机制省略认证控制设备和认证接入设备间CAPWAP通道的建立过程,假设已经建立成功。

5582

5582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?