漏洞影响范围,直接看官方公告:

总结起来漏洞影响范围如下:

- tomcat 7.0.94之前

- tomcat 8.5.40之前

- tomcat 9.0.19之前 版本都会影响 (tomcat 服务器版本在受影响范围内的小伙伴可以打一波补丁了)

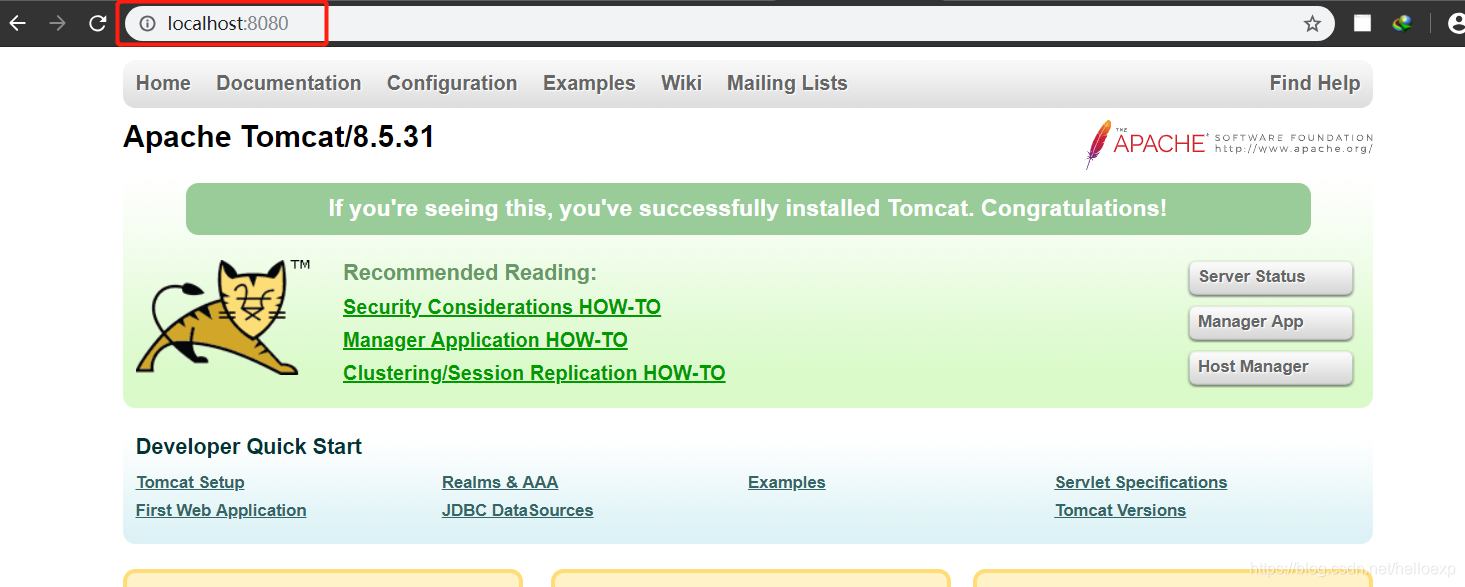

测试环境 tomcat 版本8.5.31 jdk版本8.121

漏洞利用前提

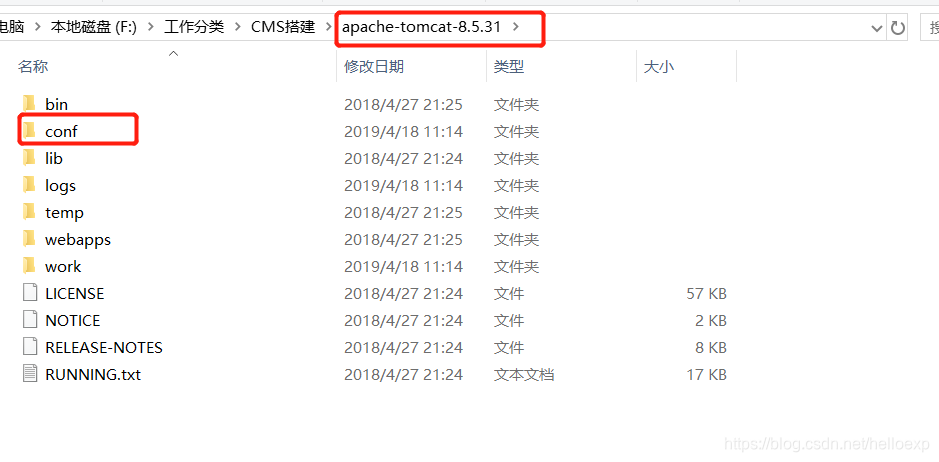

修改conf里面的内容

第一处:context.xml

第二处:web.xml

修改完上述两处配置文件之后,直接启动服务器即可

测试步骤

先确认tomcat 主页能访问

创建hello.bat脚本放入cgi-bin目录下

hello.bat内容

直接浏览器访问对应的cgi-bin下的bat文件(默认会将bat文件下载回来)

在文件后面追加我们要执行的系统命令

可以看到 系统命令通过tomcat 已经成功执行

如果搭建环境有问题,可以直接下载我上传的环境

环境地址:https://download.youkuaiyun.com/download/helloexp/11125600

请勿利用本文章从事非法活动,仅供学习和研究

作者参与维护了一个网络安全相关的公众号 “攻防之道” ,有需要的小伙伴,可以扫码关注

本文详细介绍了影响Tomcat 7.0.94、8.5.40及9.0.19前版本的安全漏洞,包括如何通过修改context.xml和web.xml配置文件进行利用与修复。提供了一个实战测试环境,帮助读者理解和应对此漏洞。

本文详细介绍了影响Tomcat 7.0.94、8.5.40及9.0.19前版本的安全漏洞,包括如何通过修改context.xml和web.xml配置文件进行利用与修复。提供了一个实战测试环境,帮助读者理解和应对此漏洞。

1227

1227