漏洞信息

漏洞编号:CVE-2016-10033

漏洞简述:WordPress 4.6 版本远程代码执行漏洞是一个非常严重的漏洞,未经授权的攻击者利用该漏洞就能实现远程代码执行,针对目标服务器实现即时访问,最终导致目标应用服务器的完全陷落。

影响版本:WordPress <= 4.7.1

漏洞代码

查看主要的漏洞代码可以找到class.phpmailer.php

环境搭建

1、直接拉取镜像:

代码片段:

docker pull medicean/vulapps:w_wordpress_6

docker run -d -p 8000(该端口可随意指定):80 medicean/vulapps:w_wordpress_6

2、启动环境:

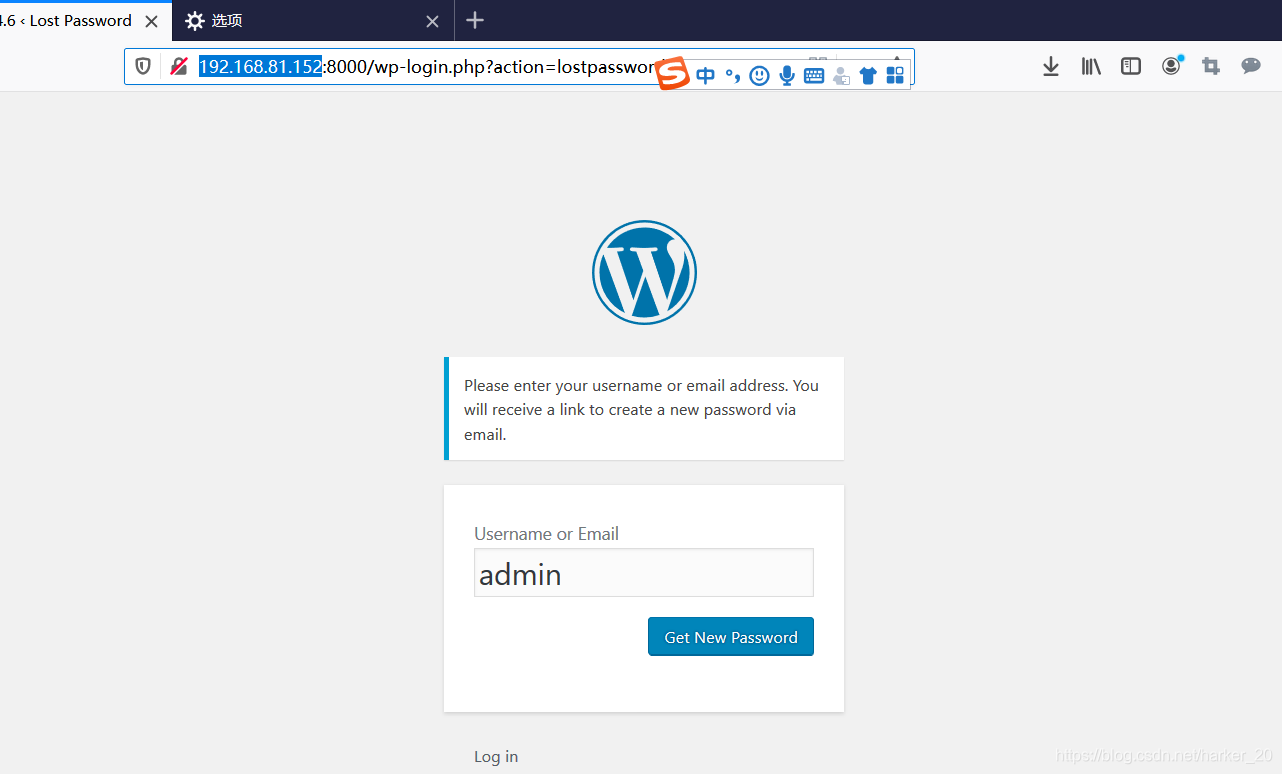

漏洞页面:/wp-login.php?action=lostpassword

打开页面;

此页面是管理员密码重置页

此页面是管理员密码重置页

漏洞验证

1、打开burp进行抓包:

本文详细介绍了WordPress 4.6版本的一个远程代码执行漏洞(CVE-2016-10033),影响版本至4.7.1。通过分析漏洞代码,演示了环境搭建、漏洞验证过程,包括如何在/wp-login.php的密码重置页面构造payload创建文件,并利用curl或wget下载执行获取shell。文章适合新手学习,结尾提供了相关参考资料。

本文详细介绍了WordPress 4.6版本的一个远程代码执行漏洞(CVE-2016-10033),影响版本至4.7.1。通过分析漏洞代码,演示了环境搭建、漏洞验证过程,包括如何在/wp-login.php的密码重置页面构造payload创建文件,并利用curl或wget下载执行获取shell。文章适合新手学习,结尾提供了相关参考资料。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

9万+

9万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?