大家读完觉的有帮助记得关注和点赞!!!

摘要— 本演示首次在商用现成品5G用户设备上实现了多层秘密共享,该方案无需修改基础设施或预共享密钥。我们基于异或的方法将秘密份额分发 across 不同的网络运营商和中继节点,即使一个网络运营商和一个中继节点同时失效(例如,遭受拒绝服务攻击或意外攻击),也能确保数据的完美恢复和机密性。

索引术语— 秘密共享,多路径通信,对抗性网络,5G安全。

I. 引言

企业和战术5G部署面临着从物理层干扰到基础设施入侵的协同跨层攻击。随着5G支持关键任务应用,在对抗性环境中实现弹性通信变得至关重要[1]。传统的密码学防御需要安全的密钥分发,当这些信道在对抗性网络中被破坏或不可用时,这本身就成了一个关键漏洞。此外,当传输路径被阻塞或密钥泄露时,VPN和加密也会失效。我们的秘密共享方案将数据拆分 across 三个运营商,无需密钥,即使在一个运营商和一条中继路径同时失效时也能确保恢复。

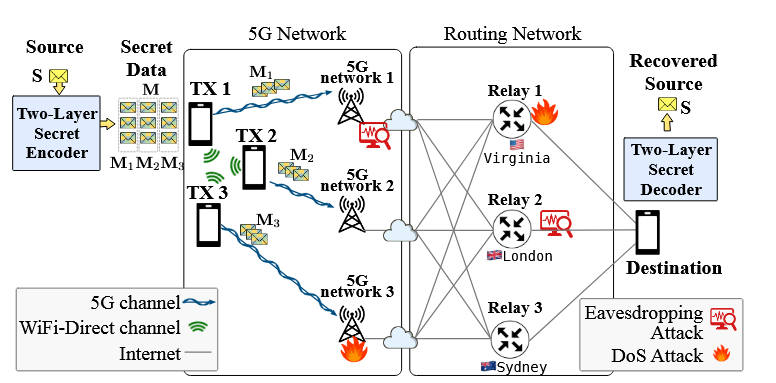

我们首次在商用现成品5G用户设备上实现了多层秘密共享,无需修改基础设施或预共享密钥。如图1所示,我们的系统将秘密份额分发 across 多个移动运营商和分布式中继节点,即使在两个层面同时发生故障,也能实现消息恢复。该演示验证了通过客户端处理实现跨层弹性的、以设备为中心的方法。

本研究部分得到美国国家科学基金会(NSF)资助CNS2451268、CNS2514415,海军研究办公室(ONR)资助N000142112472;以及NSF和国防部副部长办公室(研究与工程)资助ITE2515378的支持,作为NSF加速器计划G方向:安全运营5G基础设施项目的一部分。

图1. 两层秘密共享系统。秘密份额分发 across 3个移动运营商(列)和3个中继(行),能够容忍同时丢失一行和一列。

II. 系统概述与威胁模型

A. 威胁模型

攻击者发起如图1所示的两种主要攻击类型。窃听攻击在受损的基础设施点截获秘密份额,但单个份额不会泄露任何关于源消息的信息。DoS攻击通过干扰移动运营商或通过受损中继丢弃数据包,使传输路径失效。

B. 两层编码/解码方案

我们采用来自[2]的两层秘密共享方案,该方案将一个n比特的源消息S编码成一个由n比特秘密份额组成的3×3矩阵M。该构造保证:(i) 任何2×2子矩阵足以完全恢复消息,能够容忍同时丢失一个移动运营商(列)和一个中继(行);(ii) 任何一整行和一整列的任意组合都不会泄露关于S的任何信息。编码和解码都仅使用异或操作,使得在资源受限的UE上能够高效实现。详细算法和安全证明见[2]。

C. 架构与实现

由于eSIM切换延迟和受限的双SIM卡控制权限,单个COTS UE无法同时连接到多个移动运营商。我们通过WiFi直连[3]协调三个UE来克服这一限制,每个UE维持与不同移动运营商的专用连接。

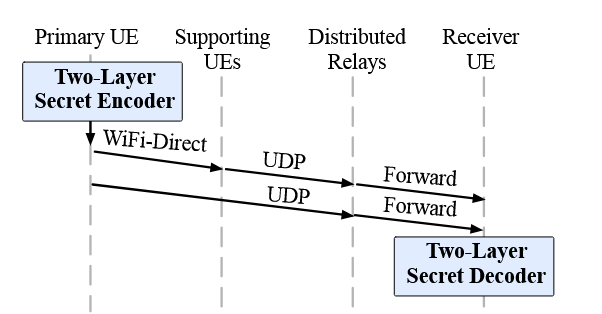

图2. 多层秘密共享协议。通过WiFi直连分发,然后进行并行多路径传输。

图2展示了我们的实现流程。发送端将源消息S编码成一个秘密份额矩阵M,并通过WiFi直连将各列分发给支持性UE。每个UE通过其移动运营商将它的三个秘密份额发送给指定的中继,从而创建九条并行路径。秘密份额被封装在UDP数据包中,带有12字节的头部(2字节索引,4字节序列号,6字节消息ID)。中继在不检查内容的情况下转发数据包,接收端通过解码任何构成有效2×2子矩阵的四个秘密份额来重建S。

III. 演示与评估

A. 实验设置

我们的演示采用COTS 5G UE和全球分布的中继节点。

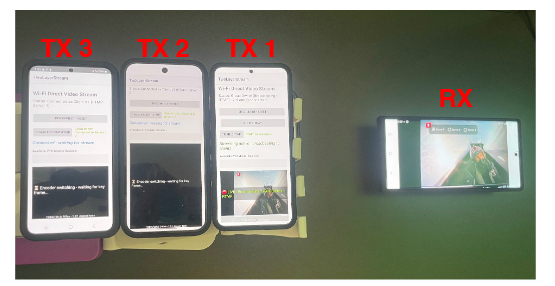

硬件: 图3显示了三个发送端UE(三星Galaxy S25使用AT&T和T-Mobile网络,谷歌Pixel 9使用Verizon网络)和一个接收端UE(Galaxy S22 Ultra)。中继基础设施包括AWS EC2(美国弗吉尼亚)、谷歌云(英国伦敦)和Azure(澳大利亚悉尼)的实例。

软件: 我们的安卓应用程序使用WiFi直连API进行UE间协调,并使用标准UDP套接字进行5G传输。实时可视化界面显示秘密份额分发和恢复状态。

图3. 演示硬件设置,显示了协调的发送端UE(TX1-3)和接收端(RX),以及实时解码显示。

B. 攻击模拟

我们的交互式演示允许参与者注入攻击,并通过三种场景观察实时恢复情况。

-

窃听攻击 通过tcpdump捕获,将中继流量镜像到攻击者节点。

-

移动运营商DoS攻击 使用飞行模式来模拟干扰或运营商故障。

-

中继DoS攻击 应用iptables规则在特定中继丢弃数据包。

C. 性能分析

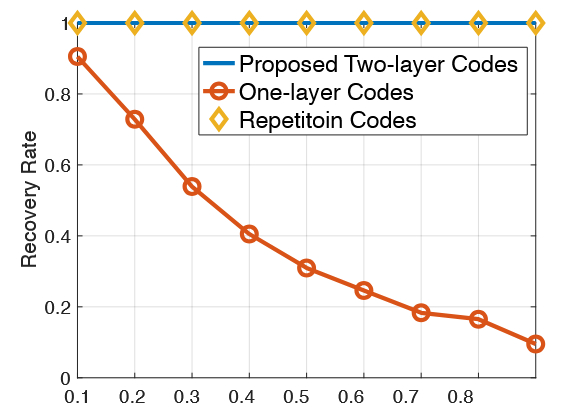

我们将我们的两层方法与一层异或秘密共享[4]和简单重复码进行了比较。一层方案[4]保护 against 跨两层的同路径故障,而重复码提供了最大的冗余。

图4揭示了我们在III-B节定义的跨层攻击下的关键优势。当DoS攻击同时针对一个移动运营商和一个中继时,我们的两层方案保持了100%的恢复率。相比之下,一层方案性能迅速下降,在50%的DoS攻击概率下仅实现31%的恢复率。

图4. 在行和列同时发生故障情况下的恢复率。

表I提供了全面的性能概况。所有秘密共享方案都实现了高机密性(0.9979熵),但只有我们的两层方法在跨层攻击下保持了完美的恢复率。这种弹性相较于重复码带来了60毫秒的额外延迟,但实现了机密性和跨层保护,这是两种基线方法都无法提供的。

|

方案 |

机密性 (熵) |

恢复率 |

延迟 (毫秒) |

|---|---|---|---|

|

两层码 |

高 (0.9979) |

100% |

153 |

|

一层码 |

高 (0.9979) |

31% |

143 |

|

重复码 |

低 (0) |

100% |

93 |

表I:在50% DoS攻击下的性能比较

IV. 结论

本演示验证了仅使用商用UE的两层秘密共享可作为5G网络的一种实用防御手段。我们的实现即使在一个移动运营商和一个中继节点同时丢失的情况下,也能实现完美的消息恢复和数据机密性,且无需预共享密钥或修改基础设施。虽然引入了一些延迟开销,但这种方法提供了传统密码学方法无法实现的跨层弹性。未来的工作将扩展到L层实现,并探索硬件加速以进一步优化性能。

1180

1180

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?