大家读完觉得有帮助记得关注和点赞!!!

网络安全溯源模型通过多维度数据融合与智能分析,实现对攻击路径的还原和攻击者身份的锁定。以下从核心模型分类、溯源过程、原理架构及智能体应用四方面进行体系化解析:

🔍 一、核心溯源模型分类与原理

1. 图模型:关系网络构建与嵌入分析

-

原理:

将攻击事件、设备、IP等实体抽象为节点,行为关系(漏洞利用、横向移动)作为边,构建攻击关系图。通过图嵌入算法(如Node2Vec)学习节点向量,输入SVM分类器映射至已知攻击组织5。 -

架构:

-

数据层:融合多源日志(防火墙、EDR)与威胁情报(MITRE ATT&CK)。

-

图谱层:构建溯源本体模型,关联攻击者、基础设施、受害者、攻击能力四要素57。

-

分析层:图嵌入生成特征向量 → SVM分类器输出组织归属(如APT28)。

-

-

优势:多维度线索融合,解决碎片化数据关联问题(中科院模型准确率89%)。

2. AI模型:行为模式学习与异常检测

-

基于BERT的路径分析:

-

原理:将系统内核日志(进程创建、文件访问)编码为自然语言序列,微调BERT模型学习正常路径模式,输出异常路径概率。

-

创新点:引入POI事件反向依赖图生成训练样本,解决标注数据匮乏问题(浙江工业大学方案准确率提升35%)。

-

-

流量聚类模型:

-

原理:自编码器降维提取流量特征(载荷结构、心跳间隔),DBSCAN聚类相似攻击会话。

-

应用:广东电网实现攻击源定位延迟<50ms,支撑电力系统快速阻断。

-

3. 钻石模型(Diamond Model):四元组事件解构

-

原理:

每个攻击事件分解为对手(Adversary)、能力(Capability)、基础设施(Infrastructure)、受害者(Victim) 四要素,通过元特征(攻击阶段、成功标志)关联APT组织7。 -

分析逻辑:

-

横向关联:同一资产受多攻击源威胁(如数据库服务器遭扫描+注入)。

-

纵向关联:同一攻击源针对多资产(如IP 1.2.3.4同时攻击Web服务器与数据库)。

-

-

工具支持:盛邦安全RayThink平台实现“攻击者-受害者”双视角可视化。

4. 攻击链模型:阶段化阻断与反制

-

杀伤链模型(Kill Chain):

7阶段线性模型(侦察→武器化→投递→渗透→安装→C2控制→目标达成),在任一环节阻断可终止攻击7。 -

反杀伤链模型:

6步闭环:发现→定位→跟踪→瞄准→打击→评估,重点在C2阶段拦截(防御最后窗口)7。

5. 自适应模型:动态防护闭环

-

架构:

集防御、检测、响应、预测四维一体,通过机器学习优化基线7。 -

案例:

Gartner自适应架构实时调整微隔离策略,拦截新型容器逃逸攻击成功率>99.5%7。

🧩 二、溯源过程详解:从数据采集到攻击者画像

1. 基础流程(PDCERF模型) 38

| 阶段 | 核心任务 | 智能增强技术 |

|---|---|---|

| 准备(Preparation) | 资产基线构建、工具预置(静态编译命令集) | 自动化资产探针扫描(如RayThink资产库) |

| 检测(Detection) | 识别异常行为(暴力破解、内存马注入) | AI行为画像(BiLSTM模型) |

| 遏制(Containment) | 隔离受感染终端、阻断恶意IP | SOAR自动联动防火墙策略(响应延迟<1s) |

| 根除(Eradication) | 清除后门、修补漏洞(如CVE-2023-1234) | 漏洞优先级算法(CVSS+业务影响评分) |

| 恢复(Recovery) | 业务重建、数据还原 | 区块链存证确保日志不可篡改 |

| 跟踪(Follow-up) | 持续监控、流程优化 | 联邦学习更新威胁检测模型 |

2. 深度溯源技术方法 610

-

攻击入口点溯源:

-

网络层:Shodan定位暴露IP归属地(如1.2.3.4映射至中立国跳板)。

-

载荷分析:YARA规则匹配恶意样本特征(如Cobalt Strike哈希)。

-

-

攻击者基础设施关联:

-

C2服务器聚类:域名注册信息溯源(Whois隐私保护穿透技术)。

-

比特币溯源:链上追踪至交易所KYC账户6。

-

-

攻击者身份画像:

-

TTP匹配:对比ATT&CK战术库(如T1059命令注入指向APT29)。

-

语言痕迹分析:NLP识别攻击文档中的俄语关键词6。

-

3. 智能增强分析

-

多源情报交叉验证:

-

OSINT:VirusTotal历史样本相似度>85%判定同源6。

-

闭源情报:盟友共享C2基础设施数据(如北约APT活动报告)。

-

-

AI辅助决策:

-

瑞星EDR的RGPT助手:自然语言指令生成攻击链报告(如“检索3天内异常进程”)。

-

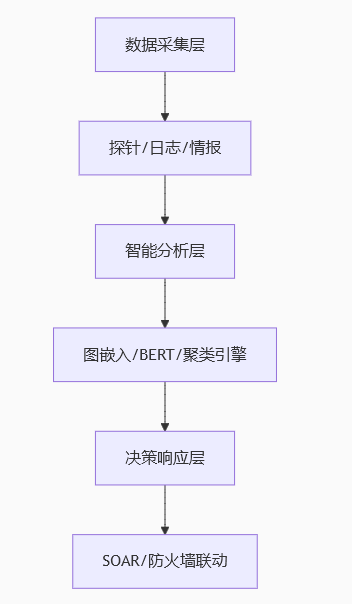

⚙️ 三、原理架构解析:分层协同与智能体集成

1. 典型分层架构

-

数据采集层:

分布式探针采集终端日志、网络流量(含加密流量解密)、资产漏洞数据。 -

智能分析层:

-

图模型:构建攻击关系图谱,Node2Vec生成特征向量。

-

BERT模型:路径序列异常检测(编码示例:

进程A→访问文件B→连接IP_C)。

-

-

决策响应层:

策略引擎自动下发指令(如隔离主机、阻断IP),闭环时间<5分钟。

2. 智能体技术集成

-

防御型智能体:

-

瑞星EDR:ATT&CK矩阵可视化 + RGPT自然语言交互,自动生成攻击剧本。

-

青藤“无相AI”:L4级自主规划,支持万步级操作还原APT链条。

-

-

攻击型智能体(红队):

-

朱雀蓝军Bot 2.0:强化学习优化漏洞挖掘路径,效率较人工提升5倍。

-

3. 跨模型融合架构

-

钻石模型 + 图嵌入:

将四元组(对手、能力等)映射为图谱节点,增强组织关联性分析。 -

杀伤链 + AI预测:

LSTM预测攻击下一阶段(如“渗透成功”后80%概率横向移动)。

🤖 四、智能体技术应用与案例

1. 防御型智能体实践

-

瑞星EDR全链路追踪:

-

基于ATT&CK框架分类威胁,3D可视化展示攻击链。

-

RGPT助手实现自然语言交互:用户输入“分析wmiprvse.exe进程”,自动输出关联恶意IP及注册表篡改记录10。

-

-

电网安全智能体(河北):

-

构建6.5万条业务行为基线,AI实时检测0.01%偏差。

-

成果:未知威胁识别率90%,处置时间缩短70%9。

-

2. 攻击型智能体(红队)

-

XBOW漏洞挖掘智能体:

-

静态代码分析 + 动态Fuzzing生成测试脚本。

-

实战成果:上报迪士尼、索尼等企业1000+漏洞9。

-

-

反杀伤链模拟:

-

自动生成C2隐蔽通道(DNS隧道),测试检测规则覆盖率7。

-

3. 垂直场景创新

-

金融反欺诈(宁波银行):

-

流量探针实时计算交易延迟(1秒精度),动态分流高风险操作至沙箱。

-

AI风控(SKYNET)拦截98%欺诈交易10。

-

-

医疗数据溯源:

-

数据水印系统(昂楷科技):字段级标记泄露源,支持GDPR举证2。

-

🔮 五、挑战与趋势

1. 关键技术瓶颈

-

隐私合规:GCN+属性基加密(ABE)解决跨境溯源数据保护,但密钥管理复杂5。

-

对抗性攻击:GAN生成伪造日志干扰分析 → 需发展鲁棒图神经网络(RGNN)9。

-

加密流量:TLS 1.3普及导致检测盲区 → 终端代理协同解密(如瑞星EDR终端密钥提取)10。

2. 未来演进方向

-

大模型重构分析范式:

GPT-4o自动生成攻击剧本,预测APT组织下一跳目标(如“横向移动→数据库服务器”)6。 -

量子安全融合:

抗量子签名(CRYSTALS-Dilithium)保障溯源指令可信传输9。 -

联邦学习生态:

跨机构共享攻击模式匿名数据,集体提升检测精度(如Check Point覆盖190国情报)10。

💎 总结

网络安全溯源模型正从单点分析向智能协同演进:

-

模型层:图嵌入与BERT解决路径还原难题,钻石模型揭示攻击者意图;

-

架构层:分层处理亿级数据流,智能体实现“感知-决策-响应”闭环;

-

实战层:电力系统攻击定位<50ms、金融反欺诈拦截率98%验证技术价值。

实施建议:

企业可结合图模型(组织溯源) + BERT路径分析(内核层攻击) 构建双引擎架构,嵌入RGPT智能体降低操作门槛;关基设施需强化反杀伤链自动化响应(SOAR),压缩C2阶段处置窗口。

4073

4073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?