大家读完觉得有帮助记得关注和点赞!!!

华三防火墙三层配置详解:原理、转发流程与实战案例

一、三层模式核心原理

1. 三层模式本质

华三防火墙在三层模式下作为路由网关设备工作,具有以下核心特征:

-

接口工作模式:接口配置IP地址,作为不同网段的网关

-

路由功能:支持静态路由、动态路由协议(OSPF/BGP/RIP)

-

策略路由:基于源/目的IP、协议类型等条件进行智能选路

-

ARP代理:实现跨网段通信的地址解析

2. 三层转发核心组件

| 组件 | 作用 | 配置命令参考 |

|---|---|---|

| 路由表 | 存储网络路径信息 | display ip routing-table |

| FIB(Forwarding Information Base) | 实际转发使用的路由快照 | display fib |

| ARP表 | IP与MAC地址映射关系 | display arp |

| 策略路由 | 自定义流量路径 | policy-based-route |

二、三层转发全流程解析

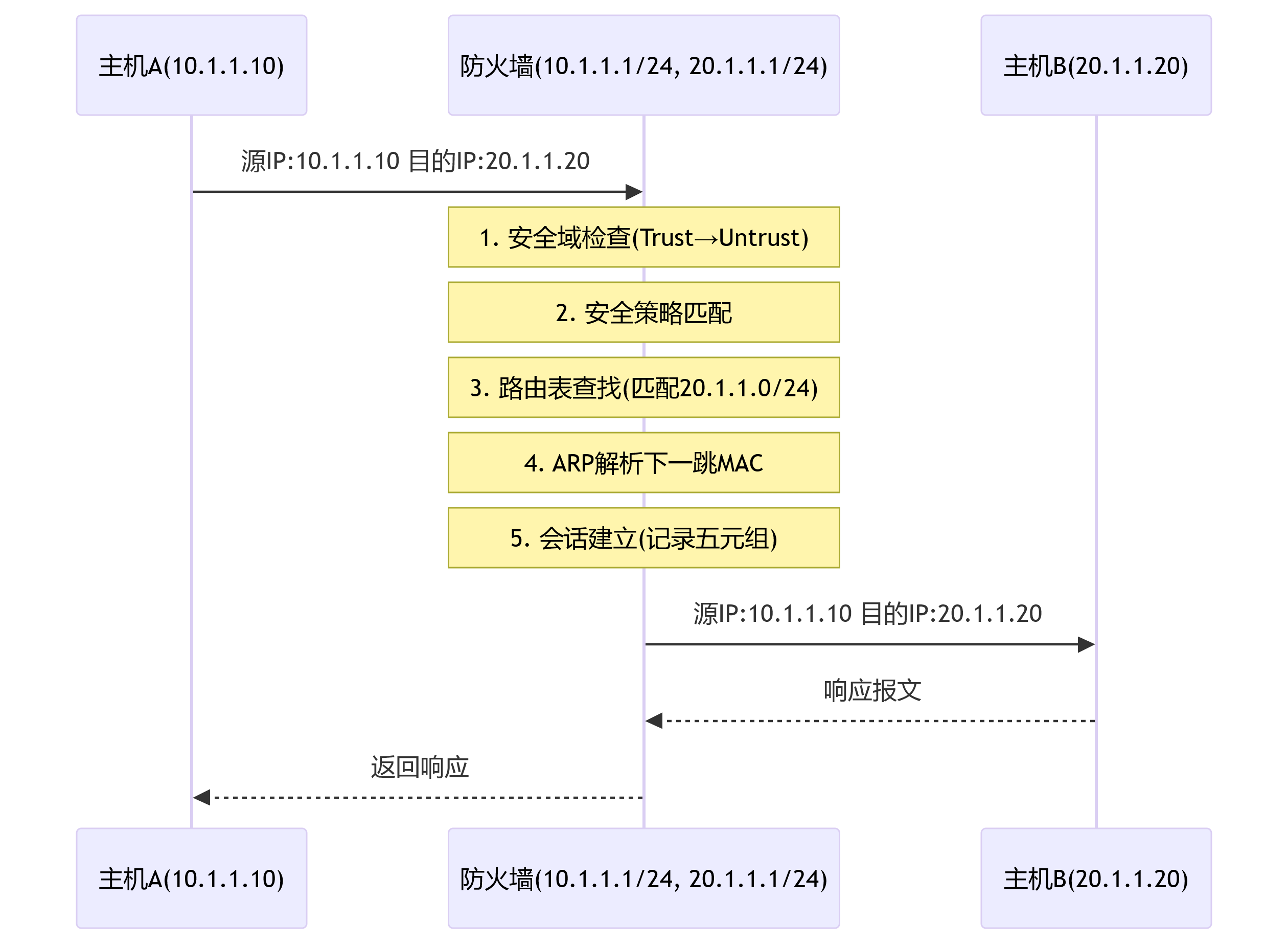

1. 标准三层转发流程

2. 关键处理阶段

-

入接口处理:

-

VLAN解封装(如为Trunk口)

-

检查接口状态/MTU

-

-

安全策略检查:

-

源/目的安全域匹配

-

应用层协议识别

-

IPS/AV深度检测(如启用)

-

-

路由决策:

-

最长前缀匹配原则

-

路由优先级:直连>OSPF>静态>RIP

bash

# 查看路由表 display ip routing-table

-

-

出接口处理:

-

ARP请求下一跳MAC

-

TTL减1并重算校验和

-

添加新二层帧头

-

三、基础配置流程(以OSPF为例)

1. 接口IP配置

bash

interface GigabitEthernet0/1 ip address 10.1.1.1 24 firewall zone trust # 加入安全域 interface GigabitEthernet0/2 ip address 20.1.1.1 24 firewall zone untrust

2. OSPF路由配置

bash

ospf 1 router-id 1.1.1.1 area 0 network 10.1.1.0 0.0.0.255 # 宣告内网 network 20.1.1.0 0.0.0.255 # 宣告外网

3. 安全策略配置

bash

security-policy ip rule 0 name PERMIT_LAN_TO_WAN source-zone trust destination-zone untrust source-ip-subnet 10.1.1.0 24 action permit

4. NAT配置(可选)

bash

acl advanced 3000 rule 0 permit ip source 10.1.1.0 0.0.0.255 nat address-group INTERNET address 202.100.1.100 202.100.1.100 interface GigabitEthernet0/2 nat outbound 3000 address-group INTERNET

四、典型应用案例

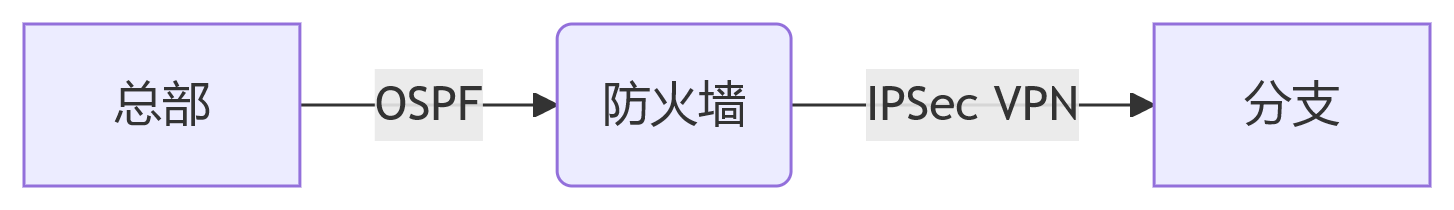

案例1:企业总部-分支互联

拓扑结构:

配置要点:

# 总部防火墙 interface Tunnel10 # IPSec隧道口 ip address 192.168.100.1 30 ospf 1 area 0 network 10.0.0.0 0.255.255.255 network 192.168.100.0 0.0.0.3 # 安全策略 security-policy ip rule 10 permit source 10.0.0.0/8 dest 172.16.0.0/16

案例2:双ISP链路负载均衡

需求:电信+联通双出口,实现智能选路

配置实现:

# 策略路由配置 acl advanced 3001 rule 0 permit ip source 10.1.1.0 0.0.0.255 destination any policy-based-route PBR permit node 10 if-match acl 3001 apply ip-address next-hop 202.96.1.1 # 电信 apply ip-address next-hop 210.22.1.1 # 联通 # 应用策略 interface GigabitEthernet0/1 ip policy-based-route PBR

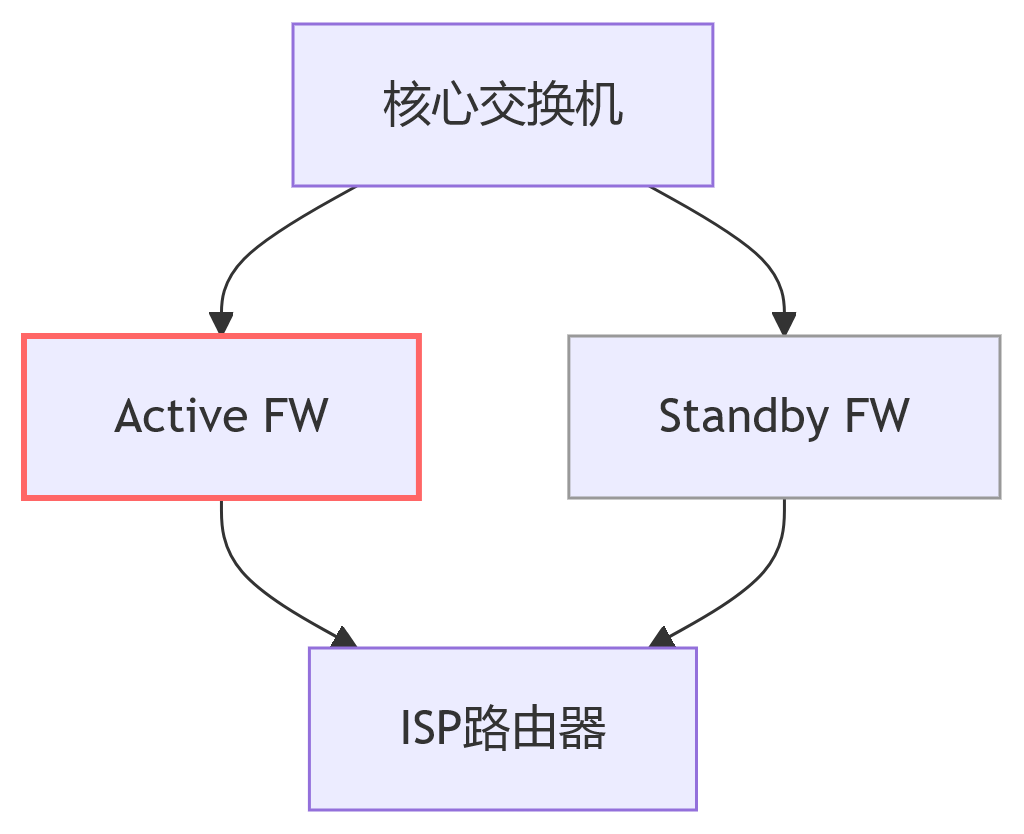

案例3:VRRP网关冗余

配置:

# 主防火墙 interface Vlan-interface10 ip address 10.1.1.252 24 vrrp vrid 1 virtual-ip 10.1.1.254 vrrp vrid 1 priority 120 # 备防火墙 interface Vlan-interface10 ip address 10.1.1.253 24 vrrp vrid 1 virtual-ip 10.1.1.254

五、高级配置技巧

1. 路由优化

# 静态路由优先级调整 ip route-static 0.0.0.0 0 202.100.1.1 preference 70 # 高于OSPF # ECMP多路径 ip route-static 172.16.0.0 16 10.1.1.2 ip route-static 172.16.0.0 16 10.1.1.3

2. 安全加固

# 防ARP欺骗 arp anti-attack validate enable # 关闭不必要服务 undo ip http server undo ip https server

3. 性能调优

# 开启快速转发 ip fast-forwarding enable # 调整会话参数 session aging-time tcp 3600 # TCP会话超时

六、故障排查指南

1. 诊断命令矩阵

| 故障类型 | 关键命令 | 分析要点 |

|---|---|---|

| 路由不通 | display ip routing-table | 下一跳是否可达 |

| 策略拦截 | display security-policy hit | 匹配规则/命中计数 |

| NAT失效 | display nat session | 地址转换是否正确 |

| 会话异常 | display session table | 状态机是否正常 |

2. 典型故障处理

问题:内网访问外网时断时续

排查步骤:

-

检查接口状态:

display interface GigabitEthernet0/2 -

确认路由存在:

display ip routing-table 8.8.8.8 -

验证NAT转换:

display nat session verbose -

检查ISP链路质量:

ping -c 100 202.100.1.1

七、企业级最佳实践

-

设计规范:

-

采用 分层网络架构(核心-汇聚-接入)

-

安全域最小化划分(Trust/DMZ/Untrust)

-

路由汇总减少表项(如

area 1 abr-summary 10.1.0.0 255.255.0.0)

-

-

高可用方案:

-

运维建议:

-

启用 NetStream 流量分析

-

配置 SNMP 对接网管平台

-

定期 会话统计:

display session statistics

-

配置模板:

bash

# 基础三层网关配置 interface Vlan-interface10 ip address 192.168.10.254 24 firewall zone trust # OSPF路由配置 ospf 1 router-id 192.168.10.254 area 0 network 192.168.10.0 0.0.0.255 # 安全策略 security-policy ip rule 0 name PERMIT_ALL source-zone trust destination-zone any action permit

通过以上配置,可实现企业级安全路由网关功能。实际部署时建议结合华三iMC智能网管平台进行可视化监控和策略优化。

1296

1296

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?