目录

一、信息收集

1.查找带有ID传参的网站(可以查找sql注入漏洞)

inurl:asp id=xx

2.查找网站后台(多数有登陆框,可以查找弱口令,暴力破解等漏洞)

site:http://xxxx.com “admin”

site:http://xx.com intext:管理

site:http://xx.com inurl:login

site:http://xx.com intitle:后台

3.查看上传漏洞

site:http://xx.com inurl:file

site:http://xx.com inurl:load

4.查找敏感文件

filetype:mdb|doc|xlsx|pdf

二、实战演示

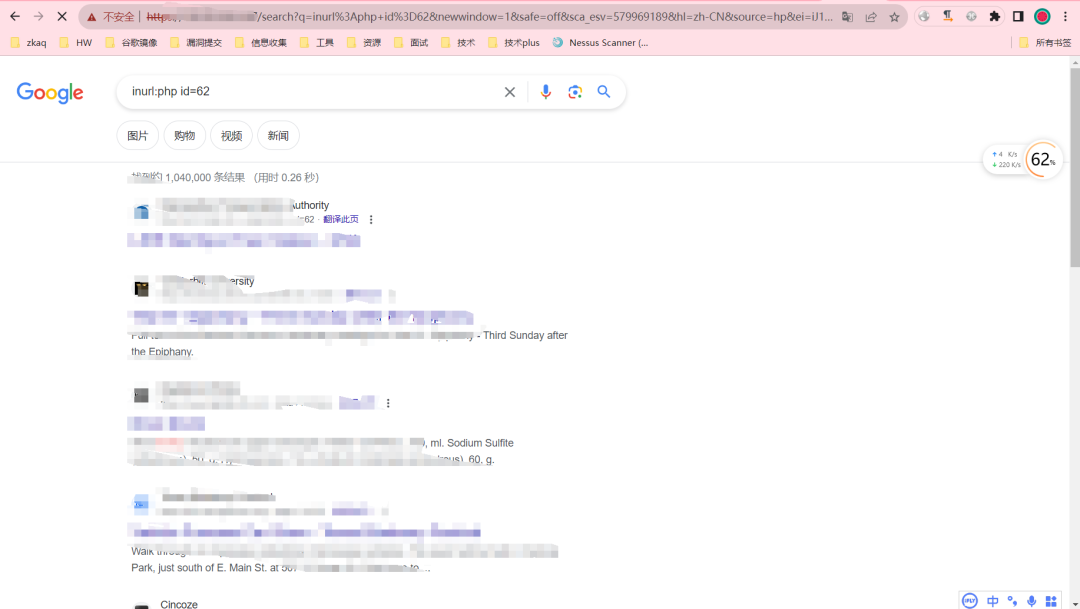

1.谷歌语法搜索inurl:php id=62

随便点进一个带有id传参=62的网站,大概率存在SQL注入

2.判断是否存在SQL注入漏洞,显示页面正常id=62 and 1=1

3.id=62 and 1=1显示页面不正常,已经肯定存在SQL注入

4.查找

本文详细介绍了SQL注入漏洞的实战过程,包括信息收集、实战演示和使用sqlmap进行验证。通过谷歌语法搜索和实战操作,展示了如何发现并确认SQL注入点,以及如何利用sqlmap获取数据库信息。适合安全学习者作为SRC实战练习。

本文详细介绍了SQL注入漏洞的实战过程,包括信息收集、实战演示和使用sqlmap进行验证。通过谷歌语法搜索和实战操作,展示了如何发现并确认SQL注入点,以及如何利用sqlmap获取数据库信息。适合安全学习者作为SRC实战练习。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

669

669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?