更多黑客技能 公众号:白帽子左一

作者:掌控安全-橙天

1.首先我们找一个EmpireCMS做代码审计,利用Seay源代码审计系统工具

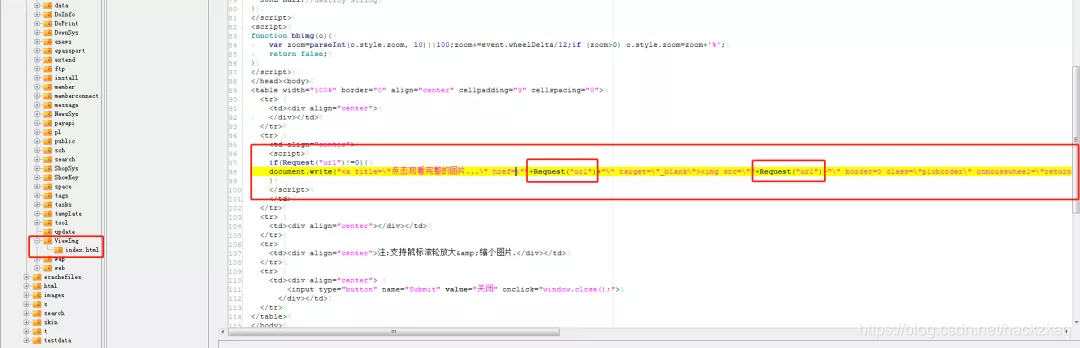

2.通过审计EmpireCMS找到了e目录里的ViewImg下的index.html文件,

发现其中有一段代码存在漏洞,

代码大概的意思是通过Request函数获取URL参数,并作为img和a标签的src属性和href属性,然后通过document.write输出到页面。

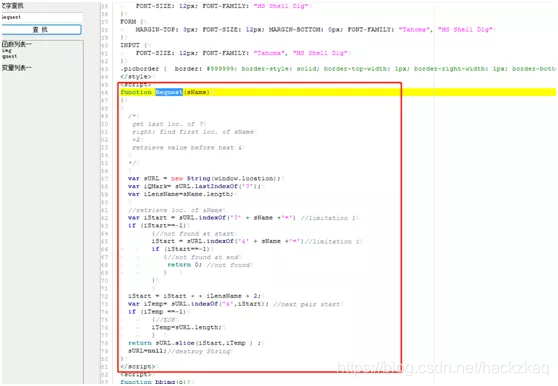

3.之后我们就查找Request函数流程,就是通过window.location获取当前地址,

根据传入的url参数,获取当前地址url参数起始位置和结束位置。

例如我的地址是:

javascript index.html?url=javascript:alert(/xss/),

经过处理之后得到javascript:alert(/xss/)。

4.最后经过document.write函数输出到页面,

并且href和src的值就是返回的javascript:alert(/xss/)

5.(一)我们通过实例测试一下漏洞

https://www.目标1.com/在网上找了一个帝国

本文作者通过Seay源代码审计系统工具,对EmpireCMS进行审计,发现e目录ViewImg下的index.html文件中存在代码漏洞。该漏洞允许攻击者通过操纵URL参数触发XSS攻击。通过实例测试,作者在多个EmpireCMS站点上成功验证了这一漏洞,并最终提交给CNVD,获得了CNVD-2021-15824证书。

本文作者通过Seay源代码审计系统工具,对EmpireCMS进行审计,发现e目录ViewImg下的index.html文件中存在代码漏洞。该漏洞允许攻击者通过操纵URL参数触发XSS攻击。通过实例测试,作者在多个EmpireCMS站点上成功验证了这一漏洞,并最终提交给CNVD,获得了CNVD-2021-15824证书。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1911

1911

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?