一、真实踩坑案例:3 个红队队员的 “血泪教训”

护网红队看似薪资高(主力日薪 4000-5000 元),但违规风险极大 —— 以下是 3 个真实案例,提醒你守住合规红线:

-

案例 1:攻击未授权 IP,被纳入护网黑名单

某红队队员在护网中,误将 “192.168.1.100”(不在授权清单)当作靶标扫描,且尝试了弱口令登录,该 IP 是甲方涉密系统的测试机,最终被甲方通报至网安部门,纳入全国护网黑名单,3 年内不得参与任何护网项目。

-

案例 2:留后门被索赔,行业名声尽毁

某红队主力在渗透测试后,为了 “方便后续验证”,在靶标服务器上留下了隐藏 shell,护网结束后被甲方安全设备检测到,甲方以 “恶意留后门” 为由索赔 5 万元,该队员被所属厂商开除,行业内几乎无人敢用。

-

案例 3:泄露靶标数据,面临法律风险

某红队辅助将靶标中的用户信息(含手机号、身份证号)截图发至朋友圈,配文 “护网挖到的‘宝贝’”,被甲方发现后,按保密协议索赔 3 万元,且因涉嫌泄露公民个人信息,被网安部门约谈。

二、红队必守的 4 条合法边界(碰了就凉)

-

攻击范围边界:只针对甲方提供的 “授权 IP 清单” 操作,哪怕 IP 段只差一个数字(如授权 192.168.1.0/24,别碰 192.168.2.0/24),也绝对不能扫描或攻击;

-

操作行为边界:

-

禁止留后门:渗透测试后必须恢复系统原状,不能留下任何隐藏账号、shell 或恶意文件;

-

禁止篡改数据:只能读取靶标数据(用于验证漏洞),不能修改、删除或下载敏感数据;

-

禁止破坏系统:不能进行 DDoS 攻击、格式化硬盘等破坏性操作。

-

信息保密边界:靶标相关的任何信息(IP、漏洞、数据截图)都不能泄露,包括发朋友圈、社群讨论、私下分享;

-

上报流程边界:发现漏洞后,必须先上报红队领队,再由领队统一提交给甲方,禁止私下发给甲方或第三方。

三、红队新手保命技能:信息收集(低风险高产出)

红队新手不建议直接做漏洞利用,优先从信息收集入手(日薪 2500-3000 元),不用担责还能积累经验,以下是实操细节:

1. 核心工具:4 个工具搞定 80% 信息收集工作

-

① OneForAll(子域名挖掘):

-

用途:找到目标企业隐藏的子域名(如test.xxx.com、oa.xxx.com),这类子域名通常防护较弱,是主要攻击入口;

-

实操步骤:下载 GitHub 开源版(https://github.com/shmilylty/OneForAll),安装依赖库后执行命令:

python ``oneforall.py`` --target 目标域名 run,10 分钟内导出包含 “子域名、IP、端口、状态码” 的 Excel 表格; -

护网案例:某政务护网中,红队用 OneForAll 挖掘出

test.xxx.gov.cn,该子域名未部署 WAF,且开放 8080 端口(Tomcat 服务),后续通过弱口令成功登录后台。

-

-

② FOFA(网络空间测绘):

-

用途:精准定位目标企业的暴露资产,筛选高风险服务;

-

核心搜索语句:

-

搜索目标单位的 Web 服务:

org:"目标单位全称" AND port="80" AND title="政务系统"; -

搜索暴露的数据库:

org:"目标单位全称" AND port="3306" AND service="MySQL"; -

搜索未授权访问服务:

org:"目标单位全称" AND body="未授权访问";

-

-

实操技巧:用 FOFA 免费版,每天有 10 次查询额度,重点关注 “IP、端口、服务类型”,筛选出防护薄弱的资产。

-

-

③ WhatWeb(指纹识别):

-

用途:识别 Web 应用的框架、版本,快速匹配对应漏洞;

-

实操步骤:Linux 系统直接执行

apt install whatweb安装,输入命令:whatweb 目标URL,查看结果中的 “Framework”(框架)和 “Version”(版本); -

护网案例:某电商平台护网中,红队用 WhatWeb 识别出目标 Web 框架为 “Struts2 2.3.15”,该版本存在远程代码执行漏洞(CVE-2017-5638),直接下载对应 EXP 完成漏洞验证。

-

-

④ 天眼查 + 工信部备案系统:

-

用途:扩大攻击范围,找到目标企业的分公司、关联域名;

-

实操步骤:在天眼查搜索目标企业,查看 “分公司”“子公司” 获取关联域名;在工信部备案系统(https://beian.miit.gov.cn/)搜索目标域名,获取备案主体和关联 IP。

-

2. 信息收集报告模板(甲方 / 领队最认可)

| 子域名 / 资产 | IP 地址 | 开放端口 | 服务 / 框架版本 | 可能存在的漏洞 | 攻击建议 |

|---|---|---|---|---|---|

| test.xxx.gov.cn | 192.168.1.100 | 8080 | Tomcat 7.0 | 弱口令(admin/admin) | 尝试登录后台,验证是否可上传文件 |

| ftp.xxx.com | 10.0.0.50 | 21 | FTP 服务 | 未授权访问 | 尝试匿名登录,查看是否有敏感文件 |

| oa.xxx.com | 202.101.0.80 | 80 | Struts2 2.3.15 | CVE-2017-5638(远程代码执行) | 下载对应 EXP,验证漏洞是否可利用 |

四、红队新手接单建议

-

优先接 “红队辅助岗”:不用直接做漏洞利用,只负责信息收集和漏洞线索提供,风险低、上手快;

-

选择正规厂商团队:加入奇安信、360 等大厂的红队,有完善的合规培训和流程管控,避免踩坑;

-

所有操作留痕:信息收集、漏洞验证的过程都要记录,提交给领队,作为合规操作的证据。

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

网络安全学习路线&学习资源

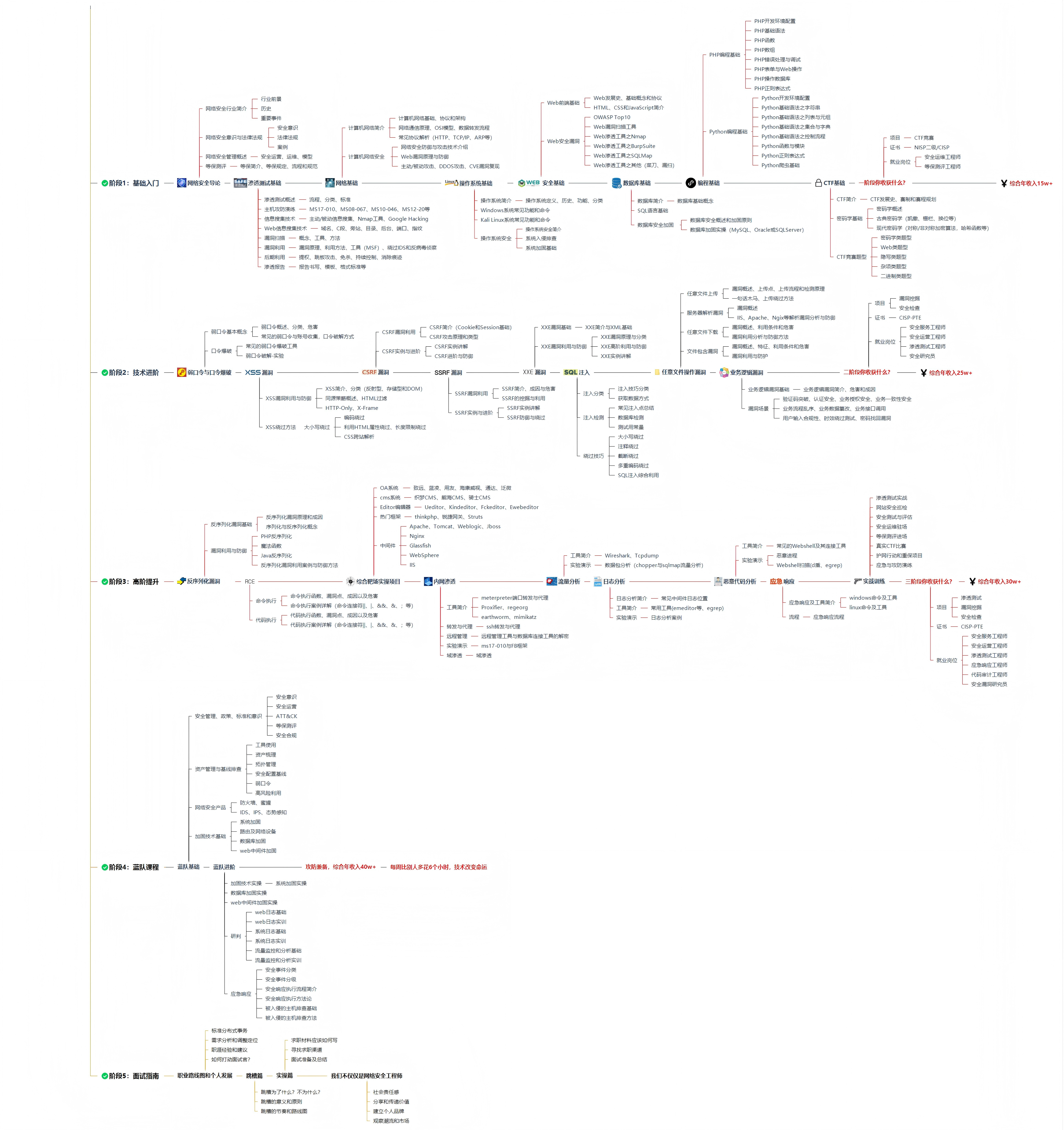

很多小伙伴想要一窥网络安全整个体系,这里我分享一份打磨了4年,已经成功修改到4.0版本的**《平均薪资40w的网络安全工程师学习路线图》**对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

如果你想要入坑黑客&网络安全工程师,这份282G全网最全的网络安全资料包!

↓↓↓ 扫描下方图片即可前往获取↓↓↓网络安全学习路线&学习资源

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

视频配套资料&国内外网安书籍、文档&工具

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?