CTF 竞赛入门到进阶:Web / 逆向 /misc 三大题型拆解

很多想入门 CTF 的新手,都会被 “逆向汇编看不懂、Web 漏洞太复杂、misc 题型摸不着边” 劝退,甚至觉得 “CTF 是大神专属,自己没基础根本玩不了”。其实 CTF 竞赛的核心是 “用已知技术解特定问题”,尤其是 Web、逆向、misc 三大基础题型,只要掌握 “工具使用 + 基础逻辑”,新手也能在 1-3 个月内解出入门题,甚至组队参加小型赛事。

这篇从 “新手视角” 出发,拆解三大题型的 “核心考察点、入门步骤、实战案例、进阶技巧”,每个部分都附 “免费工具 + 刷题平台”,帮你避开 “盲目刷题却没进步” 的坑,从 “看懂题” 到 “解出题”,再到 “参加比赛”,逐步进阶。

一、先搞懂:CTF 是什么?新手该从哪类题型入手?

CTF(Capture The Flag,夺旗赛)本质是 “网络安全技术对抗赛”,选手通过解决 “漏洞利用、代码逆向、隐写分析” 等问题,获取藏在题目中的 “flag”(通常是flag{xxx}格式的字符串)得分。

对新手来说,题型选择直接决定入门难度,推荐优先级:

Web > misc > 逆向

- 理由:Web 题型贴近日常学习(如 SQL 注入、XSS,很多人在靶机实训过),工具直观(Burp、Nmap),容易出成果;misc 题型门槛低(不用懂汇编或复杂漏洞),靠 “细心 + 工具” 就能解;逆向题型需要汇编、编译原理基础,适合有一定编程基础后再深入。

二、题型 1:Web(最易入门,贴近渗透测试,新手首选)

1. 核心定位与考察重点

- 是什么:模拟 “网站 / Web 应用” 的安全问题,选手通过发现并利用 Web 漏洞(如 SQL 注入、文件上传、逻辑漏洞),获取服务器上的 flag。

- 考察重点:漏洞原理理解、工具实操(Burp Suite、Sqlmap)、HTTP 请求分析、简单代码审计。

- 适合人群:学过 Web 基础(HTML/PHP)、用过 DVWA/HTB 靶机的新手。

2. 入门三步法(以 “CTFshow 入门篇第 1 题:SQL 注入” 为例)

步骤 1:明确题目目标

题目描述:“访问目标页面,找到藏在数据库里的 flag”,目标 URL:http://xxx.ctfshow.com/?id=1。

步骤 2:分析漏洞点(手动测试)

- 测试注入点:在 URL 后改

id=1',页面显示 “SQL syntax error”(语法错误),说明存在 SQL 注入; - 判断查询列数:用

order by测试,输入id=1' order by 2--(页面正常),id=1' order by 3--(页面报错),确定查询 2 列; - 获取 flag:用联合查询,输入

id=-1' union select 1,flag from flag--(假设 flag 存在flag表的flag字段),页面直接显示flag{ctfshow_sql_123},解题完成。

步骤 3:工具辅助提效(新手先手动,再用工具)

若手动注入效率低,可用 Sqlmap 自动化:

# 命令含义:对目标URL注入,查询所有数据库的所有表

sqlmap -u "http://xxx.ctfshow.com/?id=1" --dbs --tables

Sqlmap 会自动识别注入点,列出数据库和表,找到flag表后直接 dump 数据,获取 flag。

3. 进阶技巧:从 “单漏洞” 到 “漏洞组合”

- 漏洞组合利用:比如 “文件上传 + 文件包含”—— 先上传含一句话木马的图片,再通过文件包含漏洞执行木马,读取服务器上的 flag;

- WAF 绕过:遇到有 WAF(Web 应用防火墙)的题目,用 “字符替换”(如把

or换成O r)、“编码”(URL 编码、Unicode 编码)绕过检测; - 逻辑漏洞突破:比如 “密码重置逻辑漏洞”—— 抓包修改 “重置账号” 参数,重置管理员密码,登录后获取 flag(这类题不用复杂漏洞,靠观察请求即可)。

4. 新手必备资源

- 工具:Burp Suite(抓包改包)、Sqlmap(自动化 SQL 注入)、Gobuster(目录扫描);

- 刷题平台:CTFshow(入门篇→Web 入门)、Bugku(Web 新手区)、TryHackMe(Web Fundamentals 路径);

- 学习资料:《Web 渗透测试实战指南》(CTF 常用漏洞原理)、B 站 “玄魂安全” CTF Web 教程。

三、题型 2:misc(门槛最低,靠 “细心 + 工具”,新手过渡首选)

1. 核心定位与考察重点

- 是什么:“杂项” 的缩写,涵盖 “图片隐写、音频隐写、压缩包密码、流量分析” 等非纯技术类题目,核心是 “找隐藏信息”。

- 考察重点:工具使用(StegSolve、Wireshark)、观察力、基础加密算法(如 Base64、异或)。

- 适合人群:0 基础新手(不用懂漏洞或汇编),喜欢 “解谜” 的人。

2. 入门三步法(以 “Bugku 图片隐写:签到题” 为例)

步骤 1:明确题目目标

题目给一张flag.png图片,提示 “flag 藏在图片里,用工具找找”。

步骤 2:用工具分析图片

- 查看图片属性:右键图片→“属性”→“详细信息”,未发现异常;

- 用 StegSolve 分析通道:

- 打开 StegSolve→“File→Open” 选择图片→切换 “Channels”(通道),观察每个通道的像素点;

- 切换到 “Red plane 0” 通道时,发现像素点组成

flag{bugku_misc_001}的字符串,解题完成。

步骤 3:常见隐写手段扩展

若通道无信息,可尝试:

- 修改图片高度:用记事本打开图片,找到

FFC2(JPG 图片高度标识),修改后面的字节(比如把00 10改成00 80),图片会显示隐藏内容; - 图片尾部藏文件:用 WinHex 打开图片,查看文件末尾,可能有 Base64 编码的 flag(如

ZmxhZ3t...解码后是 flag)。

3. 进阶技巧:从 “单层隐写” 到 “多层嵌套”

- 多层隐写:比如 “图片→压缩包→密码→flag”—— 先从图片中提取隐藏的

flag.zip,用爆破工具(如 ARCHPR)破解压缩包密码,解压后得到含 flag 的文本文件; - 流量分析:用 Wireshark 打开

flag.pcap流量包,过滤 “HTTP” 请求,查看响应内容,或追踪 TCP 流,找到传输的 flag(如flag{wireshark_123}); - 基础加密破解:遇到 Base64 编码的字符串,用在线工具(Base64.cn)解码;遇到异或加密(如 “密文 ^ 密钥 = 明文”),用 Python 脚本爆破密钥(密钥通常是 1-255 的数字)。

4. 新手必备资源

- 工具:StegSolve(图片隐写)、Wireshark(流量分析)、ARCHPR(压缩包密码爆破)、WinHex(十六进制编辑);

- 刷题平台:Bugku(misc 新手区)、CTFtime(Misc Easy 难度)、NCTF(misc 入门题);

- 学习资料:《CTF Misc 从入门到精通》(常见隐写手段)、B 站 “网络安全新手入门” CTF misc 教程。

四、题型 3:逆向(门槛最高,需编程基础,建议最后深入)

1. 核心定位与考察重点

- 是什么:对 “可执行文件”(如 exe、elf)进行逆向分析,还原程序逻辑,找到藏在代码中的 flag(比如程序会对输入的字符串加密,只有输入正确的 flag 才能解密成功)。

- 考察重点:汇编语言(x86/x64)、反编译工具使用(IDA、Ghidra)、动态调试(x64dbg)、简单加密算法还原。

- 适合人群:有 C/C++ 编程基础,能看懂简单代码逻辑的新手(建议先学 Web/misc,再攻逆向)。

2. 入门三步法(以 “CTFshow 逆向入门第 1 题:HelloWorld.exe” 为例)

步骤 1:明确题目目标

题目给HelloWorld.exe,运行后提示 “请输入 flag”,输入错误提示 “Wrong”,输入正确显示 “Correct”,目标是找到正确的 flag。

步骤 2:静态分析(用 Ghidra,免费且新手友好)

- 反编译程序:打开 Ghidra→“File→Import File” 选择 exe→默认配置→双击程序进入分析界面;

- 找主函数(main):在 “Functions” 列表中找到

main函数,右键→“Decompile”(反编译),查看 C 语言伪代码; - 分析逻辑:伪代码显示 “程序会将输入的字符串与

flag{reverse_hello}比较,相同则输出 Correct”,直接得到 flag:flag{reverse_hello},解题完成。

步骤 3:动态调试(用 x64dbg,验证逻辑)

若静态分析找不到 flag,可动态调试:

- 打开 x64dbg→“文件→打开” 选择 exe→点击 “运行”;

- 程序运行到 “输入 flag” 时,输入任意字符串(如

123456),点击 “确定”; - 设断点:在 “内存” 中找到程序存储输入的地址,设断点后单步执行,观察寄存器值,找到与输入比较的 “正确 flag”。

3. 进阶技巧:从 “简单对比” 到 “加密还原”

- 反混淆:遇到加壳(如 UPX 壳)的程序,先用

upx -d 程序名.exe脱壳,再反编译; - 加密算法还原:若程序对输入进行 “异或加密”(如

input[i] ^ 0x12 = 0x34),用 Python 脚本逆向计算(0x34 ^ 0x12 = input[i]),还原正确 flag; - 动态调试找关键代码:用 x64dbg 的 “字符串搜索” 功能,搜索 “Correct”“Wrong” 等关键词,找到关键代码位置,设断点分析。

4. 新手必备资源

- 工具:Ghidra(免费反编译,新手首选)、IDA Pro(专业反编译,有免费版)、x64dbg(动态调试)、UPX(脱壳工具);

- 刷题平台:CTFshow(逆向入门)、Bugku(逆向新手区)、HackTheBox(Reverse Easy 难度);

- 学习资料:《逆向工程核心原理》(汇编与反编译基础)、B 站 “滴水逆向” CTF 逆向教程。

五、CTF 入门到进阶的学习路径(3 阶段规划)

阶段 1:基础期(0-1 个月,打牢工具与题型认知)

- 目标:会用三大题型的核心工具,解出 10-15 道入门题;

- 任务:

- Web:刷 CTFshow 入门篇 1-10 题(SQL 注入、XSS、文件上传),熟练 Burp 基本操作;

- misc:刷 Bugku misc 新手区 5-8 题(图片隐写、Base64 解码),会用 StegSolve、WinHex;

- 逆向:学 Ghidra 基础操作,解 2-3 道 “字符串对比” 类题目(如 HelloWorld.exe);

- 关键:每道题做完后写 “解题笔记”,记录 “考点、工具、步骤”,避免下次忘思路。

阶段 2:专项期(1-3 个月,突破单一题型)

- 目标:选 1 个主攻题型(推荐 Web 或 misc),刷 30-50 道题,形成解题思维;

- 任务:

- Web:深入 “逻辑漏洞”“WAF 绕过”,刷 CTFshow Web 进阶篇 1-20 题;

- misc:攻克 “流量分析”“压缩包密码爆破”,刷 NCTF misc 进阶题;

- 逆向:学 x64dbg 动态调试,解 “简单加密” 类题目(如异或、凯撒加密);

- 关键:总结 “题型套路”,比如 “看到图片题先试 StegSolve 通道,看到 exe 先查字符串”。

阶段 3:实战期(3-6 个月,组队参赛)

- 目标:参加小型 CTF 赛事,适应团队协作,提升解题速度;

- 任务:

- 组队:找 2-3 个队友(分工 Web、misc、逆向),用 Discord 或 QQ 沟通;

- 参赛:报名 CTFtime 的 “Easy” 难度赛事(如 CTFshow 月度赛、Bugku 新人赛);

- 复盘:赛后看官方 WriteUp(题解),对比自己的思路,补全知识盲区;

- 关键:比赛时 “不贪多,先解会的题”,比如团队先集中解完所有 Web 入门题,再攻 misc,最后看逆向。

六、新手避坑指南:3 个常见误区

1. 误区 1:“先学完所有知识再刷题”

- 避坑:CTF 是 “边刷边学”,比如遇到 “Base64 解码” 题,再去学 Base64 原理,比先背理论更高效;

- 例子:我第一次做 misc 题时,连 Base64 都不会,查完教程解码后,瞬间记住了编码规则。

2. 误区 2:“依赖工具,不手动分析”

- 避坑:新手先用手动解 10-20 道题(如手动 SQL 注入、手动找图片隐写),再用工具提效;

- 风险:只会用 Sqlmap 却不懂注入原理,遇到 “Sqlmap 识别不了的注入点” 就卡壳。

3. 误区 3:“一道题卡半天,不看题解”

- 避坑:一道题卡 30 分钟以上,就看官方 WriteUp(题解),重点学 “解题思路”,而不是只抄 flag;

- 方法:看题解后,关闭题解,自己重新做一遍,确保真的理解。

七、总结:CTF 入门的核心是 “敢试、敢错、敢总结”

对新手来说,CTF 不是 “比谁技术强”,而是 “比谁更愿意试错”—— 第一次做 Web 题可能找不到注入点,第一次做逆向可能看不懂汇编,第一次做 misc 可能漏看隐藏信息,但这些都是正常的。

我刚开始学 CTF 时,一道简单的图片隐写题卡了 2 小时,最后发现只是 “没切换 StegSolve 的通道”;后来刷了 50 多道题,慢慢总结出 “题型套路”,现在能在比赛中快速解出 Web 和 misc 的入门题。

记住:CTF 的进步不是 “突然会了”,而是 “每道题多懂一点”—— 今天学会用 Burp 抓包,明天学会用 StegSolve 找 flag,后天学会用 Ghidra 反编译,积累下来,你就是别人眼中的 “CTF 大神”。

互动话题:如果你想学习更多网安方面的知识和工具,可以看看以下题外话!

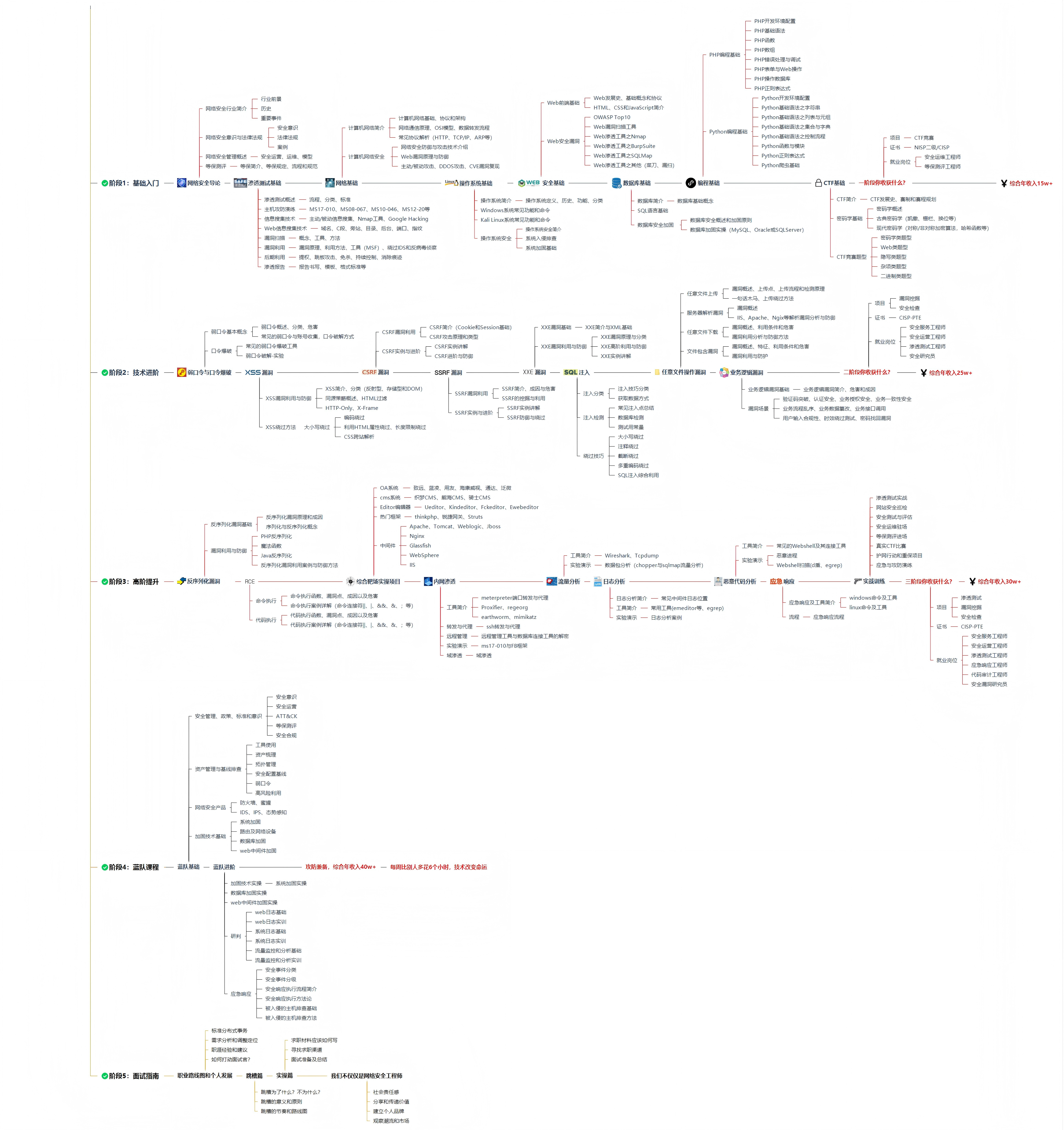

网络安全学习路线&学习资源

很多小伙伴想要一窥网络安全整个体系,这里我分享一份打磨了4年,已经成功修改到4.0版本的**《平均薪资40w的网络安全工程师学习路线图》**对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

如果你想要入坑黑客&网络安全工程师,这份282G全网最全的网络安全资料包!

↓↓↓ 扫描下方图片即可前往获取↓↓↓网络安全学习路线&学习资源

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

视频配套资料&国内外网安书籍、文档&工具

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

2897

2897

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?