声明:护网面试高峰期想要护网的同学看看看

1、基础漏洞

太多了:端口 服务常见漏洞、常见数据库漏洞、常见web类漏洞、WEB服务器漏洞

(1)端口 服务常见漏洞

21

FTP

匿名访问,弱口令

22 SSH 弱口令登录

23 Telnet 弱口令登录

80 Web 常见Web漏洞或后台登录弱口令

161 SNMP public弱口令

389 LDAP 匿名访问

443 openssl 心脏滴血等

445 smb 操作系统溢出漏洞

873 rsync 匿名访问,弱口令

1099 JAVArmi 命令执行

1433 MsSQL 弱口令

1521 Oracle 弱口令

2601 Zebra 默认密码zebra

3128 squid 匿名访问(可能内网漫游)

3306 MySQL 弱口令

3389 RDP 远程桌面弱口令

(2)数据库漏洞:MySQL数据库、MSSQL数据库、Oracle数据库、PostgreSQL数据库、Redis数据库等等

(3)常见web类漏洞:WEB中间件: Tomcat、Jboss、WebLogic

(4)WEB服务器漏洞:IIS(Windows 的 WWW 服务器)、Apache、Nginx、lighttpd

2、溯源和应急响应

(1)应急响应的流程

1.准备已经编译好的工具以及取证分析等工具干净可靠放U盘

2.初步判断事件的类型,是被入侵、ddos还是其它的原因

3.首先抑制范围、影响范围,隔离使受害面不继续扩大。

4.寻找原因,封堵攻击源。

5.把业务恢复至正常水平

6.监控有无异常,报告、管理环节的自省和改进措施。

(2)溯源

溯源方式:第一种,可以通过相关联的域名/IP进行追踪;

第二种,对钓鱼网站进行反向渗透获取权限,进一步收集攻击者信息;

第三种,通过对邮件恶意附件进行分析,利用威胁情报数据平台寻找同源样本获取信息,也能进一步对攻击者的画像进行勾勒。

3、Java反序列

答案一

反序列化漏洞写Webshell

修改ysoserial使其支持生成java代码执行Payload,如果调用ysoserial时候命令参数处有code:就可执行java代码,否则执行命令

使用stderr输出,防止影响payload的输出,然后重新使用mvn编译ysoserial

获取网站路径,向web目录写文件,写webshell

答案二

就是指把字节序列恢复为 java 对象的过程,一般都是利用专门的反序列化测 试工具 如果存在 struts2 这个框架漏洞 那么可以直接在测试工具的输入 框执行命令、

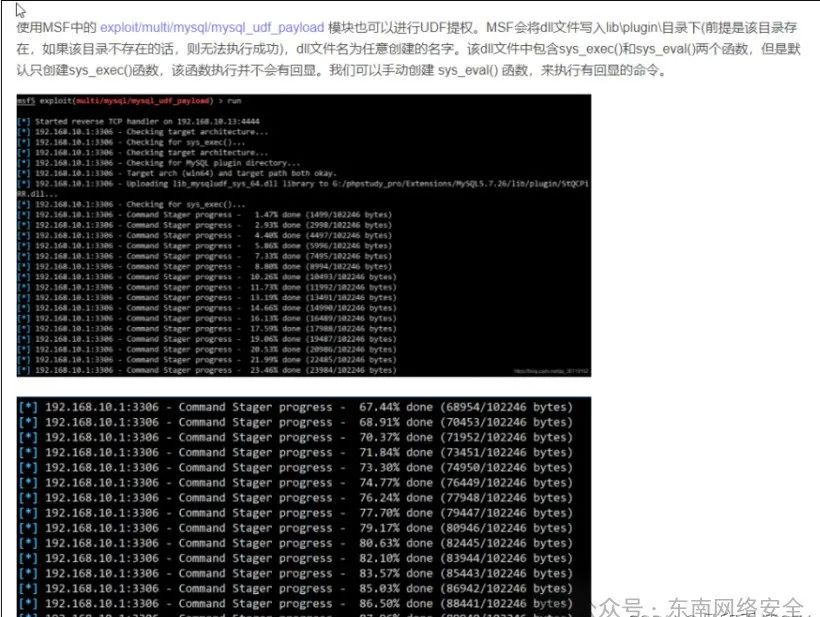

4、udf提权

答案一

MySQL_UDF提取

要求: 1.目标系统是Windows(Win2000,XP,Win2003);2.拥有MYSQL的某个用户账号,此账号必须有对mysql的insert和delete权限以创建和抛弃函数

3.有root账号密码 导出udf: MYSQL 5.1以上版本,必须要把udf.dll文件放到MYSQL安装目录下的lib\plugin文件夹下才能创建自定义函数

可以再mysql里输入select @@basedirshow variables like ‘%plugins%’ 寻找mysql安装路径 提权:

使用SQL语句创建功能函数。语法:Create Function 函数名(函数名只能为下面列表中的其中之一)returns string soname ‘导出的DLL路径’;

答案二

UDF (user defined function),即用户自定义函数。是通过添加新函数,对MySQL的功能进行扩充,

其实就像使用本地MySQL函数如 user() 或 concat() 等

答案三

udf 提权,自定义函数提权,需要一个写的权限,还需要一个特殊的插件目 录!sqlmap,下面有自定义函数提权的脚本

5、如何拿webshell怎样提权

答案一

(1)ROOT提权如果你获得了MSSQL的密码,那么就可以导入注册表的方式,利用MSSQL语句执行我们想要的命令了

(2)FTP溢出提权(这个用到LCX工具,本地溢出,转发一个端口,虽然不是内网,利用默认的21进行提升权限)

(3)IIS提权(IIS6.0提权,首先需要获取IIS的配置信息,利用工具进行添加后门用户)

答案二

因为大多数的应用用户是没有登录权限的,我们可以使用 Suid 提权,查找一 个带有 S 权限的文件一般为二进制文件,然后根据找到的文件,使用 nmap,find 等命令打开一个 shell,在这个 shell 里面就可以执行一些 root 命令 了。或者可以查看/etc/passwd 的文件看看此主机有什么可以登录的用户,然后针 对密码进行一个爆破

6、应急响应

答案一

1. 取证,登录服务器,备份,检查服务器敏感目录,查毒(搜索后 门文件 - 注意文件的时间,用户,后缀等属性),调取日志(系统 日志,中间件日志,WAF 日 志等);

2. 处理,恢复备份(快照回滚,最近一次),确定入侵方法(漏洞 检测,并进行修复)

3. 溯源,查入侵 IP,入侵手法(网路攻击事件)的确定等

4. 记录,归档--------预防-事件检测-抑制-根除-恢复-跟踪-记录 通用漏洞的应对等其他安全应急事件

答案二

首先封堵 IP 但是不能只封 IP 还要修漏洞 要不人家换个 IP 一样打进来我们可以根据日志查看红队的一个攻击路径,最好是使用第三方的监控的日 志因为高明的黑客懂得打扫战场,但是第三方的日志他就很难更改或者删除,比 如他是通过文件上传一个木马,我们可以给上传的目录一个不可执行,或者隐藏 反馈信息,使上传路径不暴露出来,再或者使用随机重命名,命名上传的文件名 其次 检测木马 可以用 webshell 查杀工具 比如河马 D 盾 进行一个查杀 如果是普通木马 手工查杀 可以查看连接 netstart -anpt 有没有什么可疑连 接 kill 杀死进程 使用 find 查找*.php 的文件 或者通过 ps 命令查找木马进程的文件 删除 如果是内存马 内存马不落地 还是使用 webshell 查杀工具 最好多使用几 种 增加命中率

7、 getshell 的几种方式

比如:文件上传,RCE,反序列化

8、反弹 shell 的写入方式

比如可以利用 redis 数据库的未授权访问 可以直接写入反弹 shell 拿到系统 权限 或者我们可以写入一个 ssh 公钥,直接登录了

9、查看服务器是否存在可疑账号、新增账号

检查方法:打开 cmd 窗口,输入 lusrmgr.msc 命令,查看是否有新增/可疑的账号,

如有管理员群组的(

Administrators)里的新增账户,如有,请立即禁用或删除掉。

10、查看服务器是否存在隐藏账号、克隆账号。

检查方法:

a、win+R 输入“regedit” 打开注册表,查看管理员对应键值。

b、使用 D 盾_web 查杀工具,集成了对克隆账号检测的功能。

11、结合日志,查看管理员登录时间、用户名是否存在异常。

检查方法:

Win+R 打开运行,输入“eventvwr.msc”,回车运行,打开“事件查看器”。

12、检查异常端口、进程

(1)检查端口连接情况,是否有远程连接、可疑连接。

检查方法:

a、netstat -ano 查看目前的网络连接,定位可疑的 ESTABLISHED

b、根据 netstat 定位出的 pid,再通过 tasklist 命令进行进程定位 tasklist|

findstr “PID”

(2)进程

检查方法:

a、开始–运行–输入 msinfo32,依次点击“软件环境→正在运行任务”就可以查看

到进程的详细信息,比如进程路径、进程 ID、文件创建日期、启动时间等。

b、打开 D 盾_web 查杀工具,进程查看,关注没有签名信息的进程。

c、通过微软官方提供的 Process Explorer 等工具进行排查。

d、查看可疑的进程及其子进程。可以通过观察以下内容:

没有签名验证信息的进程

没有描述信息的进程

进程的属主进程的路径是否合法

CPU 或内存资源占用长时间过高的进程

小技巧:

a、查看端口对应的 PID:netstat -ano | findstr “port”

b、查看进程对应的 PID:任务管理器–查看–选择列–PID 或者 tasklist|

findstr “PID”

c、查看进程对应的程序位置:

任务管理器–选择对应进程–右键打开文件位置

运行输入 wmic,cmd 界面输入 process

d、tasklist /svc 进程–PID–服务

e、查看 Windows 服务所对应的端口:

%system%/system32/drivers/etc/services

(一般%system%就是 C:\Windows)

13、检查服务器是否有异常的启动项。

检查方法:

a、登录服务器,单击【开始】>【所有程序】>【启动】,默认情况下此目录在是

一个空目录,确认是否有非业务程序在该目录下。

b、单击开始菜单>【运行】,输入 msconfig,查看是否存在命名异常的启动项目,

是则取消勾选命名异常的启动项目,并到命令中显示的路径删除文件。

c、单击【开始】>【运行】,输入 regedit,打开注册表,查看开机启动项是否正

常,特别注意如下三个注册表项:

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

检查右侧是否有启动异常的项目,如有请删除,并建议安装杀毒软件进行病毒查杀,

清除残留病毒或木马。

d、利用安全软件查看启动项、开机时间管理等。

e、组策略,运行 gpedit.msc。

14、检查计划任务

检查方法:

a、单击【开始】>【设置】>【控制面板】>【任务计划】,查看计划任务属性,便

可以发现木马文件的路径。

b、单击【开始】>【运行】;输入 cmd,然后输入 at,检查计算机与网络上的其它

计算机之间的会话或计划任务,如有,则确认是否为正常连接。

15、服务自启动

检查方法:单击【开始】>【运行】,输入 services.msc,注意服务状态和启动类型,

20检查是否有异常服务。

16、查看系统版本以及补丁信息

检查方法:单击【开始】>【运行】,输入 systeminfo,查看系统信息 HW 项目经验

17、查找可疑目录及文件

检查方法:

a、查看用户目录,新建账号会在这个目录生成一个用户目录,查看是否有新建用

户目录。

Window 2003C:\Documents and Settings

Window 2008R2C:\Users\

b、单击【开始】>【运行】,输入%UserProfile%\Recent,分析最近打开分析可

疑文件。

c、在服务器各个目录,可根据文件夹内文件列表时间进行排序,查找可疑文件。

18、病毒查杀

检查方法:

下载安全软件,更新最新病毒库,进行全盘扫描

19、Java 序列化基础知识

(1)什么是序列化与反序列化?

基本概念

• 把Java对象转换为字节序列的过程称为对象的序列化(Serialization)

• 把字节序列恢复为Java对象的过程称为对象的反序列化(DeSerialization)

JDK 类库中的序列化API

Java.io.ObjectOutputStream 代表对象输出流,它的writeObject(Object obj) 方

法可对参数指定的obj 对象进行序列化,把得到的字节序列写到一个目标输出流中。

Java.io.ObjectInputStream 代表对象输入流,它的readObject() 方法从一个源输

入流中读取字节序列,再把它们反序列化为一个对象,并将其返回。

只有实现了Serializable 和Externalizable 接口的类的

1、常见数据库的默认端口号

mysql 3306、redis 6379、MSSQL 1433、oracle 1521

2、sftp,telnet,ssh的端口号? ssh和telnet有什么区别?

sftp:22、telnet:23、ssh:22

SSH和telnet区别:SSH加密传输数据,telnet明文传输数据

3、常用的安全工具有哪些?扫描端口用哪些工具?

端口及漏洞扫描:nmap、nessus

数据抓包:wireshark、burpsuite

web扫描工具:AWVS(Acunetix Web Vulnerability Scanner)、appscan

4、常见HTTP状态码

2XX,处理成功。如200,请求成功

3XX,重定向。如302,所请求的页面已经临时转移至新的 URL

4XX,客户端错误。如404,找不到文件

5XX,服务器错误。如503,服务器当前不可用

5、对网络协议了解多少?

网络协议是为计算机网络中进行数据交换而建立的规则、标准或约定的集合。

常见的网络协议:HTTP、FTP、telnet

HTTP协议: http协议是基于TCP/IP协议之上的应用层协议。HTTP是无连接的基于 请求-响应 的模式。

6、渗透测试

一般是指通过模拟黑客的恶意攻击,来评估计算机网络系统的安全性,若发现系统存在漏洞,则提交渗透报告给被测试系统的拥有者,并提供修复方案。渗透测试思路:1.信息收集。2.攻击测试。3.提升权限。4.攻击测试。

7、OWASP top10(Web应用安全10大漏洞)

OWASP(Open Web Application Security Project:开放式Web应用程序安全项目),其最具权威的就是“10项最严重的Web 应用程序安全风险列表” ,总结了Web应用程序最可能、最常见、最危险的十大漏洞,是开发、测试、服务、咨询人员应知应会的知识。以下排名来自OWASP TOP 10 2017:

A1、注入 。A2 失效的身份认证。A3 敏感数据泄露。A4 XML外部实体漏洞(XXE)。A5失效的访问控制。A6 安全配置错误。A7 跨站脚本攻击(xss)。A8不安全的反序列化。A9使用含有已知漏洞的组件。A10 不足的日志记录和监控。

(问到OWASP top10[10大应用安全漏洞],要能说出4个漏洞原理,如注入、XSS漏洞、失效的身份认证、敏感数据泄露等。漏洞原理请自行百度搜索:OWASP top10)

8、sql注入原理及修复?

SQL注入原理:用户将恶意的SQL语句插入到应用的输入参数中,后台SQL服务器解析执行恶意SQL语句,形成SQL注入攻击。

SQL注入修复:

A、过滤用户输入的恶意字符

B、使用预编译。

9、XSS攻击原理和修复

XSS 全称(Cross Site Scripting) 跨站脚本攻击。

XSS攻击原理:浏览器执行用户输入的JS代码,

常见的 XSS 攻击类型:反射型XSS攻击、DOM型XXS攻击以及存储型XSS攻击。

XSS漏洞修复:

1、服务端过滤用户输入的危险字符

2、对输出内容进行HTML实体编码

10、什么是越权?简述一下水平越权和垂直越权

越权(失效的访问控制), 指未对通过身份验证的用户实施恰当的访问控制。攻击者可以利用这些缺陷访问未经授权的功能或数据( 直接的对象引用或限制的URL ) 。例如:访问其他用户的帐户、查看敏感文件、修改其他用户的数据、更改访问权限等。表现形式:水平权限、垂直权限水平越权:本来有个账号(即只能操作自己的数据,比如增删改查),但是通过越权操作,能操作其他同等权限账号的数据。垂直越权:本来有个账号只有小权限,但是通过越权操作,获取了大权限。

11、护网蓝方的三个阶段备战阶段、临战阶段、决战阶段

备战阶段:1前期的自查工作如:互联网暴露资产自查,网络安全架构分析,内部账号安全审计,安全能力缺陷补充,全面基础安全自查等。2关闭不在用的业务系统;3关闭重要系统外网访问通道,通过VPN进行业务操作。

临战阶段:进行内部攻防演练。发现备战期所忽略的地方,对所忽略的风险进行整改。对原本已有的一些安全设备进行策略优化,同时也新增了一些安全设备。

决战阶段:利用检测手段做好自己的工作,发现攻击事件立即向上级报告并 做好应急处理。加强安全防护,优化防御手段。随时做好突发应急准备。

12、应急响应流程,做些什么?

其基本流程包括收集信息、判断类型、深入分析、清理处置、产出报告。

1收集信息:收集客户信息和中毒主机信息。2判断类型:判断是否是安全事件,何种安全事件,勒索、挖矿、断网、DoS等等。3深入分析:日志分析、进程分析、启动项分析、样本分析。4清理处置:直接杀掉进程,封禁可疑的IP,删除恶意陌生的文件,打补丁,抑或是修复文件。5产出报告:整理并输出完整的安全事件报告。向上级报告。

1.有护网经验吗 接触过哪些设备

参加过去年4月份的护网 接触过防火墙,WAF,堡垒机,IPS,IDS,态势感知,天眼

- 接触的waf是哪个厂

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?