Portswigger练兵场之GraphQL API

GraphQL API-GET请求换行绕过内省查询敏感参数越权删除用户

Lab: Finding a hidden GraphQL endpoint

实验前置必要知识点

在之前的学习过程中可以查询__schema字段发现未被净化的参数。

如果存在针对__schema的一些防御我们又该如何应对?

- 特殊字符绕过

- 弱正则匹配绕过

- 修改请求方式绕过

- 修改请求类型绕过

实验要求

这个实验室的用户管理功能由一个隐藏的GraphOL端点提供支持。您将无法通过简单地单击站点中的页面来找到此端点。端点还具有一些针对内省的防御措施。

若要解决实验室问题,请以管理员身份登录并删除carlos用户名

渗透开始

- 访问对应靶场界面

https://portswigger.net/web-security/graphql/lab-graphql-find-the-endpoint

- 启动靶场

1. 站点分析

这是购物类型的网站

存在登录端点

以及查看购物内容

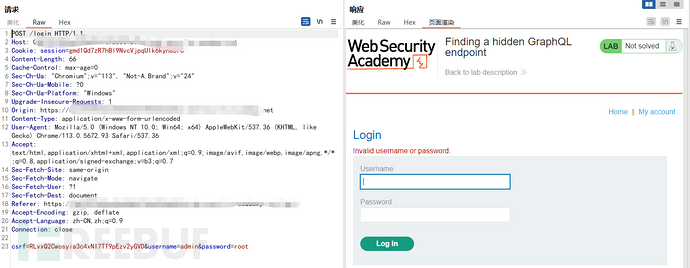

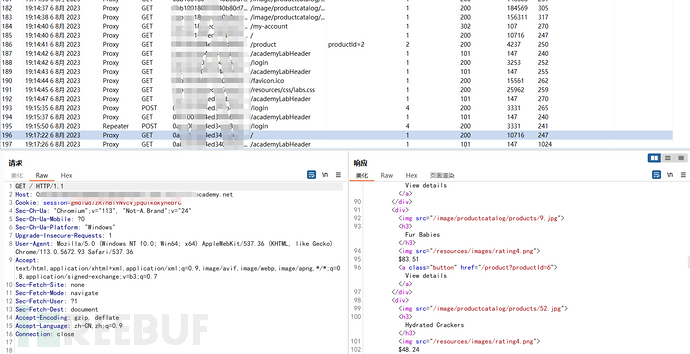

尝试登录了一下看看回显包

2. 寻找可疑功能点(查看Burp历史记录进行分析)

查看了日志信息,发现非常正常没有GraphQL的任何信息

尝试手动访问对应目录 如<

本文介绍了如何通过Portswigger练兵场环境,利用GraphQLAPI的弱点,避开内省防御,实现对用户数据的操作,如删除carlos账户的过程。

本文介绍了如何通过Portswigger练兵场环境,利用GraphQLAPI的弱点,避开内省防御,实现对用户数据的操作,如删除carlos账户的过程。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?