声明:本文仅供学习参考,其中涉及的一切资源均来源于网络,请勿用于任何非法行为,否则您将自行承担相应后果,本人不承担任何法律及连带责任。

漏洞描述

Apache APISIX 是一个动态、实时、高性能的 API 网关,基于 Nginx 网络库和 etcd 实现, 提供负载均衡、动态上游、灰度发布、服务熔断、身份认证、可观测性等丰富的流量管理功能。当使用者开启了Admin API,没有配置相应的IP访问策略,且没有修改配置文件Token的情况下,则攻击者利用Apache APISIX的默认Token即可访问Apache APISIX,从而控制APISIX网关。

影响版本

Apache APISIX 1.2

Apache APISIX 1.3

Apache APISIX 1.4

Apache APISIX 1.5

漏洞复现

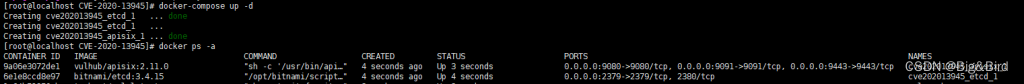

该漏洞环境搭建,依然通过vulhub,不再赘述。

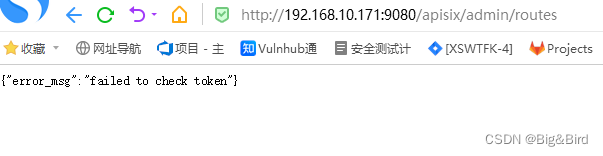

访问一下http://192.168.10.171:9080/apisix/admin/routes,说明开启了/apisix/admin/routes

抓取该报文,做如下修改

1、请求方法改为POST

2、加上参数X-API-KEY: edd1c9f034335f136f87ad84b625c8f1

3、加上payload

文章介绍了ApacheAPISIX的一个安全漏洞,当开启AdminAPI且未配置访问策略时,攻击者可利用默认Token控制API网关。影响版本包括1.2至1.5。文中详细阐述了漏洞复现步骤,包括通过POST请求和特定payload执行任意命令,并演示了如何利用此漏洞建立反向连接。

文章介绍了ApacheAPISIX的一个安全漏洞,当开启AdminAPI且未配置访问策略时,攻击者可利用默认Token控制API网关。影响版本包括1.2至1.5。文中详细阐述了漏洞复现步骤,包括通过POST请求和特定payload执行任意命令,并演示了如何利用此漏洞建立反向连接。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2035

2035

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?