一、判断是否存在注入点

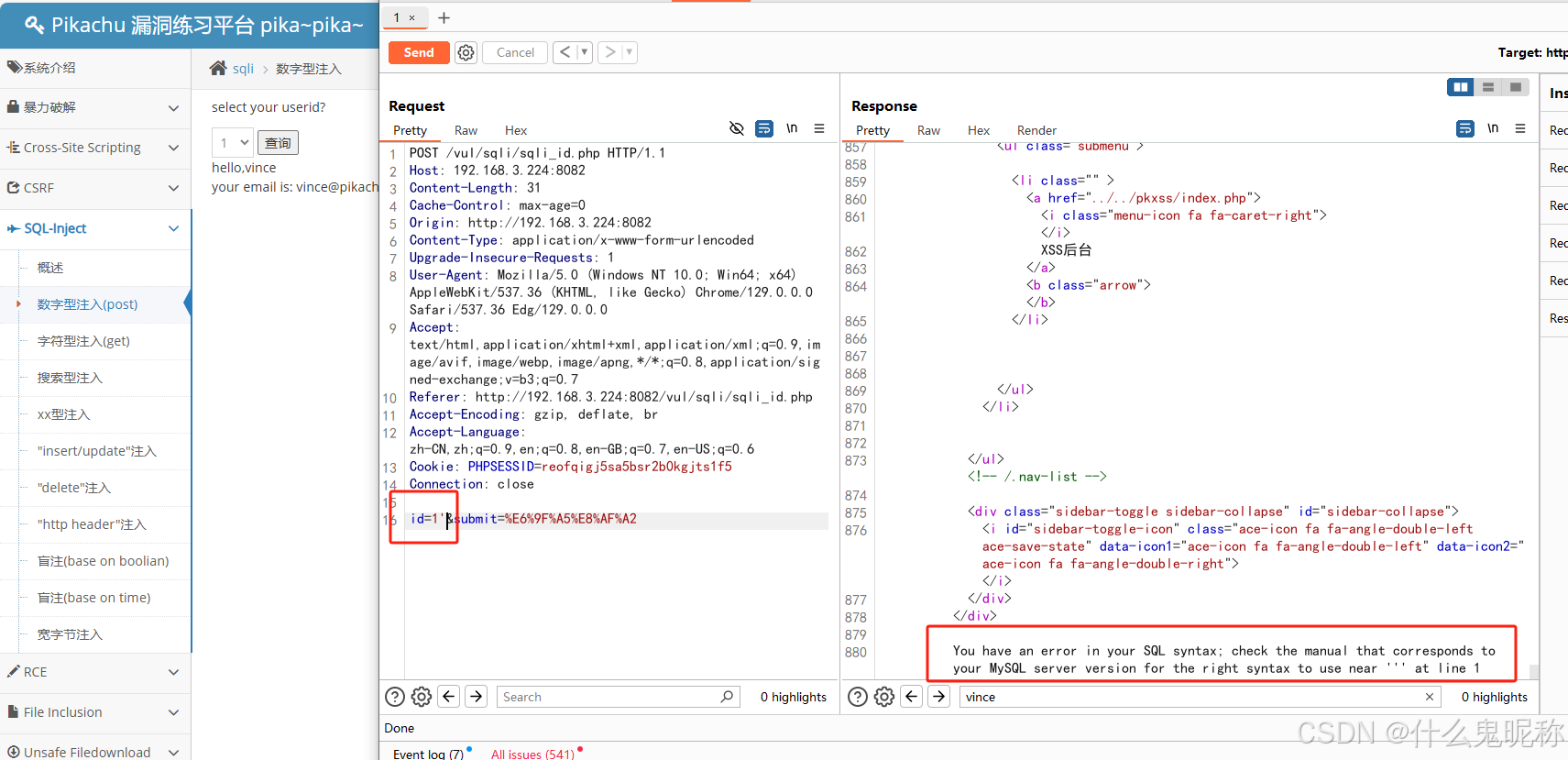

使用单引号 ’ 判断是否有注入点;

发起请求,修改请求,在1 后面加 '

报错,存在注入点;

sql注入单引号会报错的原因有:

1.不符合sql语法规则,如:

//一开始SQL语句是这样的:

select * from users where id='1'

//当加单引号后变成了这样:

select * from users where id='1''2.没有进行过滤以及设置其他防护手段。

二、判断注入类型

SQL注入之数字型注入和字符性注入:

数字型注入:不需要闭合

字符型注入:需要闭合

如何判断属于那种注入?

1、用减法判断:利用id=2-1 如果返回的是id=1的结果,则是数字注入,否则是字符注入

假设是字符型注入,当输入1,2-1 ,有

select * from table_name where id = '1'

select * from table_name where id = '2-1'

返回结果不一致,所以为字符型注入。

2、用 and 1=1 和 and 1=2 来判断,两者都能正常回显则是字符型注入,否则是数字型注入

假设,这是字符型注入的话,输入以上语句之后应该出现如下情况:

当输入1 and 1=1,1 and 1=2时,后台执行 Sql 语句:

select * from table_name where id = '1 and 1=1'

select * from table_name whe

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

621

621

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?