声明

本文是学习2017中国网站安全形势分析报告. 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

网络扫描

扫描行为通常处于情报搜集阶段,使用自动化程序对未知主机进行批量检测,根据主机返回的信息判断其运行状态。通常用于判断主机运行的服务类型、服务程序及版本,是否存在漏洞等信息,进而有针对性执行攻击手段。

全网扫描活动监测概况

扫描事件是指在一定时间内,具有相同或相似特征的扫描行为的集合。2017年全年,奇安信威胁情报中心在全球范围内共监测发现扫描源IP 1400万个,累积监测到扫描事件3.93亿次。全球平均每日活跃的扫描源IP大约有13.3万个,对应的日均扫描事件约107.6万起。

扫描器是一类自动检测本地或远程主机安全弱点的程序,它能够发现扫描目标存在的漏洞并将扫描结果提供给使用者。其工作原理是扫描器向目标计算机发送数据包,然后根据对方反馈的信息来判断对方的操作系统类型、开发端口、提供的服务等敏感信息。在互联网上,活跃的扫描器背后往往是活跃的黑客组织和潜在的危险。对全网扫描器及其扫描活动的监测、发现与防范,是网络系统安全运维所需的,重要的威胁情报信息。

奇安信威胁情报中心对全球网络扫描活动的监测,是通过全球首套,面向全球开放的,全球网络扫描器实时监测系统实现的。这套系统以奇安信安全大数据为基础,可以实时分析当前及过去30天内,发生在全球互联网上的扫描器扫描行为,分析精度最高可以精确到10分钟级。

该系统不仅可以分析扫描器活动的时域统计特征,还可以分别从扫描目标端口号(target ports)、扫描源IP地址(source IPs)、扫描源所属网段(source IP/24s)和扫描源所属的网络系统(source ASs)等4个维度进行分类分析和升降排序。同时该系统还可以支持攻击源的IP、网段和所属网络等信息的查询检索服务,以及攻击目标的端口号查询服务。

不同类型的扫描活动

网络扫描活动的具体技术方法多种多样,但从扫描的具体目的来看,主要可以分为三种类型:常规恶意扫描、针对性突发扫描和安全监控扫描。

1)常规恶意扫描

常规恶意扫描是攻击者针对一般性、常见性的网络安全问题进行的扫描活动,其主要目的是为了发现存在已知安全漏洞的网络设备,并进而对相关设备发动攻击。进行常规恶意扫描活动的攻击者遍布全球。从长期监测来看,常规恶意扫描活动每天的活动频率与整体规模都变化不大,形成了整个网络扫描活动监测过程中的“背景流量”。

常规恶意扫描针对的主要端口包括:远程控制端口(如22/ssh, 3389/微软远程桌面),数据连接服务端口(如1433/mssql,3306/mysql),以及Web服务端口(80/8080/http)等。

2)针对性突发扫描

针对性突发扫描是攻击者针对某些新出现的,特定的安全问题而突然发起的扫描活动,这种现象通常出现在重大的0day漏洞被披露之后的一段时间内。这里所说的0day漏洞,有的是被黑客组织或第三方研究人员披露的,而有的则是在软硬件供应商发布了安全公告或安全补丁之后,被攻击者逆向分析定位出来的。针对性突发扫描可以使攻击者在0day漏洞被修复之前,获得一个短暂的攻击间隙,在这个间隙中,尚未修复相关漏洞的网络设备或系统会百分之百的中招。

例如,2016年11月7日,独立安全研究员Kenzo通过博客发布了家用路由器设备TR-069/TR-064的一个新的安全漏洞。而到了11月26日,mirai僵尸网络就开始针对这一漏洞,对7547 端口进行了大规模的扫描。结果到了11月28日的扫描高峰,就有大约90万台德国电信用户家中的TR-069/TR-064路由器因mirai的扫描活动而死机,形成了一次较大规模“断网”事件。

再比如,2017年,世界著名漏洞军火商Zerodium最近表示愿意出价150万美元购买一套完整的iPhone(iOS)持续性攻击的远程越狱漏洞,即在没有任何用户交互的情况下,远程感染目标设备。凭借这些信息,攻击者可以针对目标特性调整他们的开发方式,交付一个不太敏感的“1-day”或“N-day”的漏洞,而不是被誉为“皇冠上的宝石”的“0-day”漏洞。

类似于Turla、ofacy和Newsbeef这样的APT组织已把这类分析技术运用得相当熟练,其他的APT组织也以其自定义的分析框架而闻名,比如多产的Scanbox。由于分析框架的普遍性和零日漏洞的高昂代价,我们可以估计在2018年使用“BeEF”之类的分析工具包将会增加,更多的黑客团队可能采用公共框架,或者自己开发工具包。

3)安全监控扫描

安全监控扫描是由安全机构或安全研究人员,出于安全监控或安全研究的目的,对网络设备发起的扫描活动,主要被用来发现有潜在安全风险的设备,以便实施更加有效的安全策略。从技术方法来看,安全监控扫描与前述两种恶意扫描活动并没有太大的差别,因此从被扫描者的角度来看,善意的扫描与恶意的扫描通常是无法区分的。只不过安全机构发起的扫描活动,通常不会利用恶意代码对相关设备发动实质性的恶意攻击。

扫描活动扫描的主要端口

通过对2017年全年网络扫描器扫描的端口分析发现,扫描器扫描的端口主要为具备远程控制能力的端口和存在信息泄露的端口。从具体的端口号来看,被扫描次数最多的端口是23端口和2323端口,约61.8%的网络扫描事件会扫描23端口,约23.9%的网络扫描事件会扫描2323端口。

特别的,永恒之蓝勒索蠕虫(WannaCry病毒)的特征之一就是会扫描445端口,所以,每一台感染WannaCry病毒电脑也会成为一个针对445端口的扫描器。而该病毒在2017年的爆发,使得针对445端口的扫描活动也异常活跃,以至于针对445端口的扫描器数量在2017年排名进入了前十名。而在2016年,被扫描最多的十个端口中并没有445端口。

下表给出了2017年网络扫描事件扫描最多的十个网络端口及其对应的常用服务、潜在危害说明。其中,“扫描事件覆盖率”表示对相关端口进行扫描的扫描事件占全部扫描事件的比例情况。需要特别说明的是,扫描事件与漏洞、端口并非是一一对应的。一次网络扫描事件可能会只针对一个网络端口或只针对一个安全漏洞,但也有可能会同时针对多个网络端口或多个安全漏洞。所以,在下表中,仅排名前十的网络端口号对应的扫描事件覆盖率之和就已经大于了100%。

| 端口 | 常用服务 | 潜在危害 | 扫描事件覆盖率 |

|---|---|---|---|

| 23 | #telnet & #mirai | 远程控制 | 61.8% |

| 2323 | #mirai | 远程控制 | 23.9% |

| 1433 | #SQL server | 信息泄露 | 15.0% |

| 22 | #ssh server | 远程控制 | 6.2% |

| 80 | #http server | 远程控制 | 4.1% |

| 23231 | #mirai | 远程控制 | 2.5% |

| 6789 | #mirai | 远程控制 | 2.0% |

| 445 | #windows network share | 信息泄露 | 1.7% |

| 7547 | #TR-069 & #mirai | 远程控制 | 1.7% |

| 5358 | #wsdapi-s | 信息泄露 | 1.5% |

表格 8 2017年扫描器扫描最多的十个端口

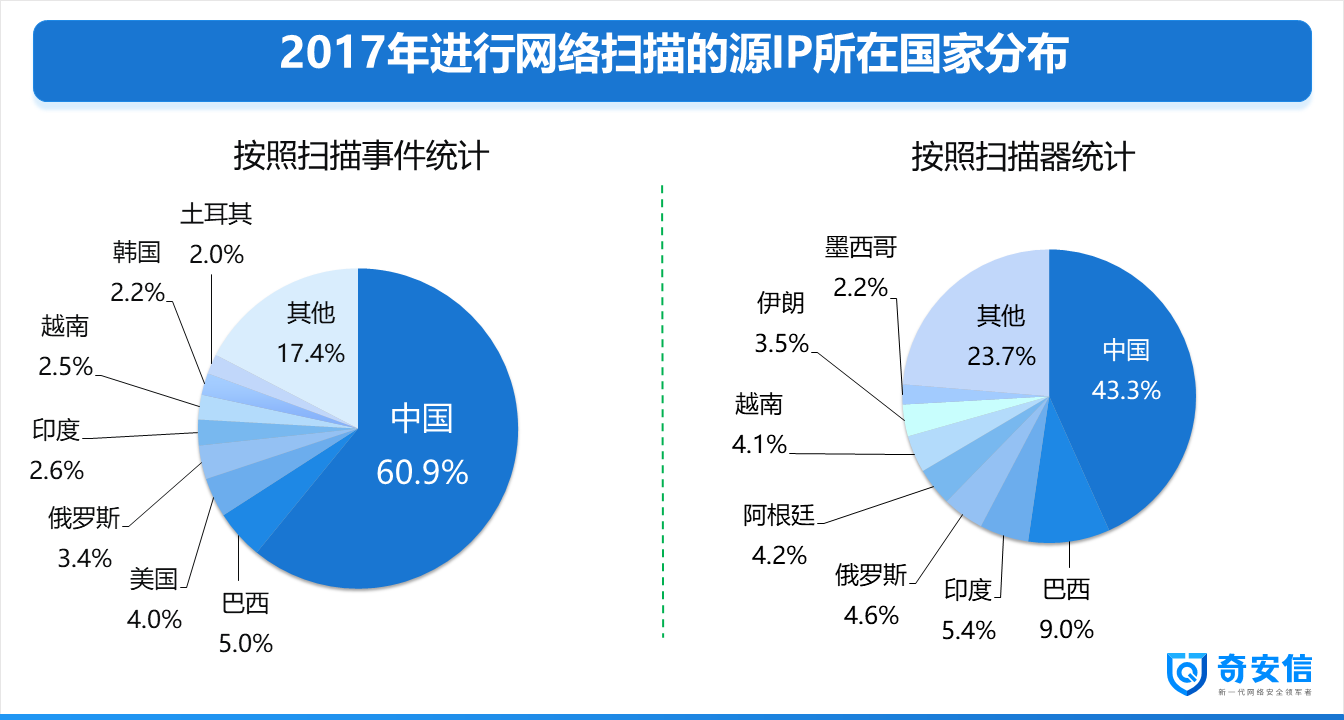

扫描源IP地域分布

统计显示,在奇安信威胁情报中心监测到的所有网络扫描活动中,从扫描事件的数量来看,60.9%的网络扫描事件是从中国大陆发起的,5.0%是从巴西发起的,而美国、俄罗斯和印度位列其后,占比分别为4.0%、3.4%和2.6%。而从扫描器的数量来看,43.3%的扫描源IP位于中国大陆境内;9.0%的扫描源IP位于巴西;印度、俄罗斯、阿根廷分列三到五位,比例分别为5.4%、4.6%和4.2%。相比2016年,越来越多的扫描源IP集中在中国大陆(这主要是由于我们能够看到的数据来源主要来源于中国大陆),同时中国大陆发起的网络扫描事件数量也大幅增长。

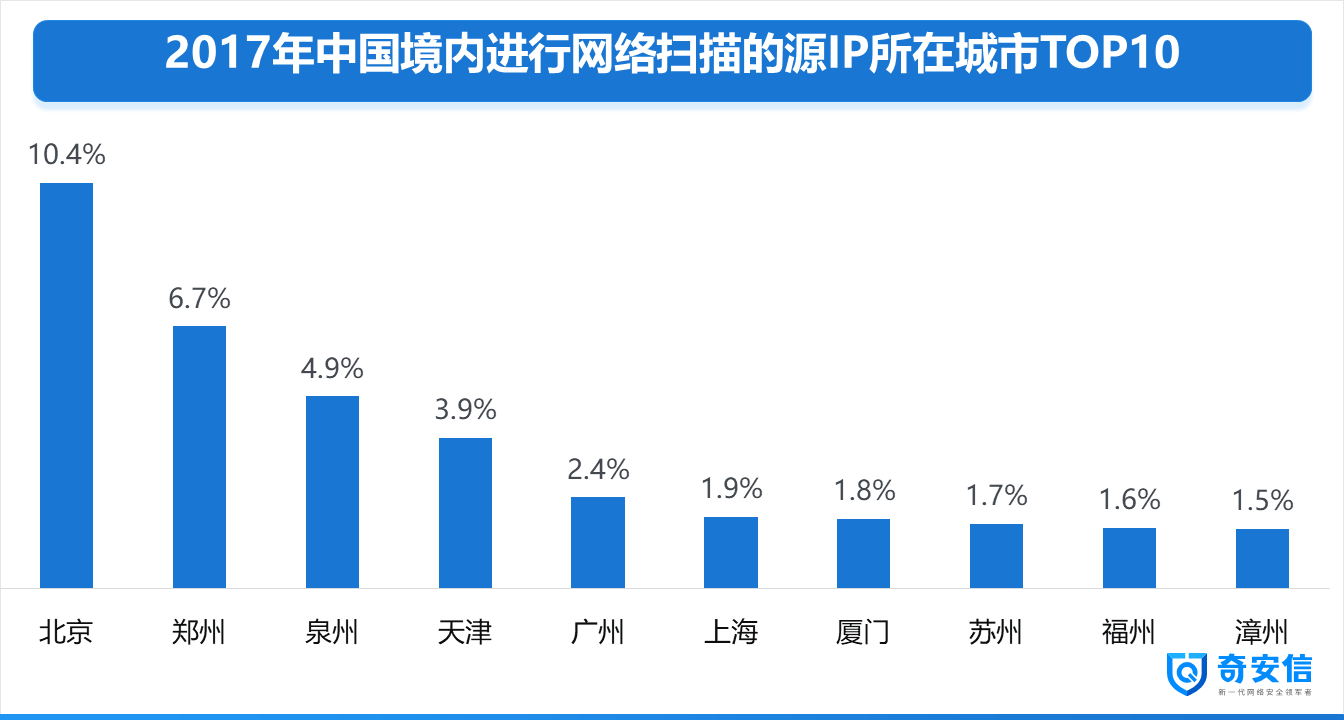

对IP地址属于中国的网络扫描源进行进一步的地域分析发现,位于北京的扫描器数量最多,扫描源IP占全国总量的10.4%;其次是郑州,占比为6.7%,排在三到五位的城市分别是泉州、天津和广州,占比分别为4.9%、3.9%和2.4%。

而如果从发起扫描事件的数量来看,在国内,IP属于北京的扫描器发起的扫描事件最多,占境内扫描器发起的所有扫描事件的7.4%,其次是苏州,占2.1%,排在三到五位的城市分别是重庆、郑州和泉州,占比分别为2.1%、1.9%和1.9%。

延伸阅读

更多内容 可以 2017中国网站安全形势分析报告. 进一步学习

1278

1278

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?