10分钟上手BetterCap:网络安全检测与防护实战指南

你是否还在为复杂的网络安全检测工具感到头疼?是否希望用一个工具就能完成从WiFi分析到中间人攻击的全流程测试?本文将带你快速掌握BetterCap——这款被誉为"网络安全瑞士工具"的开源工具,让你在10分钟内从入门到精通。

读完本文你将学会:

- 在3分钟内完成BetterCap的安装部署

- 使用5个核心命令实现网络侦察

- 掌握ARP欺骗攻击的防御测试方法

- 通过可视化界面监控网络安全状态

什么是BetterCap?

BetterCap是一个用Go语言编写的功能强大、可扩展的网络工具框架,旨在为安全研究人员、红队人员和逆向工程师提供一个易用的一体化解决方案。它支持WiFi网络、蓝牙低功耗(Bluetooth Low Energy, BLE)设备、CAN总线、无线HID设备和以太网网络的侦察与攻击。

项目核心代码位于core/core.go,采用模块化设计,主要功能模块包括:

快速安装指南

从源码安装

# 克隆仓库

git clone https://link.gitcode.com/i/d3ab6f9c5454391314a7b74cccef05ff.git

cd bettercap

# 编译安装

make build

sudo make install

Docker快速启动

docker run -it --privileged --net=host bettercap/bettercap

安装完成后,直接在终端输入bettercap即可启动交互界面。

核心功能实战

1. 网络侦察基础

启动BetterCap后,首先需要了解当前网络环境。使用以下命令开始网络侦察:

# 启动网络侦察模块

net.recon on

# 查看在线主机

net.show

网络侦察模块的实现代码位于modules/net_recon/net_recon.go,它通过发送ARP请求、NBNS查询和UPnP发现等多种方式识别网络中的活跃设备。

2. ARP欺骗攻击测试

ARP欺骗(ARP Spoofing)是一种常见的中间人攻击技术,BetterCap提供了强大的ARP欺骗模块。使用方法如下:

# 对整个子网进行ARP欺骗

arp.spoof on

# 仅对特定目标进行欺骗

set arp.spoof.targets 192.168.1.100

arp.spoof on

# 停止欺骗

arp.spoof off

ARP欺骗模块的核心实现位于modules/arp_spoof/arp_spoof.go,它通过发送伪造的ARP应答包来篡改目标设备的ARP缓存。

3. DNS欺骗与流量重定向

结合ARP欺骗,我们可以实现DNS欺骗,将目标的DNS请求重定向到恶意服务器:

# 启用DNS欺骗

set dns.spoof.domains example.com,www.example.com

set dns.spoof.address 192.168.1.200

dns.spoof on

DNS欺骗功能由modules/dns_spoof/dns_spoof.go实现,支持自定义域名映射和全子网欺骗。

4. 数据包捕获与分析

BetterCap内置强大的数据包嗅探器,可以捕获并解析多种协议的流量:

# 启动数据包嗅探

net.sniff on

# 只显示HTTP流量

set net.sniff.filter tcp port 80

net.sniff on

数据包嗅探模块的代码位于modules/net_sniff/net_sniff.go,支持多种协议解析,包括DNS、FTP、HTTP、KRB5等。

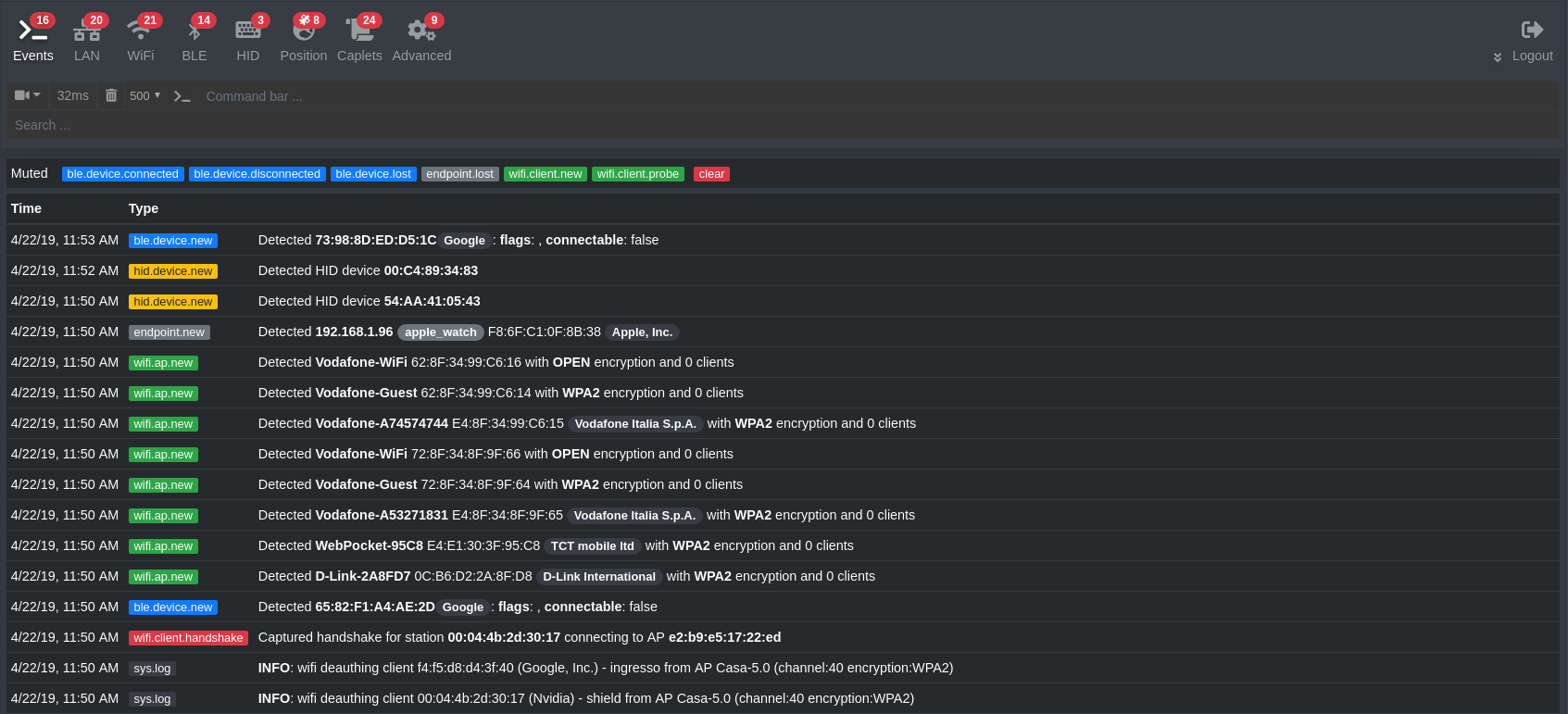

5. Web界面监控

BetterCap提供了直观的Web界面,便于实时监控网络状态:

# 启动Web界面

ui on

访问https://localhost:8083即可打开Web管理界面,默认用户名和密码均为bettercap。Web界面模块代码位于modules/ui/ui.go。

常用命令速查表

| 命令 | 功能描述 | 应用场景 |

|---|---|---|

help | 显示帮助信息 | 首次使用时熟悉命令 |

net.recon on | 启动网络侦察 | 发现网络中的设备 |

net.show | 显示在线主机 | 查看网络设备列表 |

arp.spoof on | 启动ARP欺骗 | 中间人攻击测试 |

dns.spoof on | 启动DNS欺骗 | 域名重定向测试 |

net.sniff on | 启动数据包嗅探 | 流量分析 |

ui on | 启动Web界面 | 可视化监控 |

set <参数> <值> | 设置模块参数 | 自定义攻击配置 |

exit | 退出BetterCap | 结束会话 |

安全防护建议

了解攻击技术是为了更好地防御。针对BetterCap演示的攻击方法,建议采取以下防护措施:

-

启用ARP防护:在路由器和交换机上启用动态ARP检测(Dynamic ARP Inspection, DAI)功能

-

使用静态ARP表:为关键设备配置静态ARP条目

-

网络分段:通过VLAN将网络分段,限制攻击范围

-

加密通信:使用HTTPS等加密协议,防止流量被窃听

-

入侵检测系统:部署IDS/IPS监控异常网络行为

总结与展望

BetterCap作为一款全面的网络安全工具,不仅可以用于安全测试,还能帮助网络管理员评估和加强网络安全防护。本文介绍的只是其功能的冰山一角,更多高级特性如WiFi攻击、BLE设备交互、CAN总线分析等,等待你去探索。

项目持续活跃开发中,最新版本支持WPA3握手捕获、5GHz WiFi分析等高级功能。建议定期查看modules/wifi/wifi.go获取WiFi相关功能更新。

如果你觉得本文对你有帮助,请点赞收藏,并关注作者获取更多网络安全实用教程。下期我们将深入探讨如何使用BetterCap进行高级WiFi渗透测试。

参考资源

- 项目源码:https://link.gitcode.com/i/d3ab6f9c5454391314a7b74cccef05ff

- 核心模块:modules/

- 数据包处理:packets/

- 会话管理:session/

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

项目地址: https://gitcode.com/gh_mirrors/be/bettercap

项目地址: https://gitcode.com/gh_mirrors/be/bettercap