告别权限混乱:JavaGuide RBAC模型设计与实战指南

你是否还在为系统权限管理焦头烂额?用户权限分配繁琐、权限边界模糊、安全漏洞频出?本文将基于JavaGuide项目中的RBAC(基于角色的访问控制)模型,从理论到实践,教你如何设计一个灵活、安全、易维护的权限系统,解决90%的权限管理难题。

一、认证与授权:别再傻傻分不清

在开始RBAC模型之前,我们必须明确两个核心概念:

- 认证(Authentication):验证用户身份,确认"你是谁"。

- 授权(Authorization):验证用户权限,确认"你能做什么"。

认证是授权的前提,只有通过认证的用户才能进行授权判断。形象来说,认证就像刷身份证进入大楼,授权则是检查你是否有权限进入特定办公室。

认证授权基础概念详解一文中详细介绍了这两个概念的区别与联系,建议深入阅读。

二、RBAC模型:权限管理的关键方案

2.1 RBAC核心原理

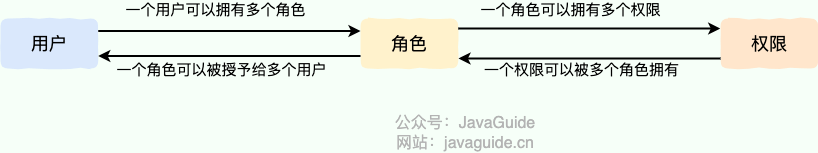

RBAC(Role-Based Access Control,基于角色的访问控制) 是目前最主流的权限模型,它通过角色作为中间层,将用户与权限解耦,形成"用户-角色-权限"的三层架构:

- 一个用户可以拥有多个角色

- 一个角色可以拥有多个权限

- 权限通过角色间接赋予用户

这种设计极大简化了权限管理,当需要调整用户权限时,只需修改用户的角色分配即可。

2.2 RBAC vs ABAC:如何选择?

除了RBAC,还有ABAC(基于属性的访问控制)模型,它通过用户、资源、环境等属性动态判断权限。ABAC更灵活但实现复杂,适合云服务等复杂场景。

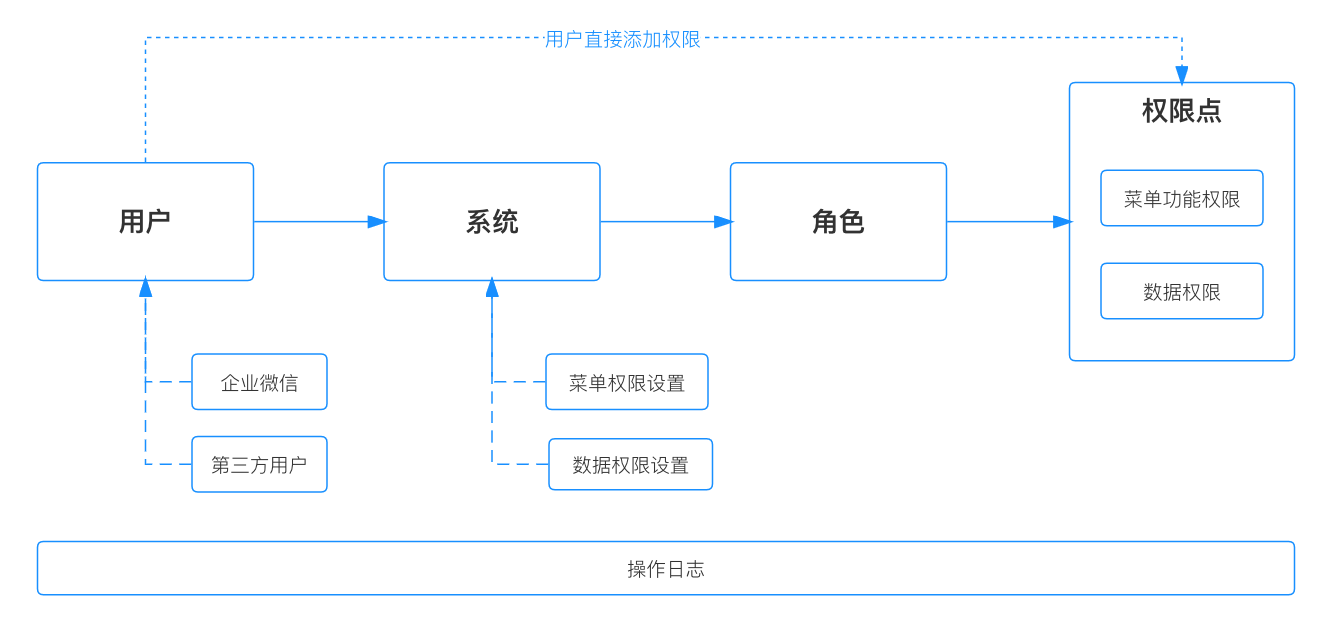

权限系统设计详解中指出,对于大多数业务系统,RBAC已能满足需求,且实现成本更低。JavaGuide推荐在RBAC基础上扩展,支持直接为用户分配权限,形成"角色权限+独立权限"的混合模型。

三、数据库设计:RBAC的"骨架"

3.1 核心表结构

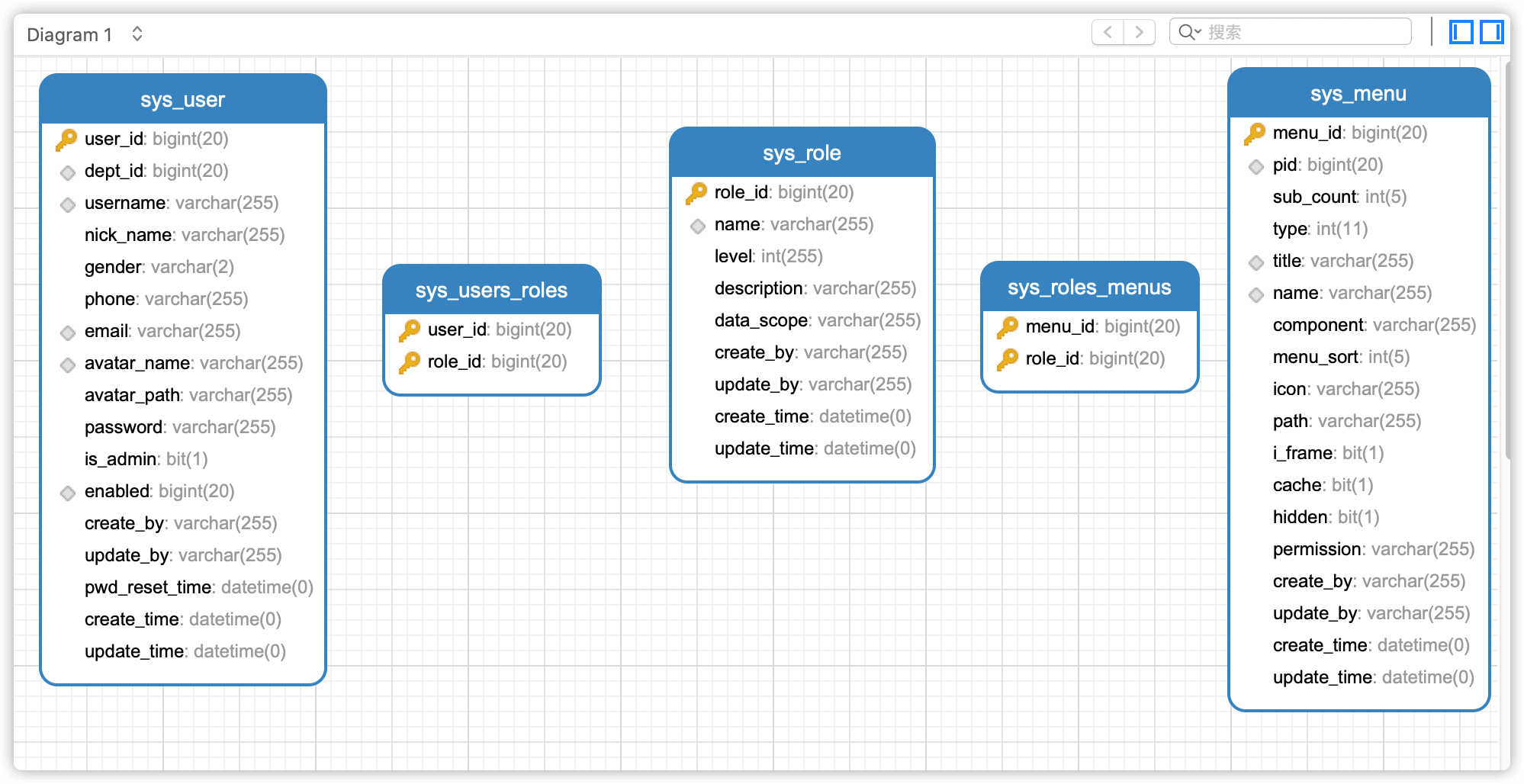

实现RBAC模型至少需要5张核心表:

用户表(users) ←→ 用户角色关联表(user_roles) ←→ 角色表(roles) ←→ 角色权限关联表(role_permissions) ←→ 权限表(permissions)

这种设计通过中间表实现了用户与角色、角色与权限的多对多关系。

3.2 权限分类

权限可分为两类:

- 功能权限:控制菜单、按钮、接口等操作权限

- 数据权限:控制数据访问范围,如只能查看本部门数据

JavaGuide权限系统设计中对这两种权限都做了支持,详细设计可参考权限系统设计详解。

四、JavaGuide权限系统实战

4.1 系统架构

JavaGuide实现的权限系统在标准RBAC基础上做了优化,用户最终权限=角色权限+独立权限,既保持了RBAC的简洁,又满足了特殊场景需求。

4.2 默认角色设计

系统预设了三种角色,覆盖常见权限管理场景:

- 超级管理员:拥有系统全部权限

- 系统管理员:可管理角色权限,但无实际操作权限

- 授权管理员:可授予用户不超过自身权限的角色

这种设计将"权限拥有"与"授权能力"分离,提高了系统安全性。

4.3 权限申请流程

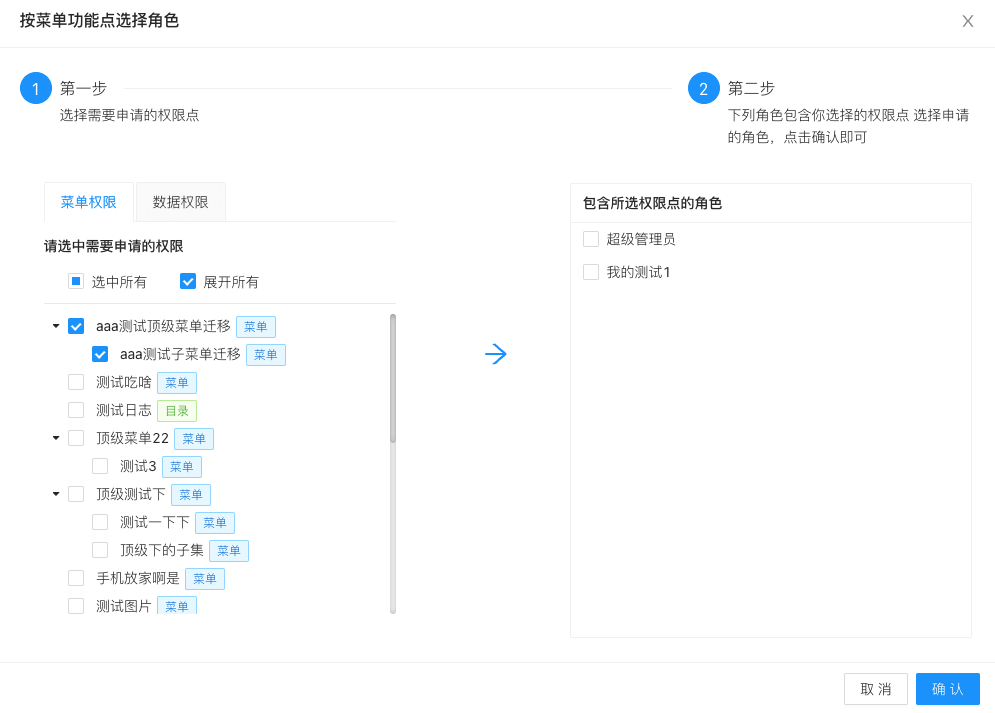

权限系统支持用户自主申请权限,流程如下:

- 用户提交权限申请

- 管理员审批

- 系统更新权限

申请时支持通过菜单/数据权限反向选择角色,提高操作便捷性。

五、权限管理最佳实践

5.1 权限校验实现

在Java项目中,可使用Spring Security实现权限校验:

// 方法级别权限控制

@PreAuthorize("hasRole('ADMIN') or @permissionService.hasPermission(#userId)")

public void deleteUser(Long userId) {

// 删除用户逻辑

}

5.2 常见问题解决方案

- 权限粒度:粗粒度(菜单)与细粒度(按钮、接口)结合

- 数据权限:通过SQL过滤实现,如"where dept_id = #{currentUserDeptId}"

- 权限缓存:将用户权限缓存至Redis,减少数据库查询

权限系统设计详解中提供了更多实践细节,包括多系统权限管理、权限日志等高级功能。

六、总结与扩展

RBAC模型是权限管理的实用工具,通过"用户-角色-权限"的三层架构,解决了权限管理的核心难题。JavaGuide实现的权限系统在此基础上增加了独立权限分配功能,兼顾了灵活性与易用性。

除了RBAC,权限管理还涉及:

掌握这些知识,你就能构建一个全方位的安全权限体系。

延伸阅读:

欢迎点赞收藏,关注JavaGuide获取更多权限管理实践技巧!下期将带来"RBAC在微服务架构中的应用",敬请期待。

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

项目地址: https://gitcode.com/gh_mirrors/ja/JavaGuide

项目地址: https://gitcode.com/gh_mirrors/ja/JavaGuide