Security Onion与Elastic Agent:下一代日志收集与威胁检测方案

你是否还在为企业安全监控中的日志分散、收集复杂、检测滞后而困扰?Security Onion结合Elastic Agent的新一代解决方案,通过统一的日志收集架构和实时威胁检测能力,为安全运营团队提供了高效、集成的安全监控平台。读完本文,你将了解如何利用这一组合构建端到端的安全监控体系,实现从日志采集到威胁响应的全流程自动化。

Security Onion简介

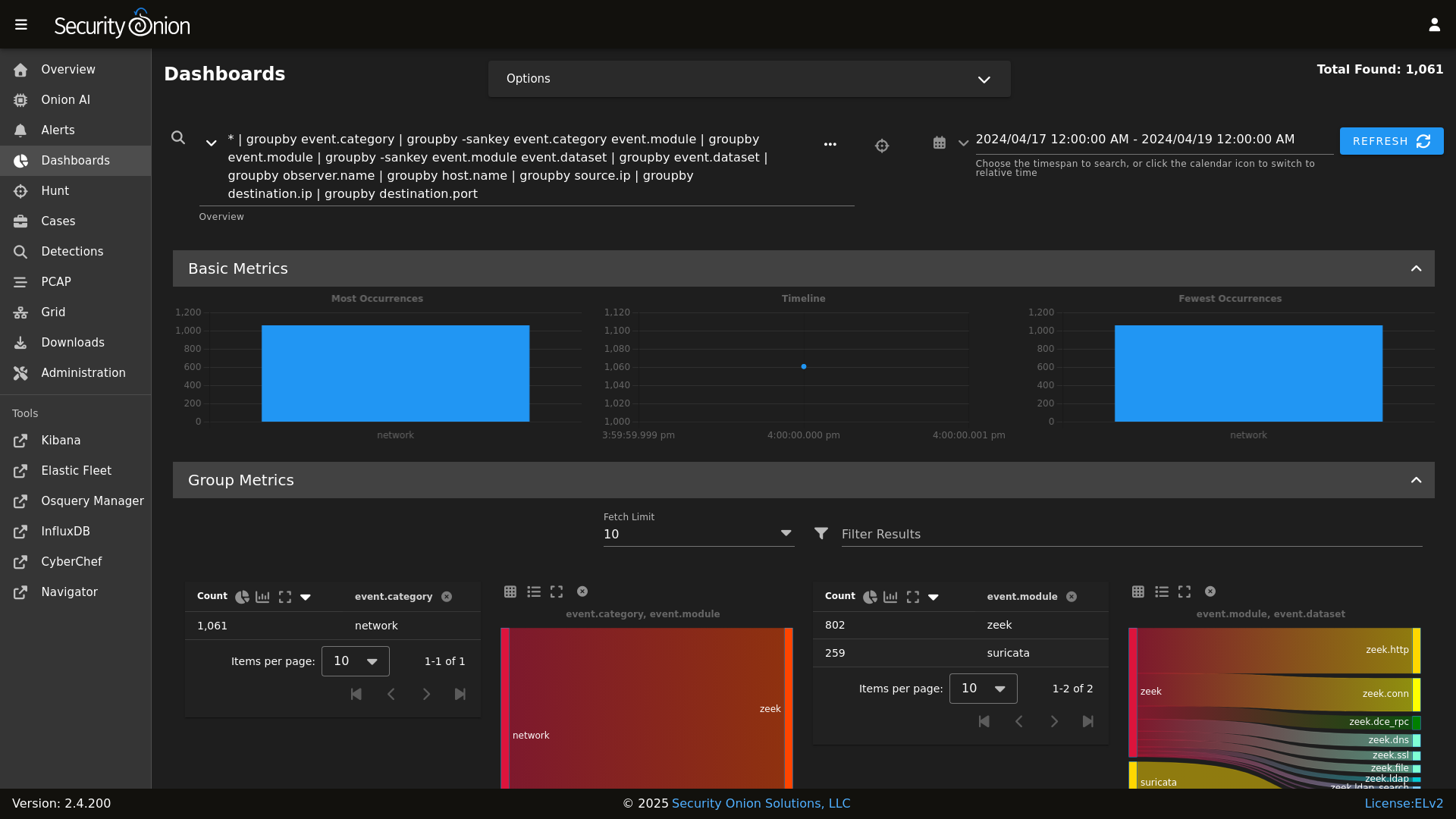

Security Onion是一个免费开源的威胁狩猎、企业安全监控和日志管理平台。它集成了自主开发的告警、仪表盘、狩猎、PCAP(数据包捕获)和案例管理界面,同时包含Playbook、osquery、CyberChef、Elasticsearch、Logstash、Kibana、Suricata和Zeek等工具。作为一体化安全监控平台,Security Onion旨在简化安全运营流程,帮助团队快速发现和响应安全威胁。

Security Onion的核心优势在于其模块化设计和组件间的无缝集成。平台架构通过SaltStack进行配置管理,确保各组件协同工作。主要功能模块包括:

- 日志收集与存储:集中收集各类系统和应用日志,存储于Elasticsearch中

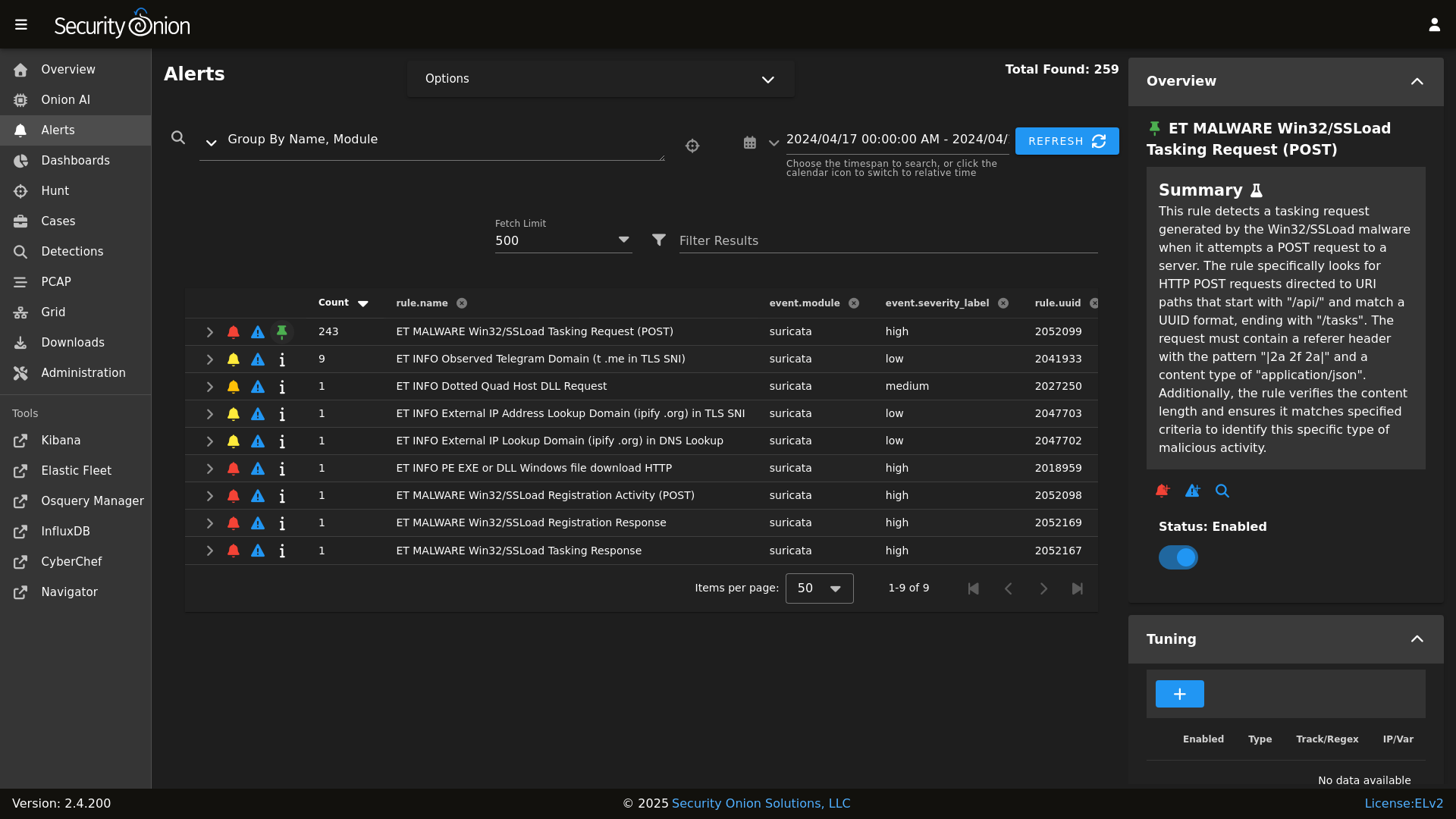

- 威胁检测:通过Suricata和Zeek等工具实现实时流量分析和入侵检测

- 可视化与分析:利用Kibana提供直观的安全事件可视化和深度分析能力

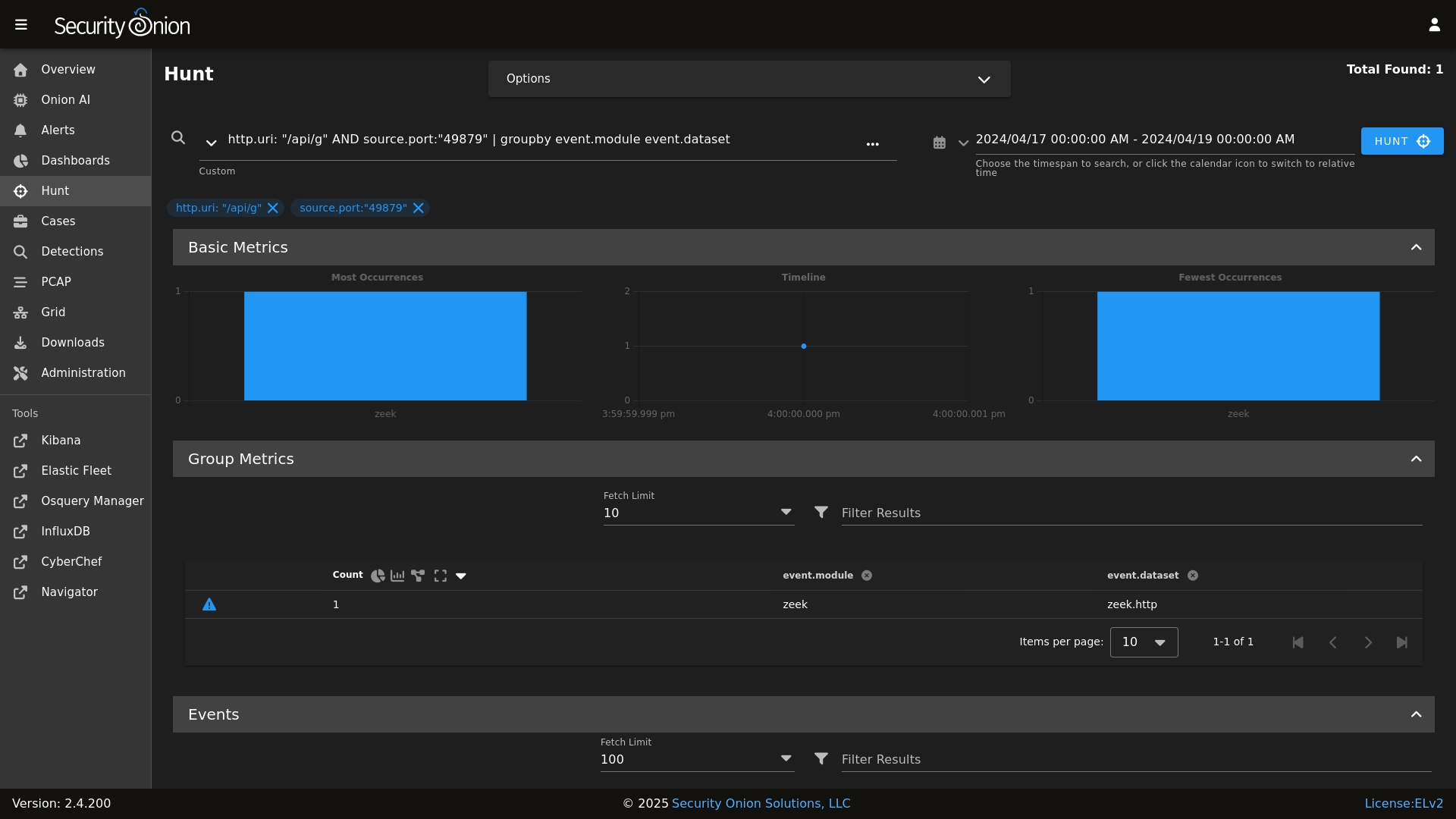

- 响应与狩猎:内置的狩猎界面和案例管理工具支持主动威胁狩猎和事件响应

详细的项目介绍可参考README.md。

Elastic Agent:统一日志收集的新范式

Elastic Agent是Elastic Stack推出的轻量级数据收集器,采用单一代理架构,可同时收集日志、指标、安全事件等多种数据类型。与传统的Beats系列(Filebeat、Metricbeat等)相比,Elastic Agent提供了更简化的配置管理和更统一的数据采集体验,特别适合大规模分布式环境中的数据收集需求。

在Security Onion中,Elastic Agent的配置和管理通过SaltStack状态文件实现。核心配置文件位于salt/elasticagent/config.sls,其中定义了Elastic Agent的工作目录、日志路径和配置模板等关键参数。例如:

elasticagentconfdir:

file.directory:

- name: /opt/so/conf/elasticagent

- user: 939

- group: 939

- mode: 755

- makedirs: True

elasticagentlogdir:

file.directory:

- name: /opt/so/log/elasticagent

- user: 939

- group: 939

- mode: 755

- makedirs: True

上述配置创建了Elastic Agent的配置目录和日志目录,并设置了适当的权限。这种标准化的目录结构确保了Security Onion中各组件间的兼容性和可维护性。

架构整合:Security Onion如何集成Elastic Agent

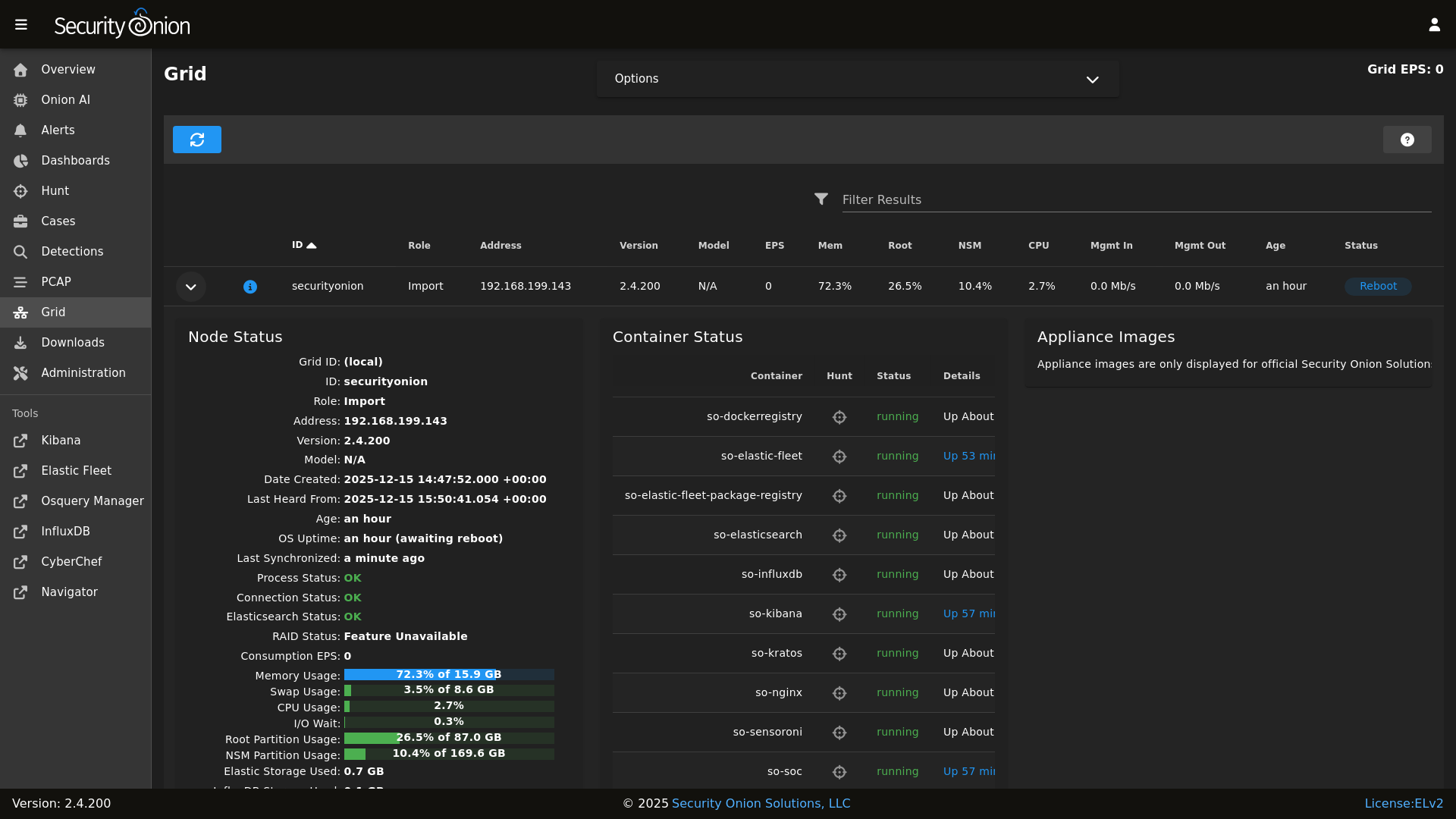

Security Onion通过SaltStack的状态管理系统实现Elastic Agent的自动化部署和配置。平台架构中,Elastic Agent作为数据收集层的核心组件,负责将各类安全相关数据统一发送到Elasticsearch进行存储和分析。

部署流程

Elastic Agent在Security Onion中的部署通过以下关键SaltStack状态文件控制:

-

启用状态:salt/elasticagent/enabled.sls定义了启用Elastic Agent的配置,包括Docker容器部署和卷挂载:

so-elastic-agent: docker_container.running: - image: {{ ELASTICAGENTMERGED.docker.image }} - name: so-elastic-agent - restart_policy: always - volumes: - /opt/so/conf/elasticagent:/usr/share/elastic-agent/agent.yml:ro - /opt/so/log/elasticagent:/usr/share/elastic-agent/logs -

配置状态:salt/elasticagent/config.sls处理Elastic Agent的配置文件生成和服务管理。

-

服务状态:salt/elasticagent/init.sls作为入口点,根据系统配置决定启用或禁用Elastic Agent。

数据流程

在Security Onion架构中,Elastic Agent的数据流向如下:

- 安装在各主机上的Elastic Agent采集系统日志、应用日志和安全事件

- 数据通过Beats输入模块进行初步处理和结构化

- 处理后的数据发送到Elasticsearch集群进行存储和索引

- Kibana提供日志可视化、搜索和分析功能

- Security Onion的告警系统基于Elasticsearch中的数据触发安全告警

实战配置:构建你的威胁检测平台

环境准备

部署Security Onion和Elastic Agent前,请确保满足以下硬件要求:

- 至少8核CPU

- 32GB内存

- 500GB以上SSD存储

- 至少两个网络接口(管理口和监控口)

详细的系统要求可参考官方文档的硬件要求部分。

基础配置步骤

-

安装Security Onion: 按照setup/install_scripts中的安装脚本执行系统部署,过程中会自动配置Elastic Agent基础环境。

-

配置Elastic Agent: 通过修改salt/elasticagent/files/elastic-agent.yml.jinja模板文件自定义采集配置,添加需要监控的日志路径和服务。

-

启动服务:

sudo so-elasticagent-status该命令会检查Elastic Agent运行状态,输出日志保存于/opt/so/log/agents/agentstatus.log。

-

验证部署: 访问Kibana界面,通过Discover功能查看是否成功接收到日志数据。Kibana的默认访问路径为

https://<your-security-onion-ip>:5601。

高级配置:自定义日志采集

要添加自定义日志采集,可通过以下步骤扩展Elastic Agent配置:

-

创建自定义输入配置文件,保存于

/opt/so/conf/elasticagent/conf.d/目录 -

配置示例(采集Nginx访问日志):

- type: log paths: - /var/log/nginx/access.log fields: service: nginx type: access_log processors: - dissect: tokenizer: "%{client.ip} %{user.id} %{user.name} [%{@timestamp}] \"%{http.request.method} %{url.path} %{http.version}\" %{http.response.status_code} %{http.response.body.bytes} \"%{http.request.referrer}\" \"%{user_agent.original}\"" target_prefix: "nginx" -

重启Elastic Agent使配置生效:

sudo docker restart so-elastic-agent

最佳实践与常见问题

性能优化建议

- 日志过滤:通过在Elastic Agent配置中使用

drop_event处理器过滤不必要的日志,减少存储和处理开销 - 索引生命周期管理:配置Elasticsearch索引生命周期策略,自动删除或归档旧日志数据

- 分布式部署:在大型环境中,考虑使用多个Elastic Agent实例分担采集负载,配置可参考salt/top.sls中的分布式设置

常见问题解决

-

Elastic Agent启动失败: 检查日志文件/opt/so/log/elasticagent/elastic-agent.log,常见原因包括配置文件格式错误或资源不足。

-

日志采集延迟: 调整Elastic Agent的

flush_interval参数,减少批量发送间隔,配置位于Elastic Agent的输出配置部分。 -

与现有SIEM集成: 通过Elastic Agent的

output配置将数据转发到第三方SIEM系统,支持TCP、UDP和HTTP等多种输出方式。

未来展望:安全监控的发展趋势

随着云原生和容器技术的普及,Security Onion和Elastic Agent的集成方案将继续演进,未来可能在以下方向发展:

- 云环境深度集成:增强对Kubernetes等容器编排平台的监控能力,提供更细粒度的容器安全监控

- AI辅助威胁检测:结合机器学习算法,提升异常行为检测和威胁预测能力

- 自动化响应:通过Playbook与SOAR平台集成,实现安全事件的自动化响应和修复

- 轻量级边缘部署:优化Elastic Agent在边缘设备上的资源占用,支持物联网环境的安全监控

Security Onion与Elastic Agent的组合为现代企业安全监控提供了强大而灵活的解决方案。通过统一的日志收集架构和集成的威胁检测工具,安全团队能够更高效地发现和响应安全威胁。无论是中小型企业还是大型企业,这一开源解决方案都能满足不同规模的安全监控需求,是构建企业安全防线的理想选择。

希望本文能帮助你快速构建自己的安全监控平台。如有任何问题或建议,欢迎通过CONTRIBUTING.md中的渠道参与社区讨论和贡献。

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

项目地址: https://gitcode.com/GitHub_Trending/se/securityonion

项目地址: https://gitcode.com/GitHub_Trending/se/securityonion