告别API过载:3步实现go-zero的IP与用户双维度限流策略

你是否遇到过API被恶意请求刷屏?用户抱怨服务响应缓慢?电商大促时系统频繁崩溃?本文将带你用go-zero框架的限流中间件,仅需3步即可构建基于IP和用户账号的双重防护机制,让服务在高并发下依然稳如泰山。读完本文你将掌握:如何配置令牌桶限流、如何实现多维度限流策略、如何在生产环境监控限流效果。

限流原理与go-zero实现

go-zero内置了基于令牌桶算法的限流组件,位于core/limit/tokenlimit.go。令牌桶算法通过以固定速率生成令牌,请求到达时需要获取令牌才能通过,从而平滑限制接口的调用频率。

go-zero的限流优势在于:

- 结合Redis实现分布式限流,支持多实例部署

- 内置熔断降级机制,Redis故障时自动切换本地限流

- 无需复杂配置,通过简单API即可集成到现有服务

关键代码实现如下:

// 创建令牌桶限流器

limiter := limit.NewTokenLimiter(rate, burst, redis.New(redisAddr), key)

// 检查是否允许请求通过

if limiter.Allow() {

// 处理请求

} else {

// 返回限流响应

}

第1步:基础IP限流实现

IP限流是最常用的防护手段,能有效阻止单IP的恶意攻击。在go-zero中实现IP限流仅需两步:

- 创建限流器实例:在服务启动时初始化令牌桶限流器,设置每秒允许的请求数(rate)和最大突发请求数(burst)

- 添加限流中间件:在需要保护的路由中添加限流检查逻辑

// internal/svc/servicecontext.go

func NewServiceContext(c config.Config) *ServiceContext {

// 创建Redis连接

redisClient := redis.New(c.Redis.Host)

// 创建IP限流实例,每秒允许100个请求,最大突发50个

ipLimiter := limit.NewTokenLimiter(100, 50, redisClient, "ip_limit")

return &ServiceContext{

Config: c,

IPLimiter: ipLimiter,

}

}

// internal/handler/greethandler.go

func (h *GreetHandler) Handle(ctx context.Context, req *types.Request) (resp *types.Response, err error) {

// 获取客户端IP

ip := ctx.Value(ctxkey.ClientIP).(string)

// 检查IP限流

if !h.svcCtx.IPLimiter.Allow() {

return nil, errors.New("请求过于频繁,请稍后再试")

}

// 业务逻辑处理

// ...

}

第2步:用户维度限流增强

对于需要登录的接口,仅靠IP限流不够,还需结合用户账号维度。实现思路是为每个用户ID创建独立的限流key:

// internal/middleware/ratelimitmiddleware.go

func NewUserRateLimitMiddleware(svcCtx *svc.ServiceContext) *UserRateLimitMiddleware {

return &UserRateLimitMiddleware{

svcCtx: svcCtx,

}

}

func (m *UserRateLimitMiddleware) Handle(next http.HandlerFunc) http.HandlerFunc {

return func(w http.ResponseWriter, r *http.Request) {

// 从请求中获取用户ID(实际项目中可能从Token解析)

userId := r.Header.Get("X-User-ID")

if userId == "" {

http.Error(w, "未授权访问", http.StatusUnauthorized)

return

}

// 为每个用户创建独立的限流key

limiter := limit.NewTokenLimiter(20, 10, m.svcCtx.Redis, "user_limit:"+userId)

if !limiter.Allow() {

http.Error(w, "您的操作过于频繁,请稍后再试", http.StatusTooManyRequests)

return

}

next(w, r)

}

}

第3步:多维度限流组合与配置优化

生产环境中建议同时启用IP和用户限流,形成双重防护。可在配置文件中添加限流参数,实现动态调整:

# etc/greet-api.yaml

Name: greet-api

Host: 0.0.0.0

Port: 8888

Redis:

Host: 127.0.0.1:6379

RateLimit:

IpRate: 100 # IP限流速率

IpBurst: 50 # IP限流突发量

UserRate: 20 # 用户限流速率

UserBurst: 10 # 用户限流突发量

修改服务上下文初始化代码,读取配置创建限流实例:

// internal/svc/servicecontext.go

func NewServiceContext(c config.Config) *ServiceContext {

redisClient := redis.New(c.Redis.Host)

// 从配置读取限流参数

ipLimiter := limit.NewTokenLimiter(

c.RateLimit.IpRate,

c.RateLimit.IpBurst,

redisClient,

"ip_limit")

userLimiter := limit.NewTokenLimiter(

c.RateLimit.UserRate,

c.RateLimit.UserBurst,

redisClient,

"user_limit:")

return &ServiceContext{

Config: c,

IPLimiter: ipLimiter,

UserLimiter: userLimiter,

}

}

监控与动态调整

go-zero的限流组件内置了监控指标,可通过Prometheus采集限流相关数据。关键指标包括:

- 限流通过的请求数

- 被限流拦截的请求数

- Redis连接状态

在实际运维中,建议:

- 设置合理的告警阈值,当限流次数突增时及时排查异常

- 根据业务高峰期调整限流参数,如电商大促时临时提高限流阈值

- 结合日志分析被限流的IP和用户,识别潜在的攻击行为

总结与最佳实践

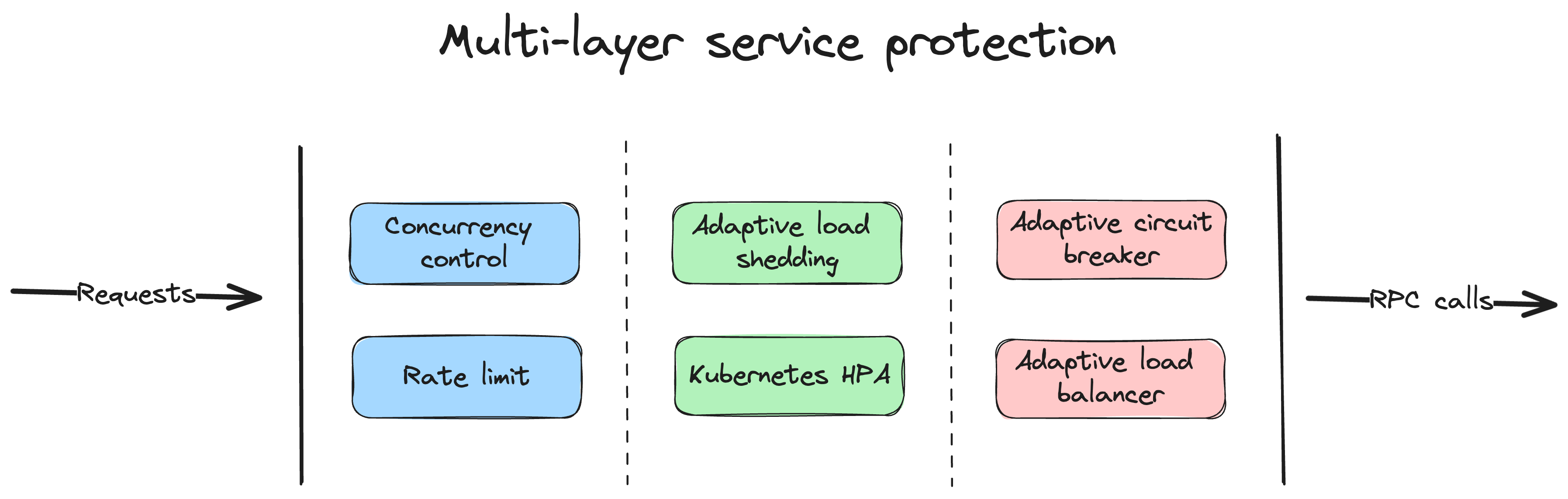

本文介绍了如何使用go-zero实现多维度限流防护,通过IP和用户账号的双重验证,有效保护API接口免受恶意请求和突发流量的冲击。go-zero框架的限流中间件优势在于开箱即用、配置简单且性能优异,正如readme.md中所述,它内建了"限流、熔断、降载等微服务治理能力,无需配置和额外代码"。

最佳实践建议:

- 对公开接口必须启用IP限流

- 对认证接口叠加用户维度限流

- 重要接口建议设置较低的限流阈值

- 所有限流参数通过配置文件管理,便于动态调整

通过本文的方法,你可以为自己的微服务系统构建起第一道防线,让服务在各种流量场景下都能保持稳定可靠的运行状态。

参考资料

- go-zero限流实现:core/limit/tokenlimit.go

- 官方文档:https://go-zero.dev/

- 令牌桶算法详解:令牌桶算法

希望本文对你构建高可用的微服务系统有所帮助!如果觉得有用,请点赞收藏并关注作者获取更多go-zero实战技巧。下一篇我们将介绍如何实现基于地理位置的精细化限流策略。

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

项目地址: https://gitcode.com/GitHub_Trending/go/go-zero

项目地址: https://gitcode.com/GitHub_Trending/go/go-zero