探索未知,破译保护:VMPDump 动态VMP脱壳工具

在安全研究和逆向工程的领域中,面对使用VMProtect 3.x x64加密保护的软件时,VMPDump是一把强大的钥匙。这是一个动态虚拟机指针(VMP)dump工具,同时也能够修复导入表,让你得以深入到被保护代码的内部。

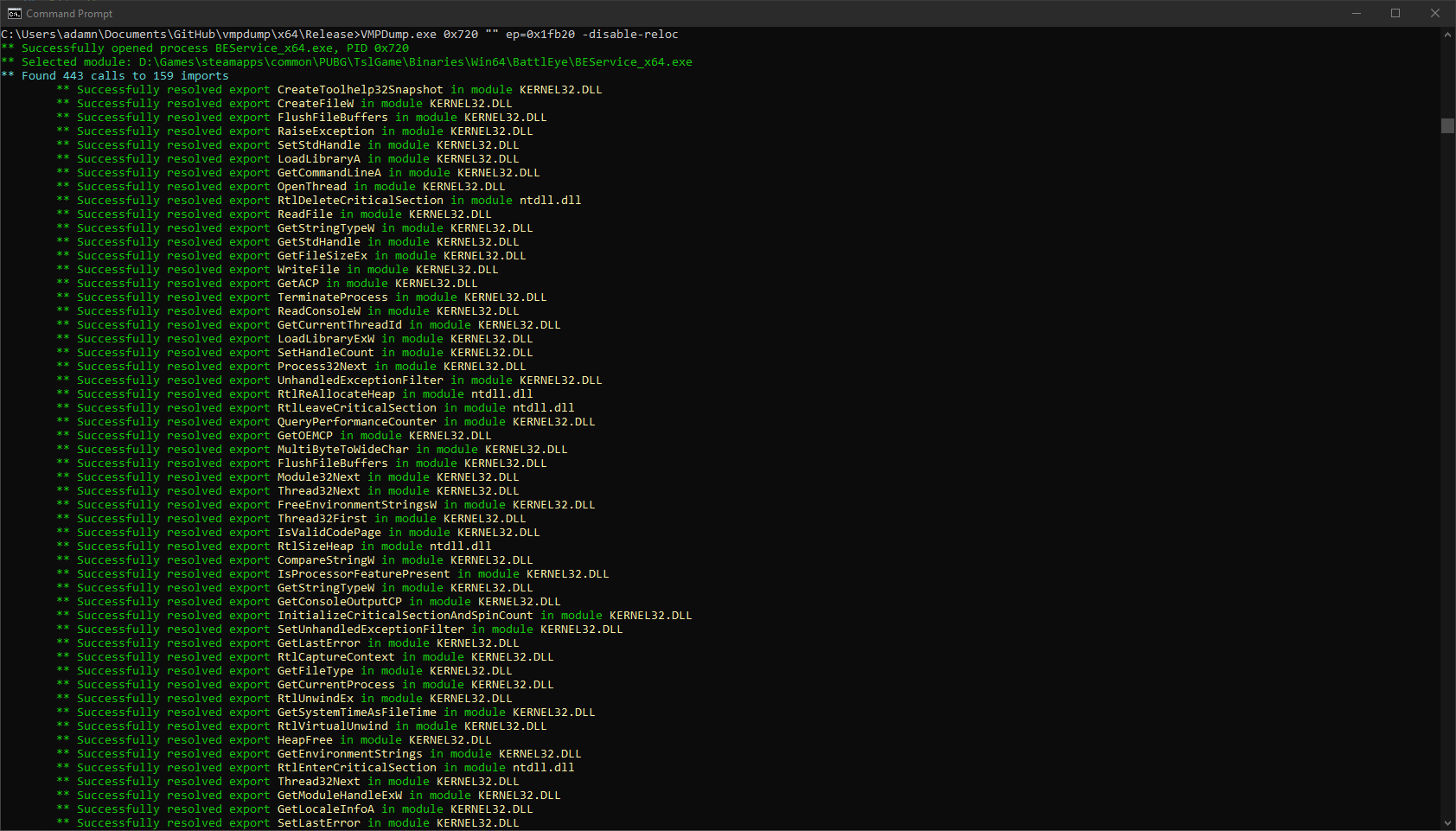

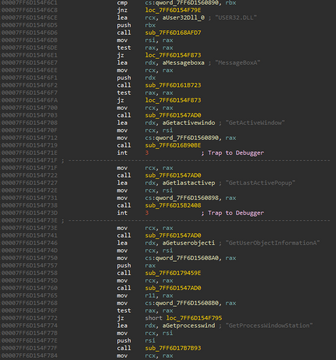

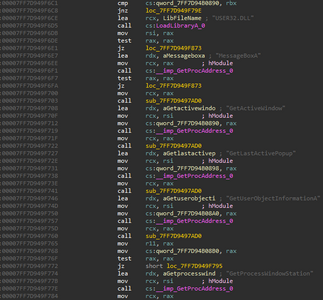

革新前后的对比

直观的比较,VMPDump在运行前后带来的改变一目了然。它能将受保护的程序解包成可解析的形式,使原本晦涩难懂的代码变得易于理解。

如何使用VMPDump

执行命令格式为:

VMPDump.exe `<Target PID>` `"<Target Module>"` `[-ep=<Entry Point RVA>]` `[-disable-reloc]`

参数包括目标进程ID、要处理的模块名以及可选的入口点RVA和重定位禁用设置。在VMProtect初始化和解包完成后,只需简单一步,就能获得修复并导出的模块。

工作原理

VMPDump识别出VMProtect注入的进口调用或跳转辅助代码,并利用VTIL框架进行反汇编和分析。它创建新的导入表,替换掉原来的间接调用,直接调用这些新生成的导入节。即使在高度变异的代码中,对于无法直接替换的情况,VMPDump也能通过插入跳跃助手来解决。

构建与配置

该项目支持CMake构建,以及Visual Studio 2019的直接编译。仅需简单的命令行操作或修改项目文件中的包含路径,即可轻松完成编译工作。

注意事项与局限性

尽管VMPDump具备对多数VMProtect变异模式的适应性,但在某些极端情况下,可能仍有部分导入调用无法正确解析。遇到此类问题时,欢迎提交工单,我们会尽快协助解决。

许可证信息

VMPDump遵循GPL-3.0许可证,免费开放源码,但不提供任何保修。

VMPDump以其独特的技术手段,为逆向工程师提供了宝贵的利器,无论是学术研究还是实际应用,都能发挥其独特价值。如果你想深入了解复杂加密保护下的代码运作,或者需要处理使用VMProtect保护的软件,VMPDump无疑是你的理想选择。现在就加入我们,探索这个精彩的世界!

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

项目地址: https://gitcode.com/gh_mirrors/vm/vmpdump

项目地址: https://gitcode.com/gh_mirrors/vm/vmpdump