探秘CVE-2020-17144:Microsoft Exchange的强力武器化工具

去发现同类优质开源项目:https://gitcode.com/

在这个数字化的时代,网络安全的重要性不言而喻。当漏洞被发现时,快速响应并找到解决方案至关重要。今天,我们要向您推荐一个针对CVE-2020-17144的开源工具,这是一款强大的微软Exchange 2010 MRM.AutoTag.Model反序列化漏洞利用程序。

项目介绍

这个开源项目(weaponized tool for CVE-2020-17144)由开发者zcgonvh创建,旨在帮助安全研究人员理解和利用该特定漏洞。通过简单的命令行接口,使用者可以轻松地对目标系统进行测试,以检测其是否受到此漏洞的影响。

### usage

CVE-2020-17144 <target> <user> <pass>

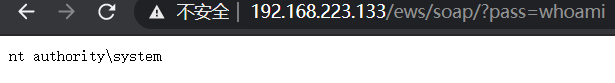

运行上述命令后,一旦成功利用,你可以访问http://[target]/ews/soap/?pass=whoami来验证命令执行的结果。

更棒的是,源代码中提供了e.cs文件,允许你按照自己的需求定制攻击脚本。

项目技术分析

该工具基于.NET Framework 3.5构建,利用了微软Exchange服务器中的MRM模块在处理自动标签模型时的反序列化漏洞。由于Exchange服务器默认配置的问题,攻击者可以通过精心构造的数据包实现远程代码执行,进而控制受影响的系统。

应用场景

对于安全研究者来说,这个工具提供了一个方便的平台,用于模拟攻击场景,以评估和提升组织的安全防护能力。同时,它也能帮助IT管理员识别和修复系统中存在的问题,及时保护企业的数据安全。

项目特点

- 易用性:只需输入目标地址、用户名和密码,即可启动攻击。

- 灵活性:

e.cs文件可自定义,满足不同的测试和研究需求。 - 实时反馈:利用成功后,可通过HTTP请求验证结果。

- 学习资源:作者提供的博客链接,深入解析了漏洞原理和利用技巧。

如果你的工作涉及到微软Exchange服务器安全,或者你是热衷于网络攻防的研究者,那么这个项目无疑是你不可或缺的工具。立即加入,一起探索网络安全的新维度吧!

去发现同类优质开源项目:https://gitcode.com/

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?