探秘Android Inline Hook ARM64:高效而隐蔽的动态 hook 解决方案

在移动安全和应用调试领域,对于原生代码的动态监控与操控是一项至关重要的技能。今天,我们要介绍的是一款专为Android平台设计的高效、无痕的内联挂钩库——Android Inline Hook ARM64。它基于作者GToad的Android Inline Hook,并针对ARM64架构进行了优化。

项目介绍

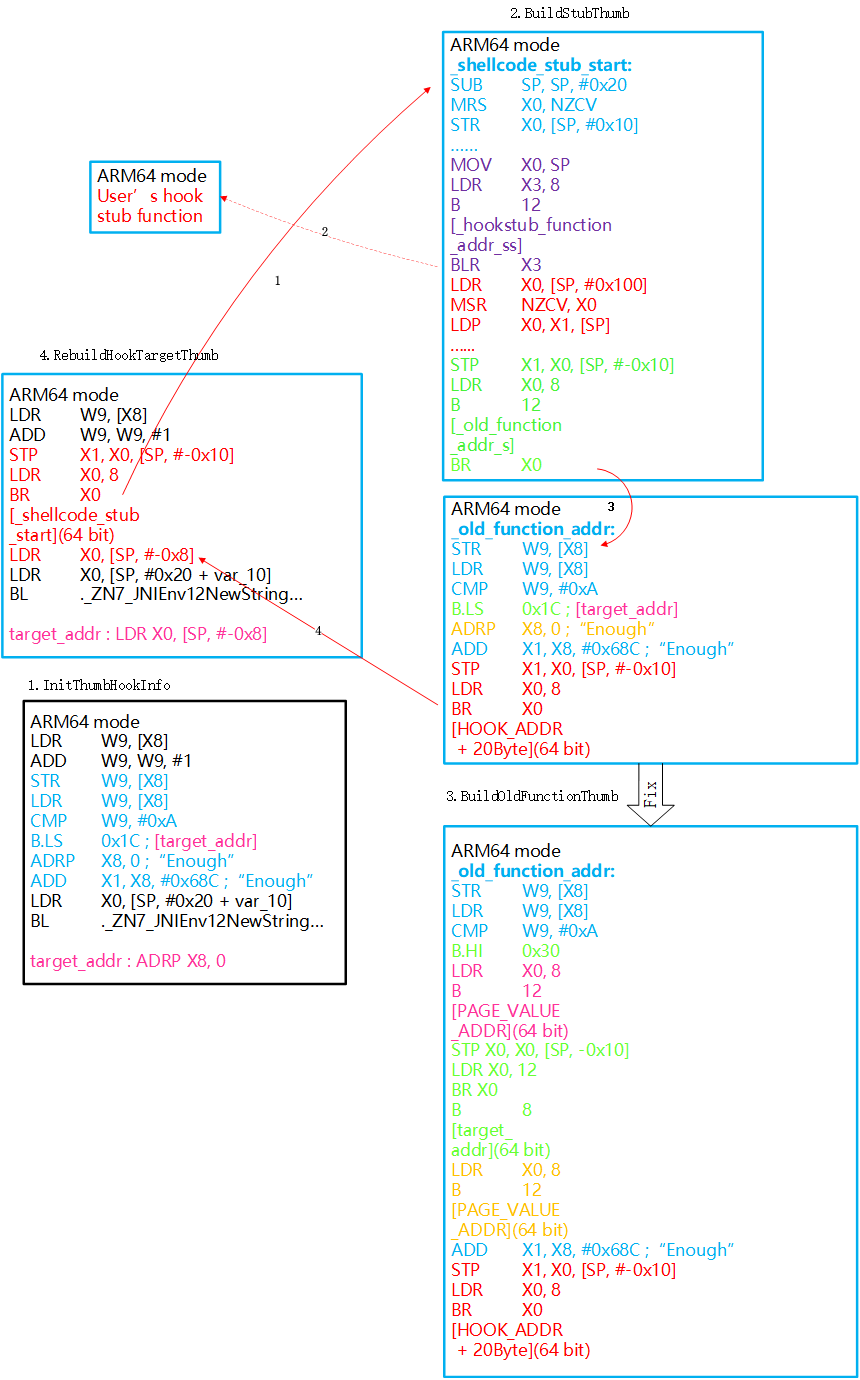

Android Inline Hook ARM64是一个自动执行本地挂钩操作的.so库。其核心原理是使用内联挂钩(而非PLT挂钩),使得被挂钩函数在运行时几乎无迹可寻,从而大大增加了反调试的难度。该项目还提供了详细的文档和示例代码,方便开发者理解和自定义用途。

技术分析

该库巧妙地利用了ARM64架构的特点,通过创建一个构造函数ModifyIBored()来指定目标模块地址和钩子点偏移,实现对目标函数的挂钩。EvilHookStubFunctionForIBored(你可以自由命名) 是实际的回调函数,接收pt_regs *regs参数,允许直接操纵寄存器,比如修改返回值。

应用场景

- 性能监测:无需修改源码,实时追踪关键函数的调用频率、耗时等信息。

- 逆向工程:辅助分析不透明的原生代码逻辑。

- 安全检测:检测恶意软件的行为,例如防病毒应用或隐私保护工具。

- 插件化开发:在不影响原始应用程序的情况下,添加额外的功能或改变原有行为。

项目特点

- 无需ptrace —— 避免受抗调试策略影响。

- 自动运行 —— 使用Xposed或其他加载器即可自动启动挂钩。

- 纯内联挂钩 —— 留下的痕迹极小,增加反挂钩难度。

- 灵活性高 —— 充分的文档说明,便于理解与定制。

- 持续更新 —— 刚发布不久,开发者正积极修复错误并支持更多的架构。

如何使用

只需在InlineHook.cpp中调整ModifyIBored()函数中的参数,并自定义EvilHookStubFunctionForIBored。然后使用ndk-build编译,即可得到.so文件。

示例与交流

作者已提供了一些示例代码和目标APK文件,以帮助你快速上手。有任何问题或发现漏洞,可以通过邮件gtoad1994@aliyun.com联系作者,一起完善这个项目。

参考资源

通过Android Inline Hook ARM64,你可以深入探索Android的底层机制,掌握原生代码的控制权,无论是出于学习还是实践,都值得一试。立即加入,体验前所未有的动态挂钩魅力吧!

创作声明:本文部分内容由AI辅助生成(AIGC),仅供参考