当每一台设备都成为网络节点,安全边界的消失让我们无处可藏。

一、警钟长鸣:从真实案例看物联网安全危机

1.1 Mirai僵尸网络:智能设备沦陷的“珍珠港事件”

2016年10月,一场席卷全球的互联网中断事件让世界震惊。Twitter、GitHub、Netflix等顶级网站集体宕机,大半个美国的互联网陷入瘫痪。

攻击真相:

- 攻击源:15万台被感染的物联网设备(摄像头、路由器、DVR)

- 攻击手法:利用默认密码(如admin/admin)组建僵尸网络

- 攻击规模:峰值流量达1.2Tbps的DDoS攻击

- 攻击成本:黑客仅花费7500美元租用僵尸网络,造成数亿美元损失

核心教训:一个不起眼的智能摄像头,可能成为瘫痪互联网的“核按钮”。

1.2 智能汽车破解:从数字世界到物理世界的威胁跨越

2015年,白帽黑客Charlie Miller和Chris Valasek远程入侵了一辆行驶中的Jeep Cherokee。

攻击链条:

- 通过汽车娱乐系统漏洞获得初始访问

- 通过CAN总线向关键系统(转向、刹车、变速箱)发送指令

- 最终实现:在高速公路上远程控制车辆减速、转向

后果:克莱斯勒召回140万辆汽车,这是首次因网络安全问题的大规模召回。

深层启示:物联网安全漏洞,可能直接从数字空间延伸到物理世界的生命安全。

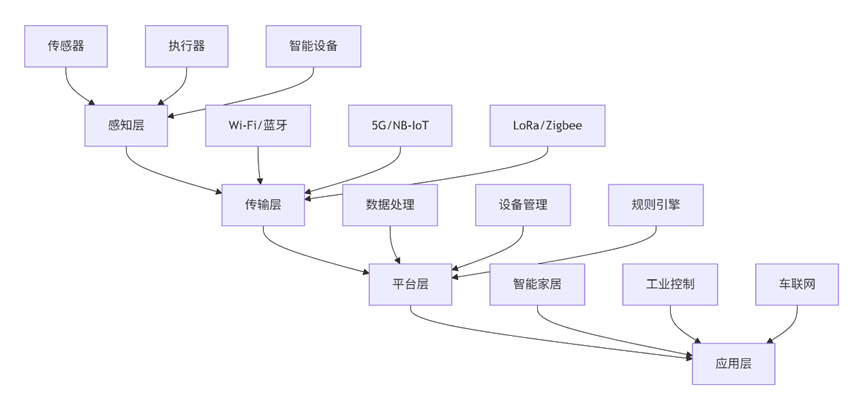

二、物联网架构解密:四层模型与安全挑战

要理解物联网安全,首先要理解其技术架构。典型的物联网系统可分为四个层次:

2.1 感知层:安全的“薄弱基石”

核心组件:传感器、摄像头、RFID、MCU、嵌入式设备。

安全挑战:

- 资源极端受限:多数设备计算能力弱,无法运行复杂加密算法

- 物理暴露风险:设备部署在无人值守环境,易被物理篡改

- 固件更新困难:设备生命周期长(5-10年),漏洞难以及时修复

- 默认配置脆弱:普遍使用硬编码密码,缺乏安全启动机制

典型案例:某品牌智能门锁被曝使用通用开锁密码,攻击者可通过蓝牙直接开锁。

2.2 传输层:数据的“危险通道”

核心技术:Wi-Fi、蓝牙、Zigbee、LoRa、5G、NB-IoT、MQTT、CoAP等协议。

安全挑战:

- 协议设计缺陷:许多物联网协议设计之初未考虑安全(如早期蓝牙配对漏洞)

- 通信明文传输:为节省功耗,部分设备关闭加密功能

- 中间人攻击:无线通信易被窃听和劫持

- 信号干扰:针对无线信号的DoS攻击成本极低

典型案例:某智能家居系统因Zigbee协议实现漏洞,攻击者可重放控制指令,非法开锁。

2.3 平台层:集中的“攻击焦点”

核心功能:设备管理、数据聚合、分析计算、规则引擎

安全挑战:

- 单点失效风险:平台被攻破意味着所有设备沦陷

- API安全薄弱:设备与云端API缺乏足够认证和授权

- 数据隐私泄露:海量用户数据集中存储,成为黑客"金矿"

- 供应链攻击:第三方组件漏洞影响整个平台安全

典型案例:某云平台API未授权访问漏洞,导致数百万智能设备数据泄露。

2.4 应用层:业务的“最后防线”

核心场景:移动APP、Web管理界面、业务逻辑

安全挑战:

- 身份认证缺失:移动APP缺乏多因素认证

- 业务逻辑漏洞:如越权访问其他用户设备

- 社会工程学:针对管理员和用户的钓鱼攻击

- 隐私设置混乱:用户数据被过度收集和滥用

典型案例:某智能家居APP越权漏洞,攻击者可查看其他家庭的摄像头画面。

三、核心理念:构建物联网安全的基石

3.1 安全左移:从亡羊补牢到防患未然

传统安全思维是"先开发,后安全",而物联网时代必须转向"安全左移"。

实践路径:

传统模式:设计 → 开发 → 测试 → 部署 → 安全检测

安全左移:安全设计 → 安全开发 → 安全测试 → 安全部署 → 持续监控

具体措施:

- 安全需求分析:在产品设计阶段识别安全需求--考虑身份认证与加密机制

- 威胁建模:系统化分析潜在攻击面

- 安全编码:开发人员接受安全培训,使用安全框架

- 自动化安全测试:在CI/CD流水线中集成安全扫描

3.2 纵深防御:没有银弹,只有体系

单一安全措施无法应对复杂威胁,必须建立多层次防御体系。

纵深防御架构:

┌─────────────────────────────────────────┐

│ 应用层:业务安全逻辑、WAF │

├─────────────────────────────────────────┤

│ 平台层:API网关、访问控制 │

├─────────────────────────────────────────┤

│ 传输层:端到端加密、VPN │

├─────────────────────────────────────────┤

│ 感知层:安全启动、硬件加密 │

└──────────────────────────────────────

核心原则:

- 防御不依赖单一控制点

- 层层设防,层层检测

- 假设某些防线必然被突破

四、行动指南:从理论到实践

4.1 设备制造商的责任

- 摒弃默认密码,强制首次使用修改

- 实现安全OTA更新机制

- 采用硬件信任根和安全启动

- 进行第三方安全审计

4.2 开发者的安全素养

- 遵循安全开发生命周期

- 使用经过验证的加密库

- 实施最小权限原则

- 进行持续的漏洞管理

4.3 企业用户的防护措施

- 物联网设备网络分段隔离

- 定期更新设备固件

- 监控异常网络流量

- 制定物联网安全策略

4.4 个人用户的安全意识

- 立即修改设备默认密码

- 及时安装安全更新

- 关闭不必要的服务和端口

- 关注设备厂商安全公告

五、未来展望:危机中育新机

物联网安全挑战固然严峻,但也孕育着巨大机遇:

技术机遇:

- 轻量级密码学满足资源受限设备

- AI驱动的异常行为检测

- 区块链技术保障设备身份可信

- 零信任架构重塑访问控制

市场机遇:

- 物联网安全专业服务兴起

- 安全合规催生新商业模式

- 保险行业推出网络安全险种

- 人才培养迎来黄金时期

六、本系列内容概览

本文作为系列开篇,旨在构建物联网安全的全局认知。后续我们将深入五大核心模块,系统化展开学习与实践:

- 第一部分:基石篇

物联网安全概览与实验环境搭建——奠定理论与实践基础 - 第二部分:设备与终端安全篇

固守第一道防线——从硬件到固件的安全设计与审计 - 第三部分:通信与协议安全篇

守护数据通路——无线协议、传输加密与中间人防御 - 第四部分:云端与数据安全篇

构筑智慧核心——平台安全、API治理与隐私保护 - 第五部分:进阶实战与体系构建篇

从技术到战略——企业级物联网安全架构与治理体系

结语

万物互联的时代,安全不再是可选项,而是生存与发展的基石。我们正站在一个充满风险与机遇的十字路口。唯有从设计开始嵌入安全,在每一层构建防御,才能在这场看不见的战争中掌握主动。

安全,是我们连接未来时必须握紧的钥匙。

679

679

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?