https://security.tencent.com/index.php/opensource/detail/1

https://security.tencent.com/index.php/opensource/detail/1

https://security.tencent.com/index.php/opensource/detail/1

实验室 / Android WebView挂马漏洞检测工具

工具简介:

此工具可用于检测Android WebView挂马漏洞。

检测方法:

使用APP访问此网页( http://security.tencent.com/lucky/check_tools.html)。

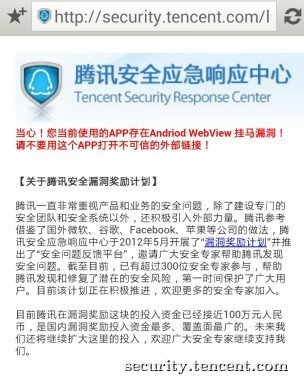

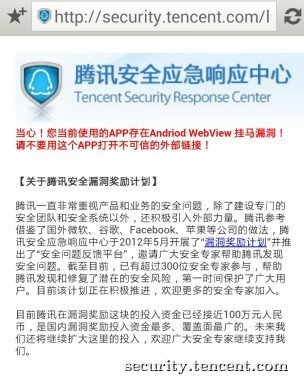

若存在此漏洞,工具会给出提示:

漏洞原理:

在安卓WebView 组件中存在 addJavascriptInterface 方法,主要用于将Java类或方法导出以供JavaScript调用。但是,JavaScript在调用导出的Java类时,可通过反射执行任意JAVA代码。典型的攻击场景:通过受影响的app发送恶意构造页面的URL,用户点击打开URL后,会执行恶意代码。比如某安卓应用使用addJavascriptInterface 方法提供以下接口:

修复方案:

此工具可用于检测Android WebView挂马漏洞。

检测方法:

使用APP访问此网页( http://security.tencent.com/lucky/check_tools.html)。

若存在此漏洞,工具会给出提示:

漏洞原理:

在安卓WebView 组件中存在 addJavascriptInterface 方法,主要用于将Java类或方法导出以供JavaScript调用。但是,JavaScript在调用导出的Java类时,可通过反射执行任意JAVA代码。典型的攻击场景:通过受影响的app发送恶意构造页面的URL,用户点击打开URL后,会执行恶意代码。比如某安卓应用使用addJavascriptInterface 方法提供以下接口:

this.b.addJavascriptInterface(new fz(this, null), "js_class_name");js_class_name.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec(cmdArgs);修复方案:

1、如果无需与JS交互,请删除对addJavascriptInterface函数的调用;

2、在载入页面时对URL进行白名单判定,只有存在白名单中的域才允许导出或调用相关的Java类或方法;

介绍了一款用于检测Android WebView挂马漏洞的工具,包括其工作原理、使用方法及修复建议。此工具通过访问特定网页来判断是否存在漏洞。

介绍了一款用于检测Android WebView挂马漏洞的工具,包括其工作原理、使用方法及修复建议。此工具通过访问特定网页来判断是否存在漏洞。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?