文章目录

Wazuh是一个功能强大的开源安全平台,它集成了安全信息与事件管理(SIEM)和扩展检测与响应(XDR)的能力,旨在为本地、虚拟化、容器化及云环境中的工作负载提供统一的威胁预防、检测和响应解决方案。

Wazuh可以与基于网络的入侵检测系统(NIDS)集成,通过监控和分析网络流量来增强威胁检测。Suricata 是一个开源的高性能网络安全监控工具,由开放信息安全基金会(OISF)开发维护。它被广泛用于实时网络流量分析、威胁检测和防护。Suricata 是现代网络安全架构中的重要组件,特别适合需要高性能实时流量分析的场景,是构建深度防御体系的关键工具。

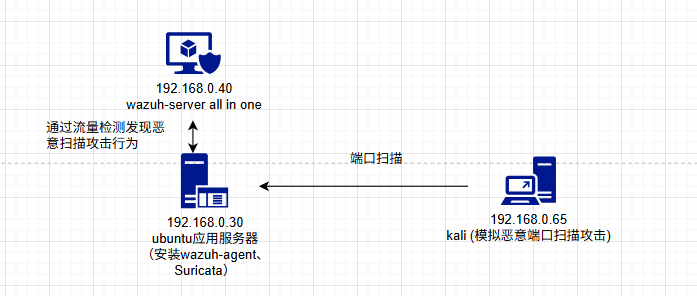

本文通过POC展示如何将Suricata与Wazuh集成,并模拟对目标主机进行端口扫描,通过Suricata监控和分析网络流量进行威胁检测与Wazuh集成后在Wazuh的威胁狩猎中及时预警威胁攻击行为。

一、环境准备

POC环境拓扑如下图所示:

| 主机 | 描述 |

|---|---|

| 安全管理平台wazuh-server (192.168.0.40) | All in one安装wazuh,监控wazuh-agent、suricata上报的告警信息进行威胁检测 |

| ubuntu应用服务器 (192.168.0.30) | ubuntu应用服务器安装wazuh-agent并与Suricata集成 ,模拟被攻击的服务器 |

| Kali Linux模拟攻击机器 (192.168.0.65) | Kali linux ,模拟攻击机器,模拟发起恶意端口扫描攻击 |

二、安装Suricata

1、安装Suricata

sudo add-apt-repository ppa:oisf/suricata-stable

sudo apt-get update

sudo apt-get install suricata -y

2、下载Suricata的扩展检测规则集

cd /tmp/ && curl -LO https://rules.emergingthreats.net/open/suricata-6.0.8/emerging.rules.tar.gz

sudo tar -xvzf emerging.rules.tar.gz && sudo mkdir /etc/suricata/rules && sudo mv rules/*.rules /etc/suricata/rules/

sudo chmod 777 /etc/suricata/rules/*.rules

3、配置Surcata

在 /etc/suricata/suricata.yaml 文件中修改 Suricata 设置并设置以下变量

HOME_NET: "<UBUNTU_IP>"

EXTERNAL_NET: "any"

default-rule-path: /etc/suricata/rules

rule-files:

- "*.rules"

# Global stats configuration

stats:

enabled: yes

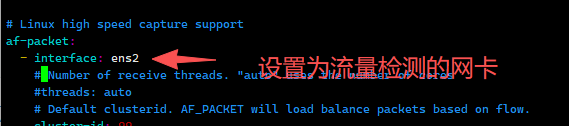

# Linux high speed capture support

af-packet:

- interface: ens2

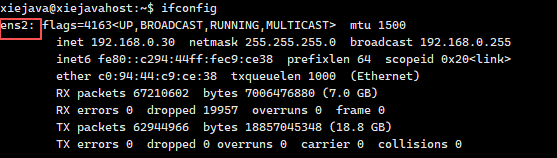

接口表示您想要监控的网络接口。将值替换为 Ubuntu 端点的接口名称。

可以通过ifconfig查看Ubuntu的网络接口,例如,我这里是ens2。

4、重启Suricata服务

sudo systemctl restart suricata

三、wazuh与Suricata集成

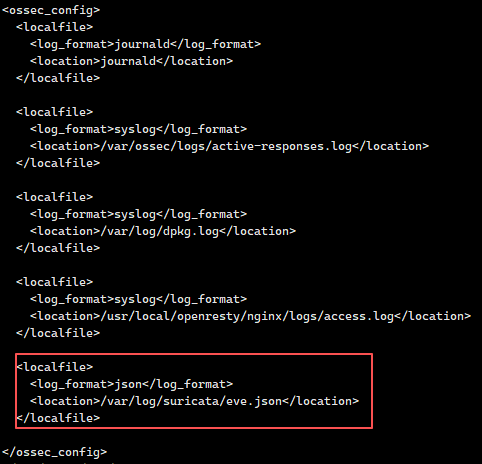

将以下配置添加到Wazuh代理的/var/ossec/etc/ossec.conf文件中。这允许Wazuh代理读取Suricata日志文件:

<ossec_config>

<localfile>

<log_format>json</log_format>

<location>/var/log/suricata/eve.json</location>

</localfile>

</ossec_config>

重新启动Wazuh代理以使配置生效

sudo systemctl restart wazuh-agent

四、模拟攻击

请注意:本文介绍的模拟攻击仅限于自己搭建测试环境进行POC验证。请不要使用这些工具和方法对其它目标主机进行测试,使用这些工具前,务必获得目标系统的明确书面授权,未经授权的测试属违法行为。

端口扫描是渗透测试的第一步,通过端口扫描可以快速发现目标主机的攻击面。使用 nmap进行端口扫描是网络安全中最基础且关键的操作之一。我们在Kali Linux主机上通过nmap对目标靶机192.168.0.30进行端口扫描看开放有哪些端口。

nmap -p- -sV -O -A -T4 -Pn -oX full_scan.xml 192.168.0.30

五、效果验证

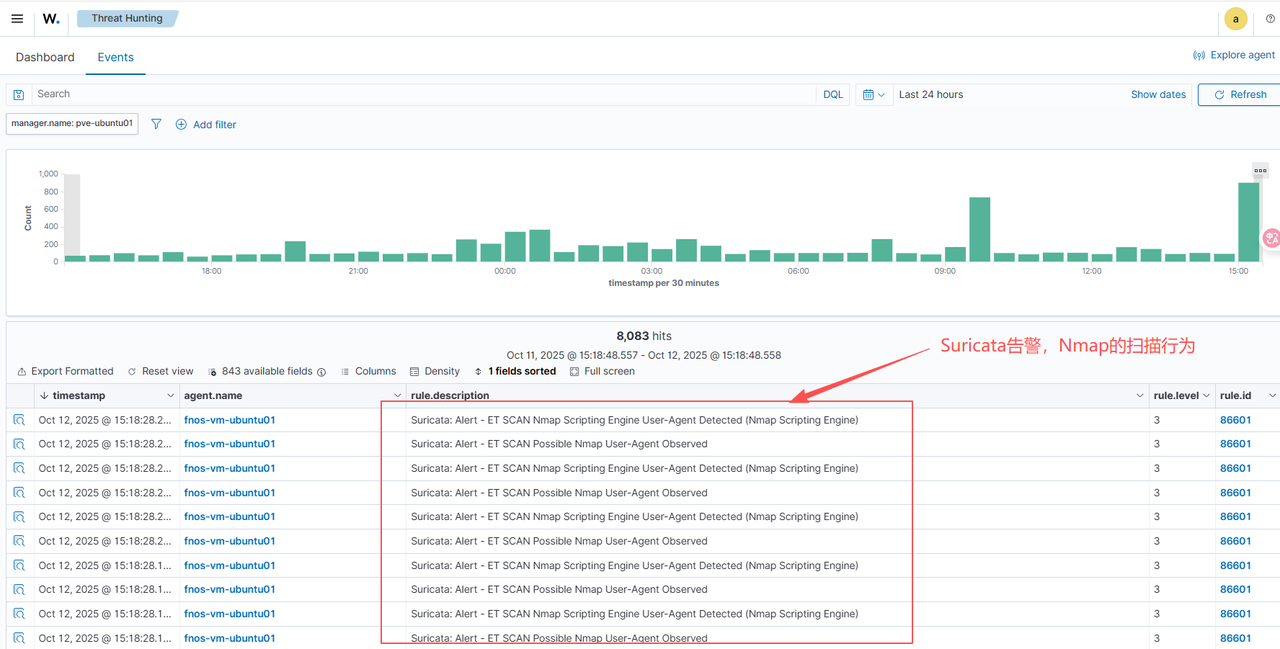

在Kali Linux主机上通过nmap对目标靶机192.168.0.30进行端口扫描的过程中,我们在192.168.0.40的wazuh server的威胁狩猎界面可以看到suricata通过流量检测识别到端口扫描的攻击行为,并通过wazuh的可视化界面进行告警的展示。

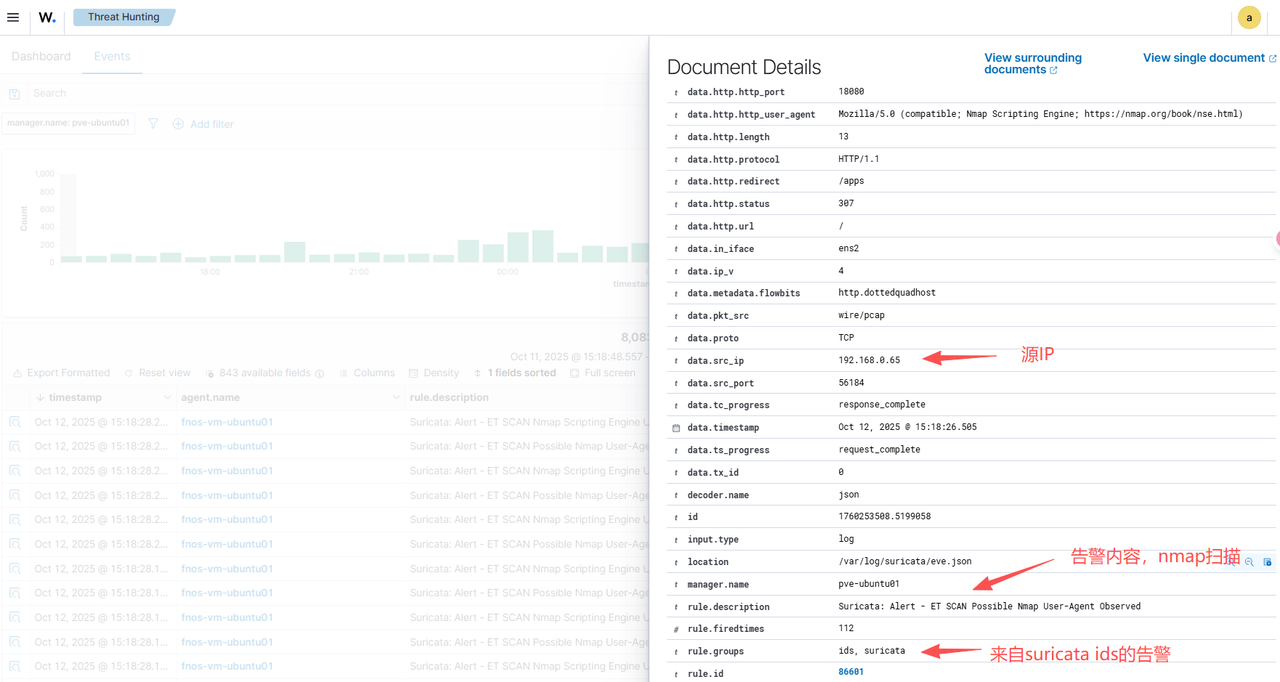

点击可以查看告警的详情,可以看到是通过suricata发现的来自源IP192.168.0.65的nmap扫描行为。

至此,我们通过wasuh与网络入侵检测系统(suricata)进行集成,并模拟对目标主机进行端口扫描,验证了通过Suricata监控和分析网络流量进行威胁检测与Wazuh集成后在Wazuh的威胁狩猎中及时预警威胁攻击行为。

2188

2188

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?