1.新增后自动刷新:

填报Web属性设置——事件设置——填报成功

js:contentPane.parameterCommit();

2.自动保存:

填报Web属性设置——事件设置——加载结束

js:

setTimeout(function() {

contentPane.writeReport();

}, 180000);//180000ms后自动保存

3.自动获取用户名:

$fine_username

4.隐藏第几个sheet的参数区

填报Web属性设置——加载结束事件

js://通过获取第几个sheet的编号,作为对象,去执行隐藏方法

$(".fr-sheetbutton-container").click(function()

//给切换sheet的按钮绑定点击事件

{

var a = _g().selectedIndex;

//获取当前sheet的编号(从0开始)

if (a == 1) {

//如果是第2个sheet

$(".parameter-container-collapseimg-up").click();

//点击参数面板收缩按钮,即隐藏参数面板

$('.parameter-container-collapseimg-up').hide();

//隐藏收缩按钮

} else {

$('.parameter-container-collapseimg-down').show();

//展示收缩按钮

$('.parameter-container-collapseimg-down').click();

//点击参数面板收缩按钮,即展示参数面板

}

});

5.单元格超过一定长度显示省略号(...),鼠标悬浮显示全部内容

①「模板>模板web>分页预览设置」,添加「加载结束事件」

//获取到 td 中的字符串,截取字符串

$("td[title^=cut]").each(function(){

//获取属性的值

var str = $(this).attr('title');

//定义分隔符号

var length = parseInt(str.split(":")[1]);

//判断长度

if($(this).text().length > length){

$(this).attr('title',$(this).text());

$(this).text($(this).text().substring(0,length)+'...');

}else{

$(this).removeAttr('title');

}

})

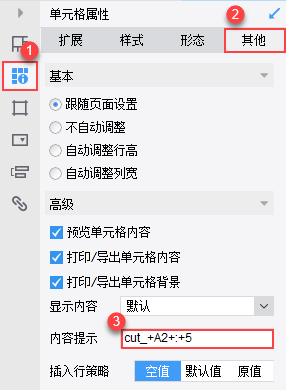

②在 A2 单元格其他属性,内容提示输入:cut_+A2+:+5,

cut_+A2+:+5:A2 是单元格的位置;5 是显示的个数;冒号是英文符号,且前后需要使用+进行拼接,如下图所示:

6.如果链接的是填报模板,想要点击超链后模板以填报预览方式打开,此时需要在报表的路径后面加参数&op=writ

3026

3026

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?