技术要点--等保2级

| 等保技术要求 | 子项 | 主要内容 | 对应产品 |

| 网络架构 | 网络架构 | 分区分域,隔离技术 | ngfw |

| 通信传输 | 采用校验技术保证通信过程中数据的完整性 | ngfw(ipsec&ssl vpn) | |

| 可信验证 | 基于可信根对通信设备的系统引导程序,系统程序,重要配置参数和通信,应用程序等进行可信验证,并将验证结果形成审计记录送至安全管理中心 | 设备自身可信启动机制 | |

| 安全区域边界 | 边界防护 | 跨越边界的访问和数据流通过边界设备提供的受控接口进行通信 | ngfw |

| 访问控制 | 基于五元组的会话状态进行访问控制,策略优化 | ngfw | |

| 入侵防范 | 在关键网络节点处监视网络攻击行为 | ngfw(ips) | |

| 恶意代码防范 | 恶意代码检测和清除,防护机制支持升级和更新 | ngfw(av) | |

| 安全审计 | 用户行为审计,安全事件审计 | 日志审计系统 | |

| 可信验证 | 边界设备基于可信根对系统进行可信引导 | 设备自身可信启动机制 | |

| 安全计算环境 | 身份鉴别 | 身份唯一性,鉴别信息复杂度定期更换,登录失败处理功能,远程管理过程中防鉴别信息被窃听 | 主机安全加固,堡垒机+vpn |

| 访问控制 | 用户权限管理,管理用户权限最小化 | 主机安全加固 | |

| 安全审计 | 用户行为审计 | 日志审计系统 | |

| 入侵防范 | 检测入侵行为,非使用端口关闭,管理终端限制,发现已知漏洞 | ngfw(ips),漏洞扫描 | |

| 恶意代码防范 | 安装防恶意代码软件,防护机制支持升级和更新 | 主机杀毒软件 | |

| 可信验证 | 计算设备基于可信根对系统进行可信引导 | 设备自身可信启动机制 | |

| 数据完整性 | 数据防篡改 | ngfw(vpn),waf | |

| 数据备份恢复 | 数据本地备份和恢复,批量数据异地实时备份 | 本地备份设备,异地备份方案 | |

| 剩余信息保护 | 监别信息存储空间清除 | 应用自身保障 | |

| 个人信息保护 | 个人信息最小采集原则,授权使用 | 应用自身保障 | |

| 安全管理中心 | 系统管理 | 应对系统管理员进行身份鉴别,应通过系统管理员对系统的资源和运行进行配置,控制和管理 | 网络管理系统,堡垒机 |

| 审计管理 | 应对安全审计员进行身份监别,应通过安全审计员对审计记录应进行分析并根据分析结果进行处理 | 日志审计系统 |

技术要点--等保3级

| 等保技术要求 | 子项 | 主要内容 | 对应产品 |

| 安全通信网络 | 网络架构g | 选型合理,分区隔离,凡余架构,高峰可用 | ngfw, 防ddos |

| 通信传输g | 采用校验技术/密码技术保证通信过程中数据的完整性和保密性和保密性 | ngfw(ipsec&sslvpn) | |

| 可信验证s | 基于可信根对通信设备的系统引导,应用关键点动态验证,可报警,可审计 | 设备可信启动机制 | |

| 安全区域边界 | 边界防护g | 跨边界控制,内联设备,外联行为监测,无线网限制 | ngfw,网络准入控制 |

| 访问控制g | 五元组过滤,内容过滤,策略优化,基于应用协议和应用内容的访问控制 | ngfw,安全控制器 | |

| 入侵防范g | 防外部攻击 防内部攻击,防新型未知网络攻击 | ps/ids,探针,沙箱,nta | |

| 恶意代码防范g | 网络防病毒,垃圾邮件过滤 | ngfw(av),ngfw(防 垃圾邮件) | |

| 安全审计g | 用户行为,安全事件审计,远程用户行为,访问互联网用户行为单独审计和数据分析 | 堡垒机,上网行为管理,综合日志审计系统 | |

| 可信验证s | 基于可信根对区域设备的系统引导,应用关键点可动态验证,可报警,可审计 | 设备可信启动机制 | |

| 安全计算环境 | 身份鉴别s | 身份唯一性,鉴别信息复杂度,口令,密码技术,生物技术等双因子及以上认证且其中一种必须为密码技术 | 堡垒机,认证服务器 |

| 访问控制s | 用户权限管理,管理用户权限最小化 访问控制的粒度应达到主体为用户级或进程级,客体为文件, 数据库表级 | 访问控制平台,api网关 | |

| 安全审计g | 用户行为审计,对审计进程保护 | 网行为管理,日志审计系统 | |

| 入侵防范g | 检测入侵行为,非使用端口关闭,管理终端限制,发现已知漏洞 | ips,漏洞扫描 | |

| 恶意代码防范 g | 安装防恶意代码软件或免疫可信验证机制,防护机制支持升级和更新 | ngfw(av),主机防病毒软件 | |

| 可信验证s | 基于可信根对计算设备的系统引导,应用关键点动态验证,可报警,可审计 | 设备可信启动机制保障 | |

| 数据完整性s | 数据防篡改;应采用校验技术或密码技术保证重要数据在传输/存储过程中的完整性 | ngfw,vpn,waf,网页防篡改,加密机 | |

| 数据备份恢复a | 数据本地备份和恢复,提供异地实时备份功能,数据处理系统热冗余 | 多活数据中心 | |

| 剩余信息保护s | 鉴别信息,敏感信息缓存清除 | 应用自身机制 | |

| 个人信息保护 s | 个人信息最小采集原则,访问控制 | 应用自身机制 | |

| 安全管理中心 | 系统管理g | 应对系统管理员进行身份鉴别,应通过系统管理员对系统的资源和运行进行配置,控制和管理 | 网管系统,堡垒机 |

| 审计管理g | 应对安全审计员进行身份鉴别,应通过安全审计员对审计记录,应进行分析,并根据分析结果进行处理 | 堡垒机,综合日志审计系统、数据库审计 | |

| 集中管控g | 特定管理分区,统一网管和检测,日志采集和集中分析,安全事件识别告警和分析,策略补丁升级集中管理 | 网管系统,安全控制器,态势感知系统,补丁服务器 | |

| 安全管理g | 应对安全管理员进行身份鉴别,应通过安全审计员对审计记录应进行分析,并根据分析结果进行处理 | 堡垒机,日志审计系统 |

*红色是等保2.0相对于2级的递增

*蓝色是等保2.0相比1.0点型增加

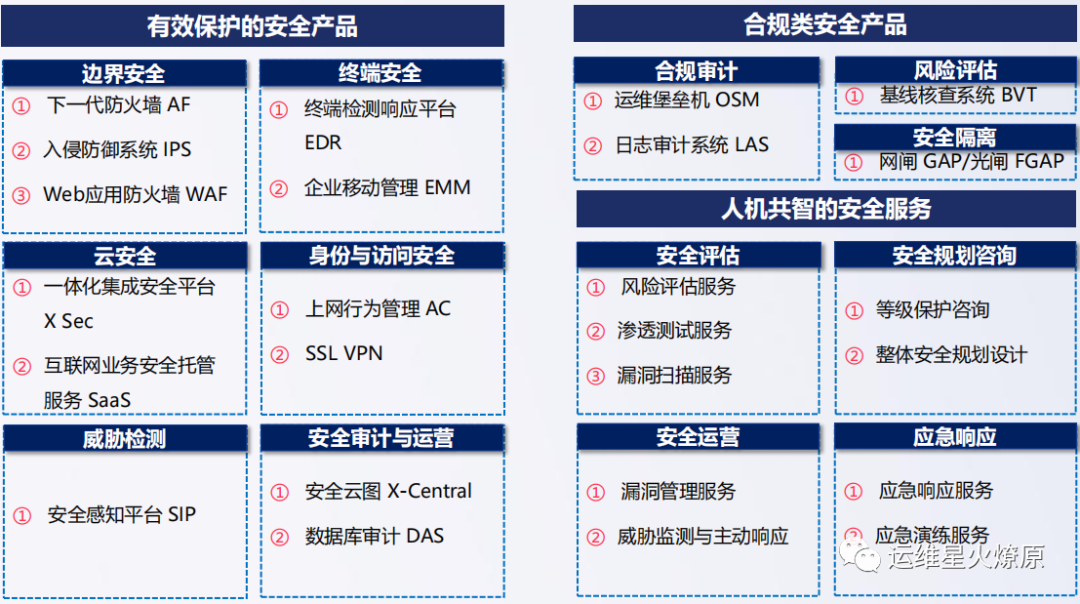

安全产品/服务全景图

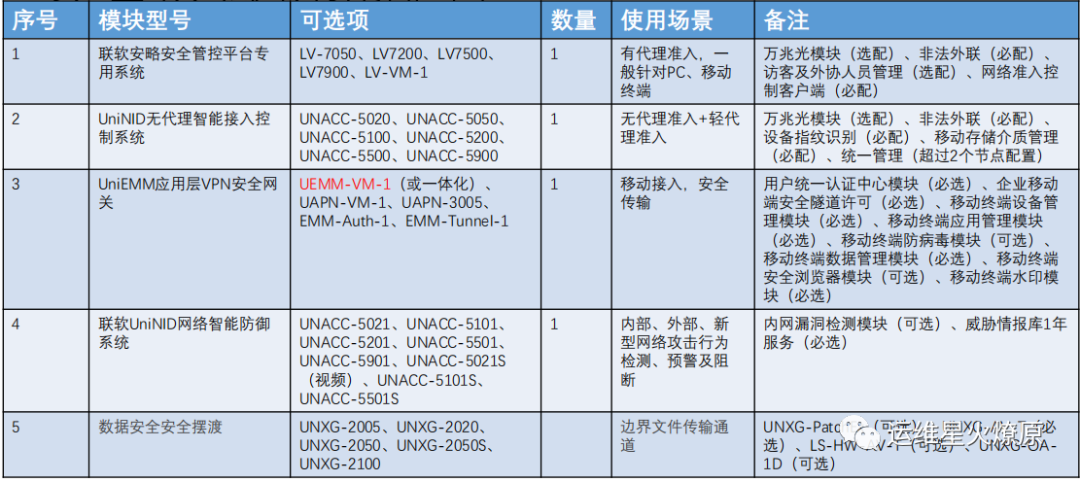

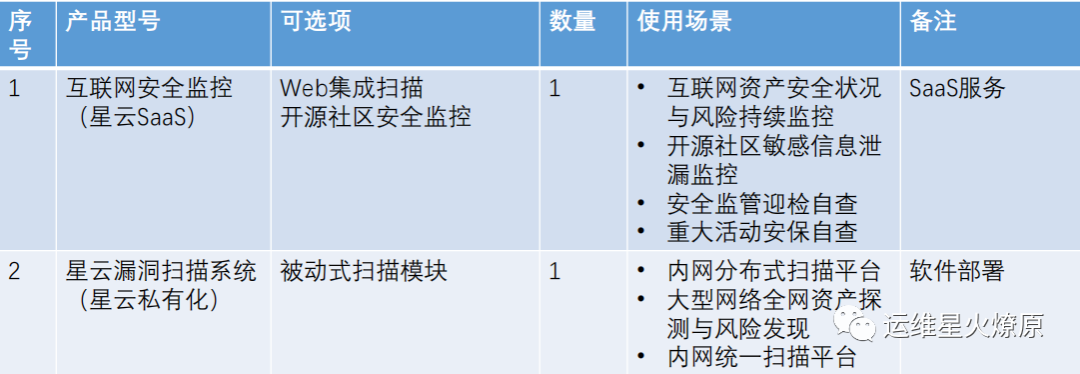

选型产品说明

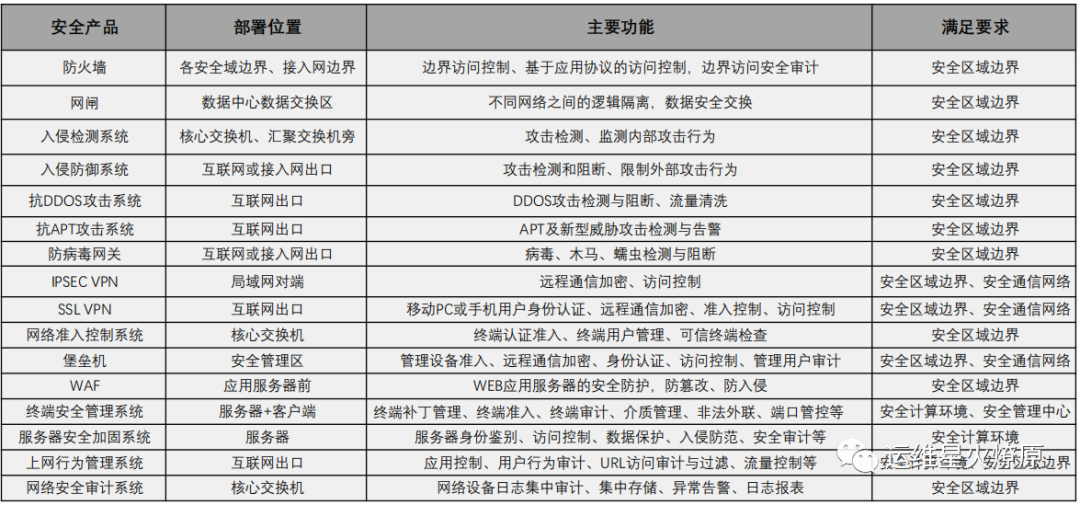

安全区域边界配置

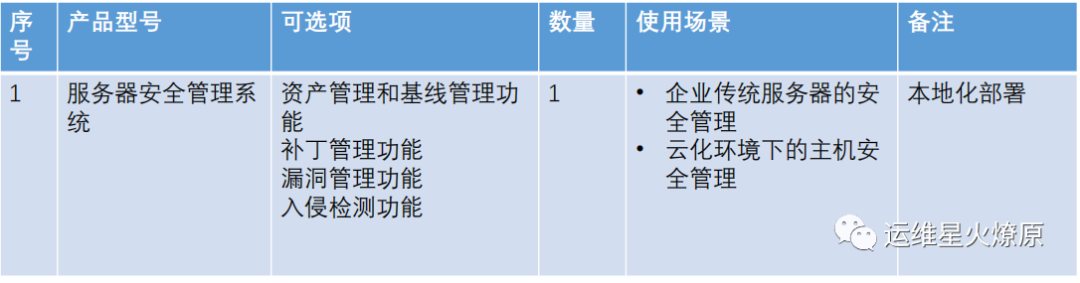

服务器安全管理

资产探测及漏洞检测配置

题外话

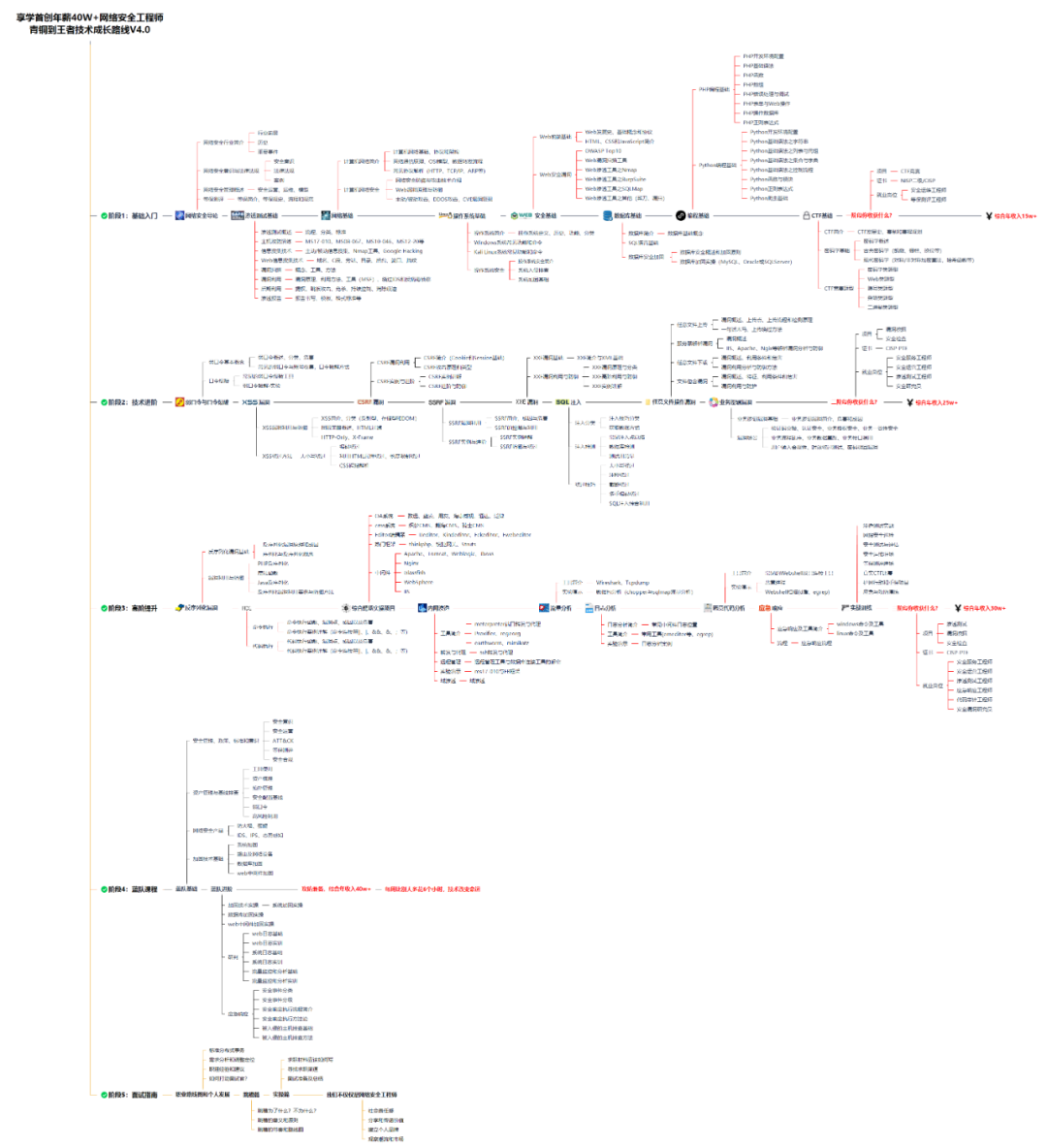

很多小伙伴想要一窥网络安全整个体系,这里我分享一份打磨了4年,已经成功修改到4.0版本的《平均薪资40w的网络安全工程师学习路线图》对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

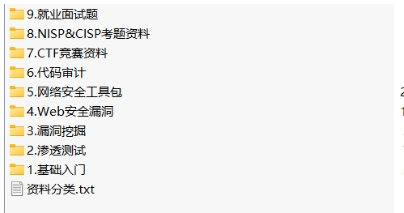

如果你想要入坑黑客&网络安全工程师,这份282G全网最全的网络安全资料包!

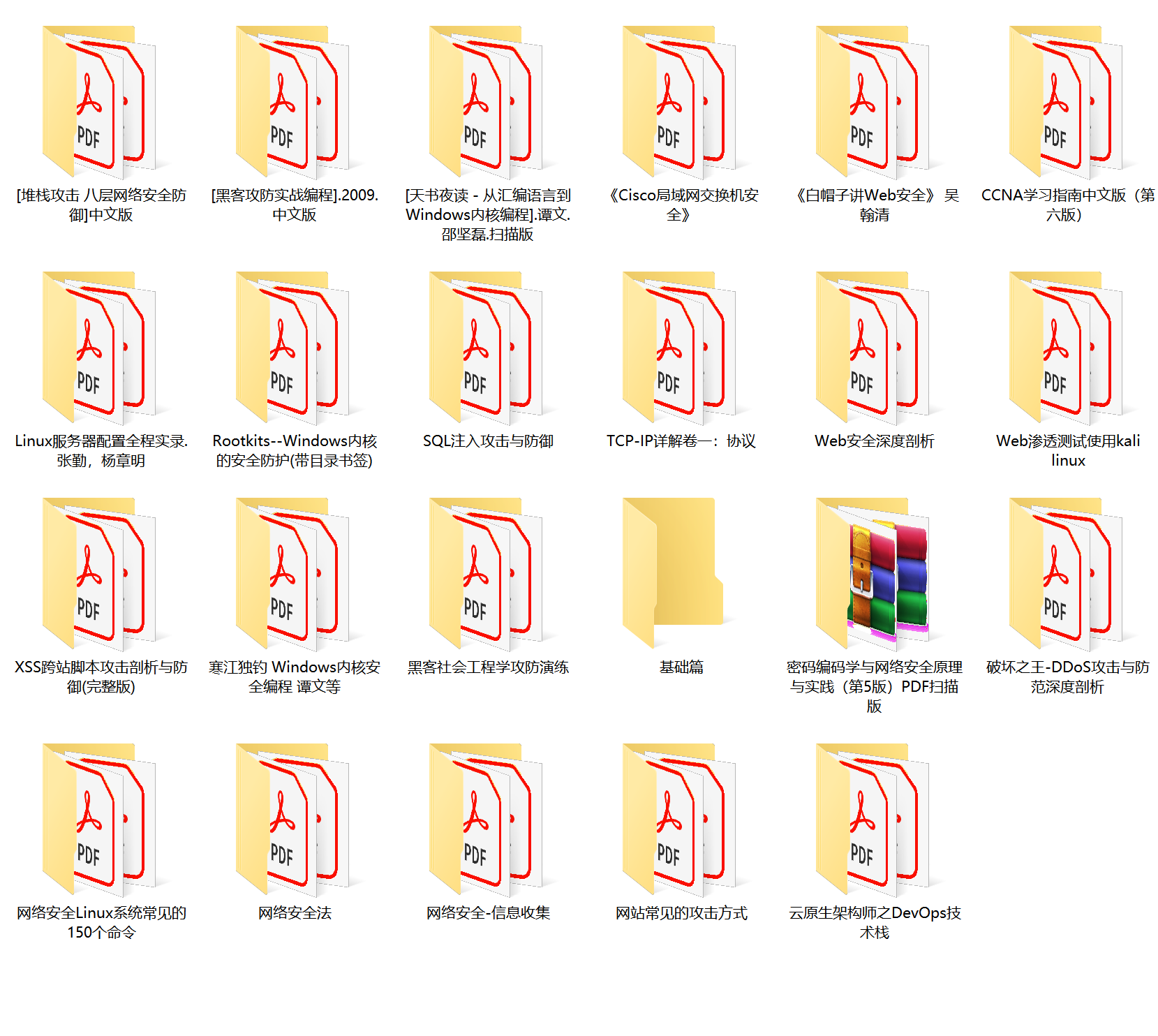

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

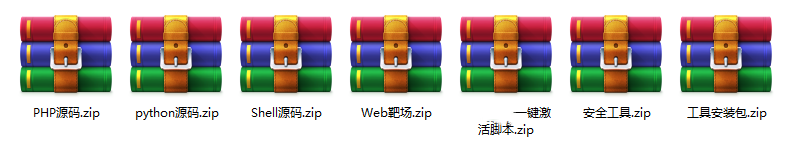

网络安全源码合集+工具包

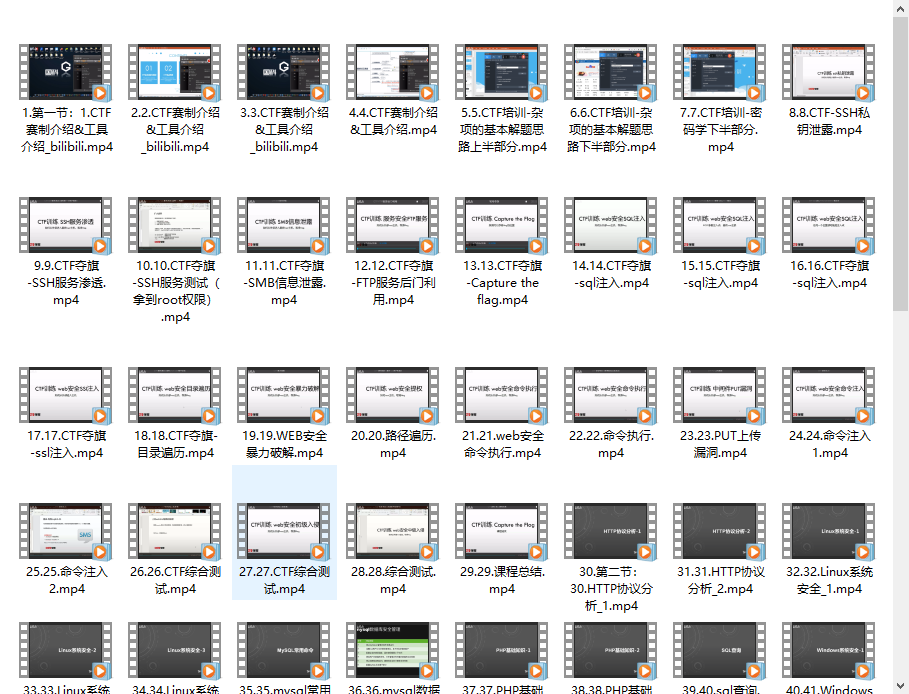

视频教程

视频配套资料&国内外网安书籍、文档&工具

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

黑客/网安大礼包:优快云大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

好了就写到这了,大家有任何问题也可以随时私信问我!希望大家不要忘记点赞收藏哦!

2143

2143

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?