墙,始于防,忠于守。--->墙给人带来安全的含义。

防火墙--->阻挡火灾,从一个区域蔓延到另一个区域。--->引入到通信领域。用于两个网络之间的隔离。

防火墙主要用于保护一个网络区域免受另一个网络区域的网络攻击和网络入侵行为。

防火墙的本质是控制,位于网络的边界,对进出网络的访问行为进行控制。而路由器或交换机的本

质是转发数据。

防火墙分类

任何防火墙---都是基于预定义的安全策略规则来实现对设备的保护。

iptables是一个免费的包过滤防火墙。(linux)

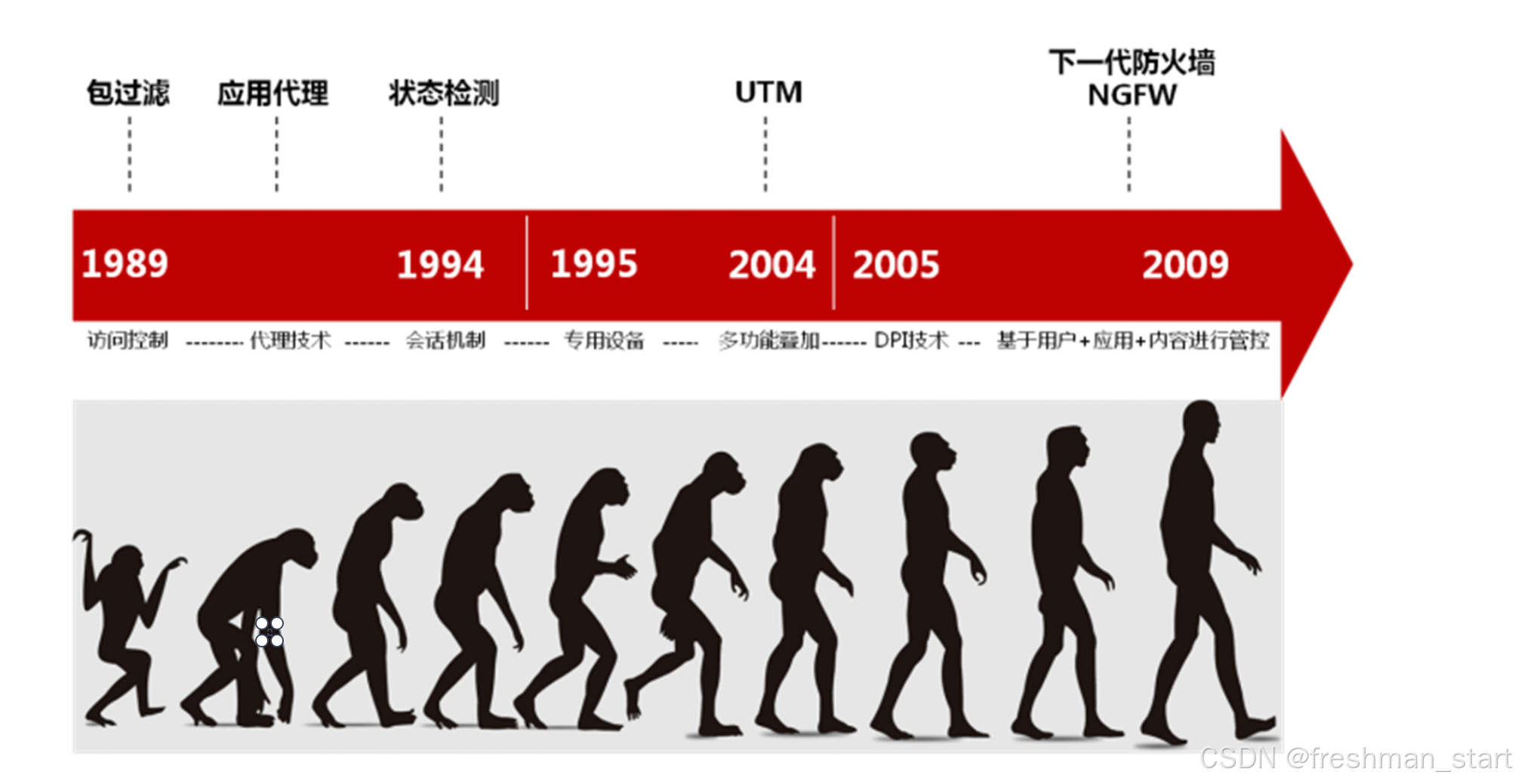

防火墙的发展历程

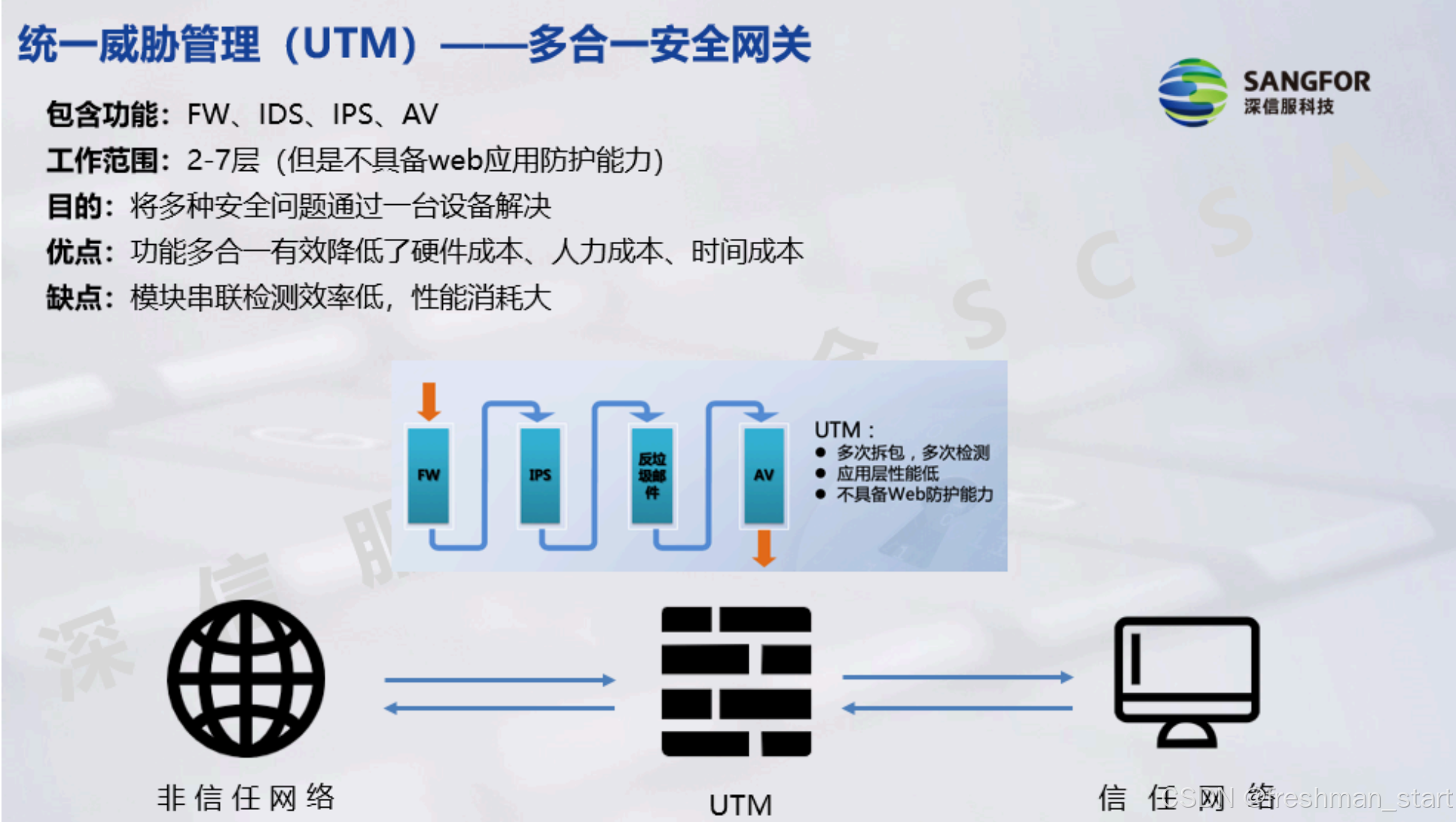

UTM---统一威胁管理;将传统的防火墙、入侵检测、防病毒、URL过滤.....功能全部融合到一台防火墙上,实现全面的安全防护。(检测效率慢,文件里信息看不到)

1.访问控制越来越精确。

2.防护能力越来越强

3.性能越来越高

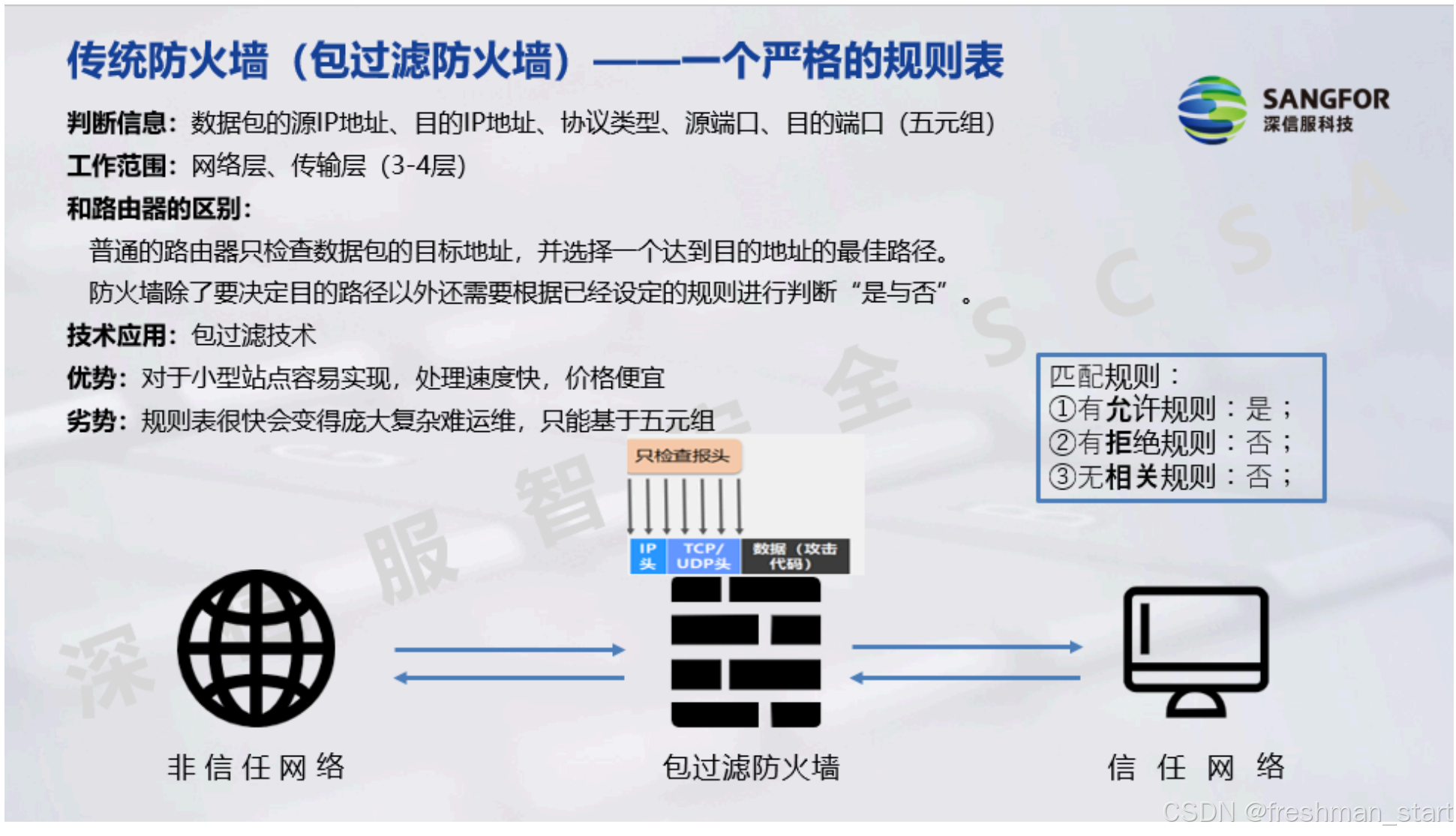

传统防火墙(包过滤防火墙)

包过滤:在网络层对每一个数据包进行检查,根据配置的安全策略转发或丢弃数据报文。

基本原理:通过配置访问控制列表实施数据包的过滤。基于五元组信息进行检测。

默认,不会放通任何数据流。

缺陷:1.速度慢,因为每一个报文都需要检测。2.只检查五元组信息,不检查会话状态或数据信息

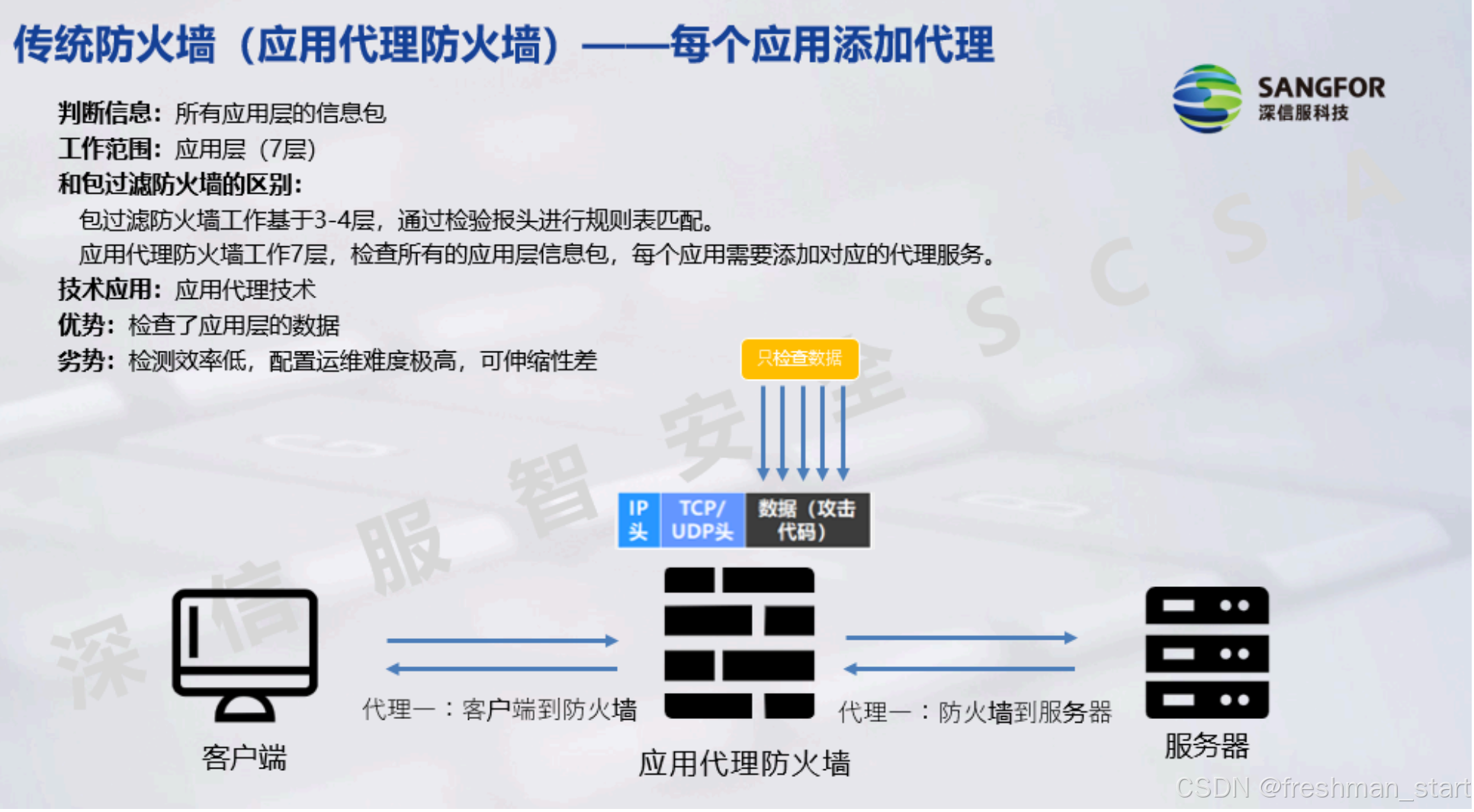

传统防火墙(应用代理防火墙)

本质---是吧内部网络和外部网络用户之间进行的业务,由代理接管。只要用户通过安全策略检查,

该防火墙将代表用户与真正的服务器建立连接,转发外部用户请求,并将真正服务器返回的响应会送给外部用户。

防火墙--->完全控制网络信息的交换。

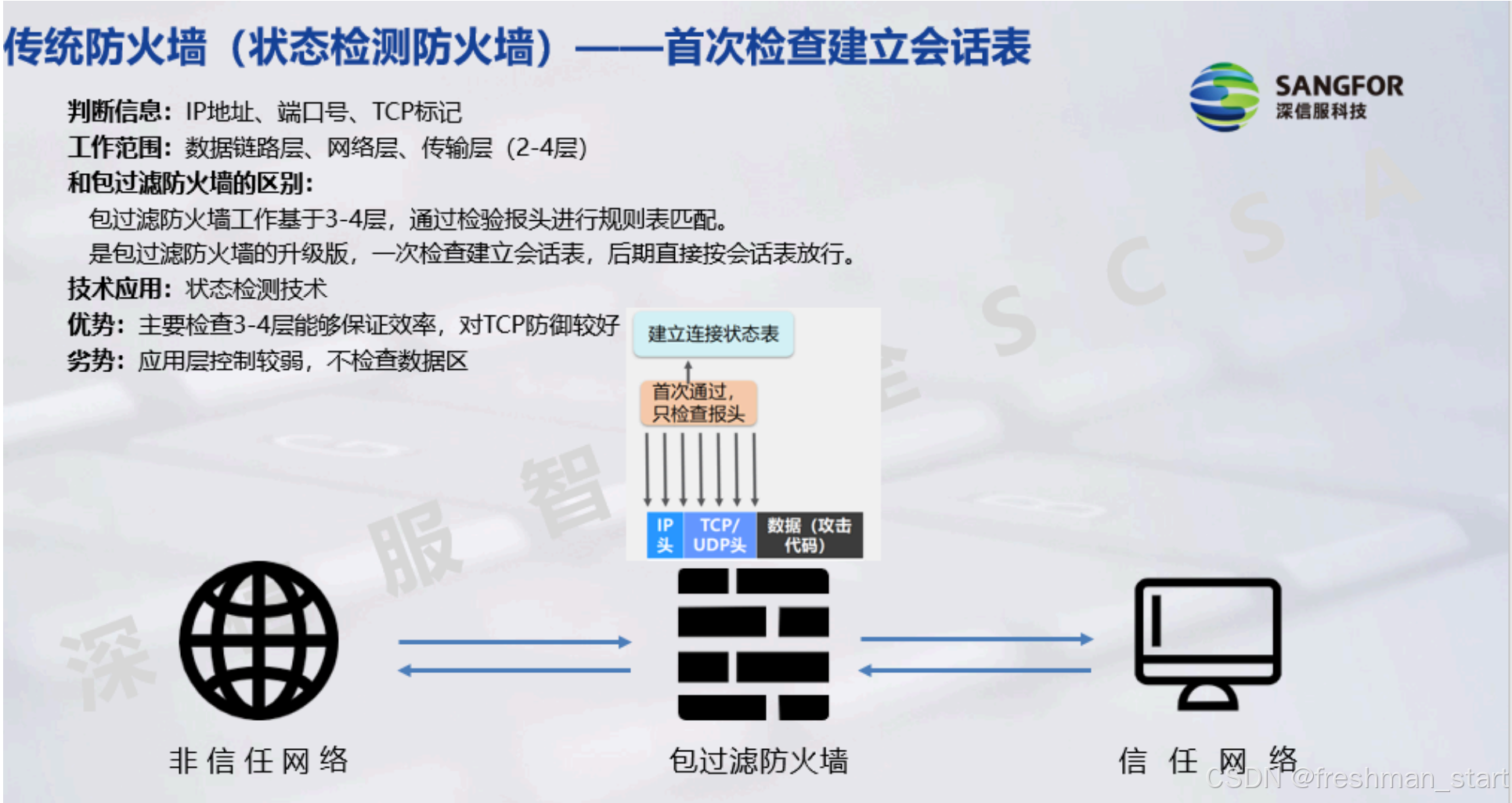

传统防火墙(状态检测防火墙)

期防火墙---逐包检测机制;---状态检测机制-是包过滤技术的扩展。--->基于连接的包过滤机制。

状态检测机制---不仅将每一个数据包看做是独立的单元,还需要考虑数据流前后报文的关联性。--

TCP三次握手--->减少了对数据报文的检测次数,提高了防火墙的转发效率。以一条流量为单位。即对一条流量的第一个报文进行包过滤规则的检查,并将检查结果作为该条流量的“状态”记录下来。--->会话表。

会话追踪技术--->是在包过滤的基础上添加了会话表机制,数据报文需要查看会话表来实现匹配信息。

当一条数据流量通过了防火墙规则的检查后,并且允许放通,才会生成对应的会话表项。而当一个

数据报文来到防火墙后,会先对会话表进行匹配,如果会话表匹配成功,则直接放通数据;如果没有会话表,则在按照防火墙规则进行检查。

统一威胁管理(UTM)

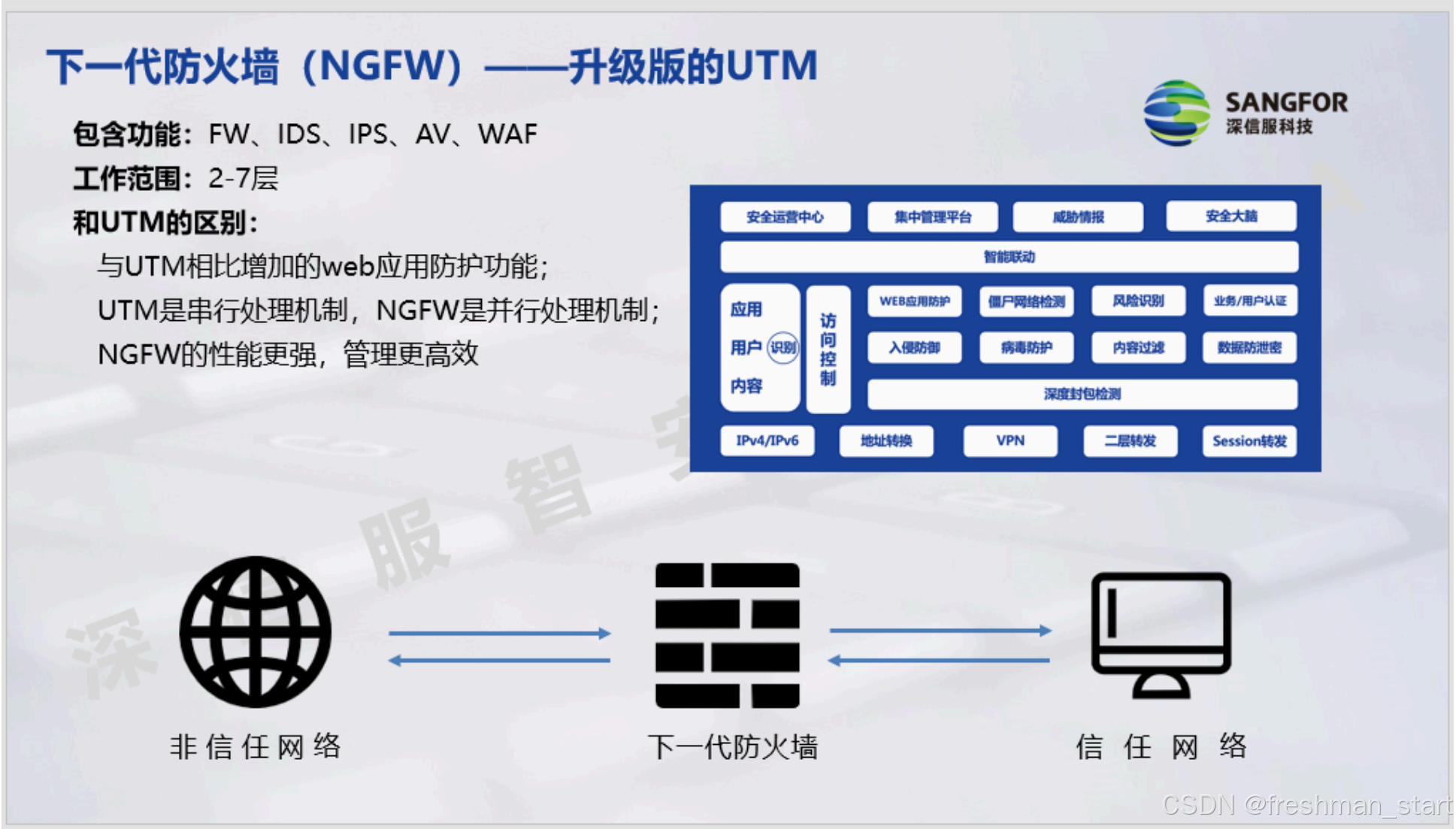

下一代防火墙(NGFW)

基本的安全功能:

- 状态检测

- IPS

- AV:功能主要用于检测和阻止恶意软件(如病毒、蠕虫、木马等)通过防火墙进入网络或系统。

- WAF

- 其他功能:

432

432

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?