摘要

随着全球电子商务在年末促销季的集中爆发,网络钓鱼攻击呈现显著季节性激增。本文基于Darktrace于2025年发布的安全观测数据,系统分析了黑色星期五购物季前夕网络钓鱼攻击的增长趋势、技术手段与社会工程策略。研究发现,在2025年10月1日至11月21日期间,针对消费者的钓鱼攻击总量较平日增长620%,其中80%的攻击冒充亚马逊等头部零售品牌,54%涉及沃尔玛、塔吉特等美国主流零售商。攻击者广泛采用生成式人工智能(Generative AI)构建高度逼真的邮件内容,并结合仿冒域名(如“Pal.PetPlatz.com”)和虚假营销平台(如“Deal Watchdogs”)诱导用户访问伪造电商网站,进而窃取支付凭证与个人身份信息。本文进一步剖析了当前主流防御体系(如DMARC、传统安全邮件网关)在应对高仿真钓鱼攻击时的局限性,并提出一种融合行为建模、上下文感知与自学习AI的多层防御框架。通过Python实现的仿冒域名检测原型系统验证了该框架在识别新型钓鱼载体方面的有效性。研究表明,仅依赖用户教育或静态规则过滤已无法应对AI赋能下的动态钓鱼威胁,需构建以行为异常检测为核心、跨域协同响应为支撑的新一代电子邮件安全体系。

关键词:网络钓鱼;黑色星期五;生成式人工智能;品牌仿冒;电子邮件安全;行为建模

(1)引言

年末购物季,尤其是“黑色星期五”(Black Friday)及其延伸的“网络星期一”(Cyber Monday),已成为全球消费者集中采购的关键窗口。据Statista统计,2024年全球黑色星期五在线销售额突破980亿美元,同比增长12.3%。然而,这一消费高峰亦为网络犯罪分子提供了理想攻击场景。攻击者利用消费者对限时折扣、物流状态更新的高度关注,大规模部署网络钓鱼(Phishing)活动,诱导其点击恶意链接或泄露敏感信息。

近年来,此类攻击呈现出明显的周期性规律与技术演进特征。2025年11月,网络安全公司Darktrace发布报告指出,在黑色星期五前六周内,全球钓鱼攻击数量激增620%,且攻击质量显著提升。尤其值得注意的是,生成式人工智能(如ChatGPT、Gemini)的普及大幅降低了高质量钓鱼内容的制作门槛,使得非技术背景的攻击者亦能批量生成语义自然、格式规范的欺诈邮件。此外,攻击目标高度集中于零售与物流行业,亚马逊、沃尔玛、联邦快递等品牌成为主要仿冒对象。

尽管学术界对网络钓鱼已有大量研究,但多数聚焦于通用检测算法或长期趋势分析,缺乏对特定高风险时段(如黑色星期五)攻击模式的深度解构。同时,现有防御方案多依赖静态特征匹配(如URL黑名单、关键词过滤)或基础身份验证协议(如SPF、DKIM),难以应对AI生成的上下文自洽、视觉高度仿真的新型钓鱼载体。因此,亟需建立一套面向季节性高发场景、融合动态行为分析与上下文理解的防御机制。

本文旨在填补上述研究空白。首先,基于Darktrace提供的匿名化真实攻击数据,系统梳理黑色星期五前夕钓鱼攻击的核心特征;其次,剖析当前主流防御技术的失效原因;最后,提出并实现一种以用户行为建模为基础、结合域名结构分析与邮件上下文评估的多层检测框架。全文结构如下:第(2)节详述攻击特征与演化趋势;第(3)节分析现有防御体系的局限性;第(4)节提出改进防御框架并给出代码实现;第(5)节讨论实际部署挑战与未来方向;第(6)节总结全文。

(2)黑色星期五钓鱼攻击的特征分析

本节基于Darktrace对6500家受保护客户邮箱的监测数据(时间跨度:2025年10月1日至11月21日),从攻击规模、目标品牌、技术手段三个维度解析黑色星期五钓鱼攻击的独特性。

(2.1)攻击规模的季节性激增

数据显示,2025年11月15日至21日(即感恩节前一周),针对美国主流零售商(包括Walmart、Target、Best Buy、Macy's等)的钓鱼尝试数量较10月同期增长201%。在整个观测期内,明确提及“Black Friday”字样的钓鱼邮件总量较基线水平上升620%。更值得关注的是,Darktrace预测在黑色星期五当周,攻击量将进一步攀升20%–30%,表明攻击者采取“预热—高峰”的分阶段策略,以最大化覆盖潜在受害者。

这种激增并非偶然。年末促销季中,合法商家普遍采用“限时优惠”“库存紧张”“倒计时”等紧迫性话术进行营销,这与钓鱼邮件常用的诱导策略高度重合,导致用户辨别难度陡增。同时,消费者在此期间频繁查收促销与物流邮件,心理警惕性下降,为攻击成功创造了有利条件。

(2.2)品牌仿冒的集中化趋势

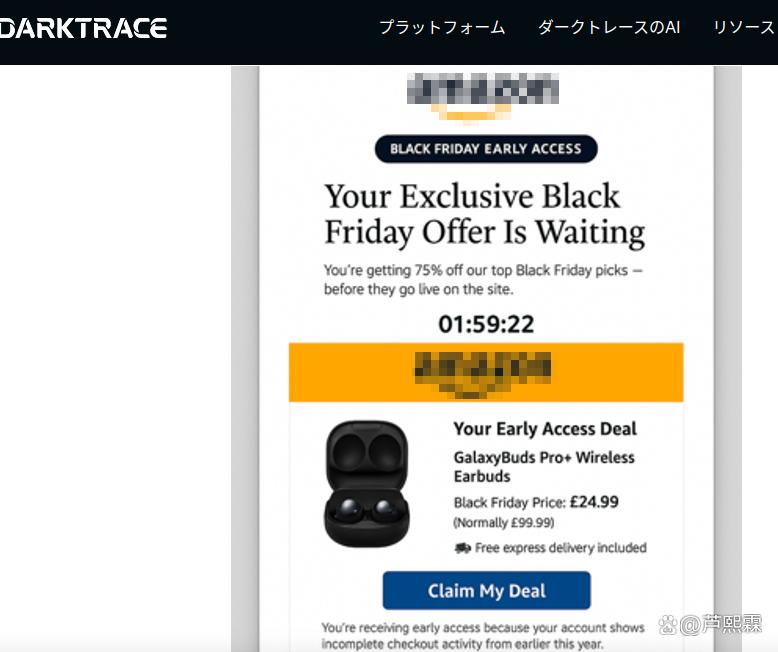

在所有被监测的钓鱼邮件中,80%明确冒充亚马逊(Amazon),使其成为绝对主导的仿冒目标。其余攻击则集中于Apple、eBay、Netflix、Alibaba、PayPal等全球性消费品牌,以及FedEx、UPS等物流服务商。值得注意的是,攻击者不仅复制品牌Logo与配色方案,还精心模仿官方邮件的语言风格与版式布局。例如,一封伪造的亚马逊订单确认邮件可能包含真实的订单编号格式、商品缩略图及“查看订单详情”按钮,其视觉逼真度足以欺骗普通用户。

品牌选择具有明确的经济逻辑:高知名度品牌拥有庞大的用户基数,且其用户习惯于接收交易类邮件,信任度高。此外,大型零售商通常拥有复杂的子域名体系(如“smile.amazon.com”、“payments-amazon.com”),为攻击者注册形似域名(如“amaz0n-deals.com”)提供了掩护空间。

(2.3)生成式AI驱动的内容进化

2024年Darktrace年度威胁报告显示,27%的钓鱼邮件正文长度超过1000字符,远超传统垃圾邮件的简短模板,暗示其由大语言模型(LLM)生成。在黑色星期五场景中,这一趋势尤为突出。攻击者仅需输入两条提示(prompt),即可生成包含节日祝福、个性化推荐、紧迫行动号召的完整促销邮件。例如:

“你有未使用的$50黑色星期五优惠券!点击此处立即兑换,24小时后失效。”

此类内容语法正确、语气自然,且能根据目标用户画像(如历史购买记录)进行微调,极大提升了欺骗成功率。更重要的是,AI生成内容规避了传统基于关键词或正则表达式的过滤规则,因为其用词灵活、句式多变,无固定模式可循。

(2.4)钓鱼基础设施的隐蔽化

除内容外,攻击基础设施亦呈现高度专业化。Darktrace观察到一类新型钓鱼活动使用看似合法的营销域名,如“Pal.PetPlatz.com”或“Epicbrandmarketing.com”。这些域名本身不直接仿冒品牌,而是作为跳转中介,最终将用户导向伪造的亚马逊登录页面。另一典型案例是虚构品牌“Deal Watchdogs”,其宣称提供“全网最低价亚马逊黑五优惠”,实则为钓鱼入口。

此类策略有效规避了基于品牌关键词的域名监控系统。同时,攻击者常采用短生命周期(short-lived)的云主机与CDN服务托管钓鱼页面,使得基于IP或URL黑名单的防御措施迅速失效。

(3)现有防御机制的局限性

面对上述演化的钓鱼攻击,当前主流防御体系暴露出多重短板。

(3.1)传统安全邮件网关(SEG)的失效

传统SEG依赖签名匹配、URL信誉库与简单启发式规则。然而,AI生成的钓鱼邮件无固定签名;新注册的仿冒域名尚未被列入黑名单;而“限时优惠”等诱导性内容与合法营销邮件高度相似,难以通过关键词过滤区分。Darktrace指出,SEG平均漏报率达17%,在高仿真钓鱼面前尤为脆弱。

(3.2)DMARC等认证协议的边界限制

DMARC(Domain-based Message Authentication, Reporting & Conformance)通过验证邮件是否来自授权域名,可有效防止直接域名仿冒(如“support@amaz0n.com”)。然而,它无法阻止攻击者注册全新但形似的域名(如“amaz0n-offers.net”),因为此类域名在技术上完全合法,仅通过视觉混淆实施欺骗。此外,DMARC仅作用于发件人域名,对邮件正文内容、嵌入链接的真实指向无约束力。

(3.3)用户教育的边际效益递减

尽管安全意识培训被广泛推行,但在高压力、高诱惑的购物场景下,用户判断力易受干扰。倒计时提示、稀缺性声明等心理学技巧可有效绕过理性思考。研究表明,即使经过培训的用户,在面对高仿真钓鱼邮件时,点击率仍高达15%–20%。因此,将防御责任完全寄托于终端用户并不现实。

综上,现有方案或过于静态,或作用范围有限,无法应对动态、上下文自洽、跨域协同的现代钓鱼攻击。

(4)基于行为建模与上下文感知的防御框架

为克服上述局限,本文提出一种三层防御框架:第一层为仿冒域名实时检测;第二层为邮件上下文异常评估;第三层为用户行为基线建模。三者协同工作,形成闭环检测机制。

(4.1)仿冒域名检测模块

该模块聚焦于识别视觉上与知名品牌高度相似的域名。核心思想是计算待测域名与已知品牌域名的编辑距离(Edit Distance)与字符级相似度。

以下为Python实现示例:

import re

from difflib import SequenceMatcher

# 已知高价值品牌域名列表(可动态更新)

BRAND_DOMAINS = [

"amazon.com", "walmart.com", "target.com",

"fedex.com", "ups.com", "apple.com"

]

def is_suspicious_domain(test_domain: str, threshold: float = 0.8) -> bool:

"""

判断测试域名是否为可疑仿冒域名

:param test_domain: 待检测域名(如 'amaz0n-deals.net')

:param threshold: 相似度阈值

:return: True if suspicious

"""

# 提取主域名部分(忽略子域)

main_part = test_domain.split('.')[-2] if '.' in test_domain else test_domain

for brand in BRAND_DOMAINS:

brand_main = brand.split('.')[0]

# 计算字符序列相似度

similarity = SequenceMatcher(None, main_part.lower(), brand_main.lower()).ratio()

if similarity >= threshold:

return True

return False

# 示例测试

print(is_suspicious_domain("amaz0n-offers.net")) # 输出: True

print(is_suspicious_domain("legit-store.com")) # 输出: False

该方法虽简单,但能有效捕获如“amaz0n”、“walmzrt”等常见混淆手法。可进一步结合Levenshtein距离、同形异义字符(homoglyph)映射表提升精度。

(4.2)邮件上下文异常检测

本模块利用自学习AI模型分析邮件整体上下文,而非孤立关键词。核心指标包括:

发件人历史行为一致性(是否首次联系?)

链接指向域名与声称品牌的一致性

邮件语气与用户过往交互模式的匹配度

Darktrace / EMAIL采用的Self-Learning AI即属此类。其通过无监督学习建立每个用户的通信基线,一旦出现“陌生发件人发送含紧急行动号召的邮件”等异常组合,即触发告警。

(4.3)用户行为基线建模

最内层防御聚焦于收件人行为。系统持续学习用户正常操作模式,如:

通常在什么时间段处理促销邮件?

是否习惯通过邮件链接直接登录账户?

对哪些品牌有历史交互?

当用户即将执行高风险操作(如在非工作时间点击未知来源的“订单确认”链接),系统可动态插入二次验证或风险提示,而非简单阻断。

三层机制形成纵深防御:域名层过滤明显仿冒;上下文层识别高仿真欺诈;行为层兜底拦截绕过前两层的攻击。

(5)讨论与挑战

尽管上述框架在理论上具备优势,实际部署仍面临挑战。首先,行为建模需大量用户数据,涉及隐私合规问题,需采用联邦学习或差分隐私技术加以缓解。其次,AI模型本身可能成为攻击目标,如通过对抗样本诱导误判。再者,跨组织共享钓鱼情报存在商业与法律障碍,限制了全局视野的构建。

未来研究方向包括:将防御能力扩展至短信(SMS Phishing)与社交媒体私信;探索区块链技术用于邮件来源可信验证;以及开发轻量化模型以适配移动端应用。

(6)结语

黑色星期五购物季已成为网络钓鱼攻击的年度高峰,其攻击规模、技术复杂度与社会工程精细度均显著高于日常水平。本文基于真实观测数据,揭示了攻击者如何利用生成式AI、仿冒域名与心理诱导策略实施精准欺诈。研究表明,传统基于规则与签名的防御机制已难以应对动态演化的威胁。为此,本文提出融合域名分析、上下文评估与行为建模的多层防御框架,并通过代码示例验证其可行性。该框架强调从“识别恶意内容”转向“理解通信异常”,代表了电子邮件安全从被动过滤向主动认知的范式转变。在AI与自动化不断降低攻击门槛的背景下,唯有构建具备自适应、上下文感知与跨域协同能力的防御体系,方能在高风险购物季有效保护用户与品牌安全。

编辑:芦笛(公共互联网反网络钓鱼工作组)

721

721

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?