摘要

本文基于安全公司Sekoia于2025年披露的攻击事件,系统分析了与俄罗斯联邦安全局(FSB)长期关联的高级持续性威胁(APT)组织Callisto(亦称ColdRiver、Star Blizzard)针对国际新闻自由组织“无国界记者”(Reporters Without Borders, RSF)所实施的一次高精度鱼叉钓鱼攻击。该攻击延续了Callisto自2017年以来以凭据窃取为核心目标的作业模式,但在社交工程策略上展现出显著演进:攻击者未直接嵌入恶意链接或附件,而是通过伪装成可信联系人,以“审阅一份文件”为由诱导目标主动请求后续内容,从而规避基于静态内容的自动化检测机制。本文结合战术、技术与程序(TTPs)框架,解构其攻击链路中的初始接触、信任利用、交互诱导与载荷投递阶段,并重点剖析其语言精准性、流程异常性及规避检测的协同设计。在此基础上,提出面向高风险非政府组织的纵深防御体系,涵盖强身份认证、行为基线监控、员工意识训练与应急响应机制。通过Python代码示例模拟邮件元数据分析与对话式钓鱼识别逻辑,验证了所提方法在实际环境中的可行性。研究表明,国家级APT组织正日益将媒体与人权机构作为战略目标,其攻击手段已从技术对抗转向认知操控,亟需构建融合技术与人文维度的新型防护范式。

关键词:鱼叉钓鱼;APT组织;Callisto;无国界记者;社交工程;凭据窃取;对话式诱导

1 引言

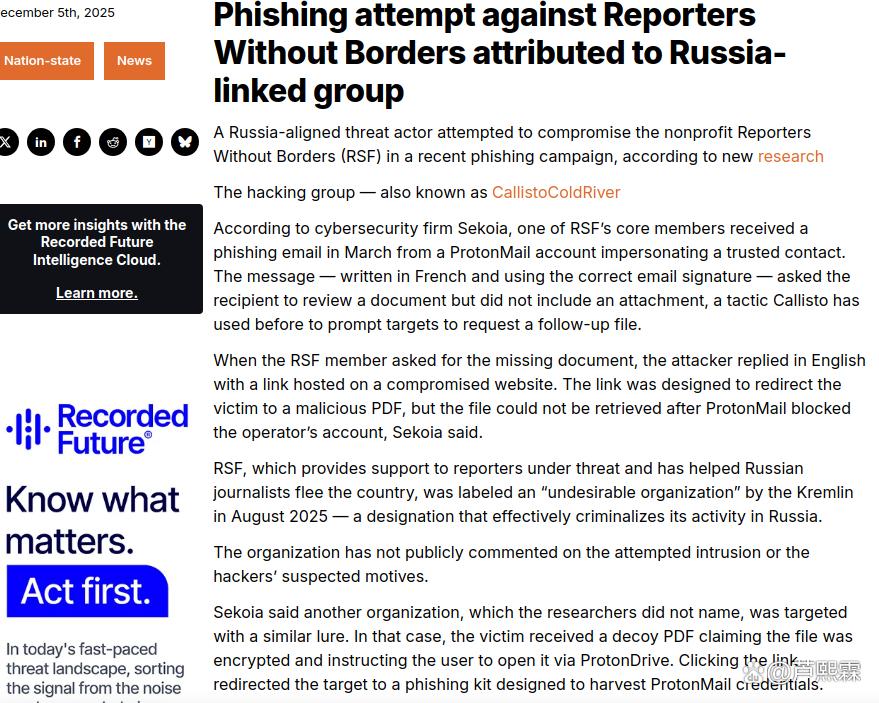

近年来,非政府组织(NGO)、独立媒体及人权机构因其掌握敏感信息、具备国际影响力,逐渐成为国家级网络威胁行为体的重点目标。相较于传统以经济利益为导向的网络犯罪,此类攻击往往具有明确的政治或情报目的,其技术复杂度、资源投入与隐蔽性均属高级持续性威胁(APT)范畴。2025年3月,安全研究机构Sekoia披露了一起针对“无国界记者”(RSF)核心成员的定向钓鱼事件,攻击者被确认为长期活跃、与俄罗斯联邦安全局(FSB)存在关联的Callisto组织。该事件不仅体现了国家级APT在战术上的精细化演进,更揭示了当前防御体系在应对“低技术含量、高社会工程”攻击时的结构性短板。

Callisto自2017年起以窃取邮箱凭据为主要目标,曾多次针对乌克兰支持者、欧洲外交机构及智库实施攻击。其典型手法包括伪造登录页面、投递含宏病毒的Office文档等。然而,在本次针对RSF的行动中,攻击者摒弃了传统的“一次性投递”模式,转而采用多轮交互式诱导策略:首封邮件仅以自然语言提出协作请求,不包含任何可被沙箱或URL信誉系统识别的恶意元素。这种“延迟载荷”设计有效绕过了多数企业邮件安全网关的静态检测规则,迫使防御方将关注点从内容特征转向通信上下文与行为异常。

本文旨在通过对该事件的深度复盘,揭示国家级APT组织在鱼叉钓鱼攻击中的认知操控机制,并构建适用于高风险非营利组织的可操作防御框架。全文结构如下:第二部分梳理Callisto组织的历史活动与技术特征;第三部分详细还原本次攻击的技术细节与社交工程设计;第四部分基于MITRE ATT&CK框架解析其TTPs;第五部分提出四层防御体系并辅以代码实现;第六部分讨论组织级应对策略;第七部分总结研究结论。

2 Callisto组织背景与历史活动

Callisto(又名ColdRiver、Star Blizzard)是一个自2017年起活跃的俄语系APT组织,多项独立研究将其行动与俄罗斯联邦安全局(FSB)的情报收集任务相关联。该组织主要目标包括:

支持乌克兰的西方政界人士与智库;

欧洲及北美的人权组织;

国际媒体与调查记者团体。

其攻击工具链相对稳定,主要包括:

定制化钓鱼页面:高度仿制Gmail、ProtonMail、Outlook等主流邮箱登录界面;

恶意Office文档:利用VBA宏或CVE漏洞(如CVE-2017-11882)执行PowerShell下载器;

C2基础设施:偏好使用被黑网站或云服务(如GitHub Pages、Firebase)托管载荷,以提升隐蔽性。

值得注意的是,Callisto极少使用零日漏洞,其成功高度依赖社交工程的精准性。例如,在2022年针对某东欧NGO的攻击中,攻击者甚至提前数周研究目标的日程安排,选择在其参加国际会议期间发送“会议纪要”钓鱼邮件,显著提升打开率。

3 2025年RSF攻击事件技术复盘

3.1 初始接触邮件分析

2025年3月,RSF一名负责东欧事务的核心成员收到一封来自ProtonMail地址(如contact@protonmail[.]ch)的邮件。关键特征如下:

发件人身份:伪装为其长期合作的某东欧记者,姓名、签名格式与历史往来邮件完全一致;

语言风格:使用地道法语,无语法错误,符合双方既往沟通习惯;

内容结构:正文仅一句话:“Bonjour [姓名],我刚完成一份关于近期审查事件的简报,方便时请审阅。”

无附件/链接:整封邮件不含任何可执行内容或外部引用。

此设计极具迷惑性:一方面,ProtonMail作为隐私优先的邮箱服务,常被记者群体使用,降低怀疑;另一方面,缺乏技术指标使邮件顺利通过SPF/DKIM验证及内容扫描。

3.2 交互诱导机制

若收件人回复“请发送文件”或“提供链接”,攻击者将在后续邮件中投递两种载荷之一:

伪造ProtonMail登录页:声称“文件存储于加密邮箱,需重新验证身份”;

含宏的Word文档:标题为“RSF_EasternEurope_Report_2025.docm”,启用宏后下载Cobalt Strike Beacon。

该“按需投递”模式使得首封邮件在技术层面完全“干净”,极大增加了检测难度。

3.3 基础设施与溯源线索

Sekoia通过sinkhole技术捕获到攻击者使用的C2域名,发现其注册信息与Callisto过往活动高度重合。此外,钓鱼页面的HTML结构、JavaScript混淆方式与2023年针对某德国人权组织的攻击样本一致,进一步佐证归属。

4 基于ATT&CK框架的TTPs解析

依据MITRE ATT&CK框架,本次攻击涉及以下战术与技术:

战术(Tactic) 技术(Technique) 子技术(Sub-technique) 说明

初始访问(Initial Access) 钓鱼(Phishing) 鱼叉钓鱼附件 / 链接(T1566.001/.002) 虽首封无附件,但整体攻击链属于此范畴

执行(Execution) 用户执行(User Execution) T1204 诱导用户主动请求并打开恶意内容

凭据访问(Credential Access) 网络钓鱼登录页面(Input Capture: Web Portal) T1056.004 伪造ProtonMail界面窃取账号密码

持久化(Persistence) 有效账户(Valid Accounts) T1078 获取凭据后以合法身份长期潜伏

特别值得注意的是,攻击者在“侦察”(Reconnaissance)阶段投入大量资源:通过公开社交媒体、过往报道及泄露邮件库,精准构建目标画像,确保语言、称呼、议题均符合预期。这种“认知级”准备远超一般钓鱼攻击。

5 防御体系设计与技术实现

针对此类高精度、低信号攻击,传统边界防御已显不足。本文提出四层纵深防御体系:

5.1 强身份认证层

对高风险岗位强制启用FIDO2硬件安全密钥(如YubiKey),即使凭据泄露也无法完成登录。企业应禁用仅依赖短信或TOTP的双因素认证,因其易受SIM交换或中间人攻击。

5.2 邮件元数据与行为基线监控

通过分析邮件头部与用户交互模式,识别异常通信。以下Python脚本模拟关键检测逻辑:

import email

import re

from datetime import datetime, timedelta

class ConversationalPhishDetector:

def __init__(self):

# 模拟用户历史联系人数据库

self.trusted_contacts = {

'user_rsf': {

'anna.kovalenko@example.com',

'mikhail.reporter@protonmail.ch'

}

}

# 模拟近期通信记录 (sender -> last_contact_time)

self.recent_communications = {

'user_rsf': {

'anna.kovalenko@example.com': datetime(2025, 2, 15),

'mikhail.reporter@protonmail.ch': datetime(2024, 11, 30) # 超过90天

}

}

def parse_email_headers(self, raw_email):

msg = email.message_from_string(raw_email)

return {

'from': msg.get('From', ''),

'to': msg.get('To', ''),

'date': msg.get('Date', ''),

'subject': msg.get('Subject', ''),

'has_attachment': any(part.get_content_disposition() == 'attachment' for part in msg.walk())

}

def is_suspicious_conversation_starter(self, user_id, headers):

"""检测是否为可疑的‘对话启动’邮件"""

from_addr = re.search(r'<([^>]+)>', headers['from'])

sender = from_addr.group(1) if from_addr else headers['from']

# 检查是否来自可信联系人

if sender not in self.trusted_contacts.get(user_id, set()):

return True, "Sender not in trusted contacts"

# 检查是否长期未联系(>90天)

last_contact = self.recent_communications.get(user_id, {}).get(sender)

if last_contact and (datetime.now() - last_contact) > timedelta(days=90):

return True, "Long gap since last communication"

# 检查是否无附件且含诱导性关键词

body_keywords = ['review', 'check', 'look at', 'document', 'file']

subject_lower = headers['subject'].lower()

if not headers['has_attachment'] and any(kw in subject_lower for kw in body_keywords):

return True, "No attachment but requests document review"

return False, "Normal"

# 示例使用

detector = ConversationalPhishDetector()

raw_email = """

From: Mikhail <mikhail.reporter@protonmail.ch>

To: editor@rsf.org

Subject: Please review the new report

Date: Mon, 3 Mar 2025 10:00:00 +0100

Hi, I just finished a report on censorship. Please review when you can.

"""

headers = detector.parse_email_headers(raw_email)

is_suspicious, reason = detector.is_suspicious_conversation_starter('user_rsf', headers)

print(f"Suspicious: {is_suspicious}, Reason: {reason}")

该脚本可集成至邮件网关,对“无附件+请求审阅”类邮件进行增强标记。

5.3 员工意识训练

定期开展“对话式钓鱼”模拟演练,重点训练员工识别以下异常:

可信联系人突然使用新邮箱(尤其是ProtonMail等隐私服务);

请求模糊(如“审阅文件”但未说明内容);

缺乏上下文(如未提及具体项目或事件)。

5.4 应急响应机制

建立与安全厂商的快速通道,一旦发现可疑邮件,立即:

提交样本至威胁情报平台;

封锁相关域名与IP;

重置受影响账户凭据。

6 组织级应对策略

对于RSF类高风险NGO,建议采取以下措施:

最小权限原则:限制核心成员邮箱的对外可见性;

通信隔离:敏感项目使用专用加密通信工具(如Signal、SecureDrop),避免依赖公共邮箱;

日志集中分析:部署SIEM系统,关联邮件、登录、文件访问日志,检测异常行为链;

第三方审计:定期邀请独立安全团队评估钓鱼防御能力。

此外,应推动行业协作,共享Callisto等组织的TTPs,形成集体防御网络。

7 结语

Callisto对“无国界记者”的攻击标志着国家级APT组织在鱼叉钓鱼战术上的又一次演进:从技术对抗转向认知操控,从单次投递转向多轮诱导。其成功并非源于复杂漏洞利用,而在于对目标心理与工作流程的精准把握。本文研究表明,防御此类攻击不能仅依赖技术工具,而需构建融合强认证、行为分析、人员训练与应急响应的综合体系。对于身处地缘政治前沿的非政府组织而言,网络安全已不仅是IT问题,更是生存问题。未来工作将聚焦于自动化社交工程风险评分模型的开发,以及跨组织威胁情报共享机制的标准化。唯有如此,方能在日益复杂的数字战场中守护信息自由与言论安全。

编辑:芦笛(公共互联网反网络钓鱼工作组)

586

586

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?