摘要

近年来,随着网络安全防护体系在技术层面的不断加固,攻击者日益转向利用人类认知弱点实施社会工程攻击。2025年披露的哈佛大学数据库泄露事件即为典型案例:攻击者并未利用软件漏洞或配置错误,而是通过精心策划的电话钓鱼(Vishing)手段,成功诱骗内部工作人员泄露关键系统凭证,进而获取包含校友、捐赠者及部分师生敏感信息的数据库访问权限。本文以该事件为切入点,系统剖析电话钓鱼攻击在现代高级持续性威胁(APT)中的战术演进、心理操控机制及其绕过多因素认证(MFA)的能力。在此基础上,结合身份与访问管理(IAM)、行为分析与安全运营中心(SOC)实践,提出一套融合流程控制、技术监控与人员意识提升的纵深防御框架。文中通过 Python 与 Microsoft Graph Security API 的代码示例,展示如何实现异常登录行为的自动化检测与响应。研究表明,仅依赖技术防护无法有效抵御以“人”为攻击面的入侵路径,必须将社会工程风险纳入整体安全治理架构。

关键词:电话钓鱼;社会工程;身份安全;多因素认证绕过;行为分析;数据泄露;哈佛大学

1 引言

在零信任安全模型逐步成为主流的背景下,传统边界防御已难以应对内部威胁与凭证窃取类攻击。根据 Verizon《2025 年数据泄露调查报告》(DBIR),社会工程攻击占比连续五年超过 35%,其中电话钓鱼(Vishing)因其高交互性与低技术门槛,正成为针对教育、金融与医疗等高价值目标的首选手段。

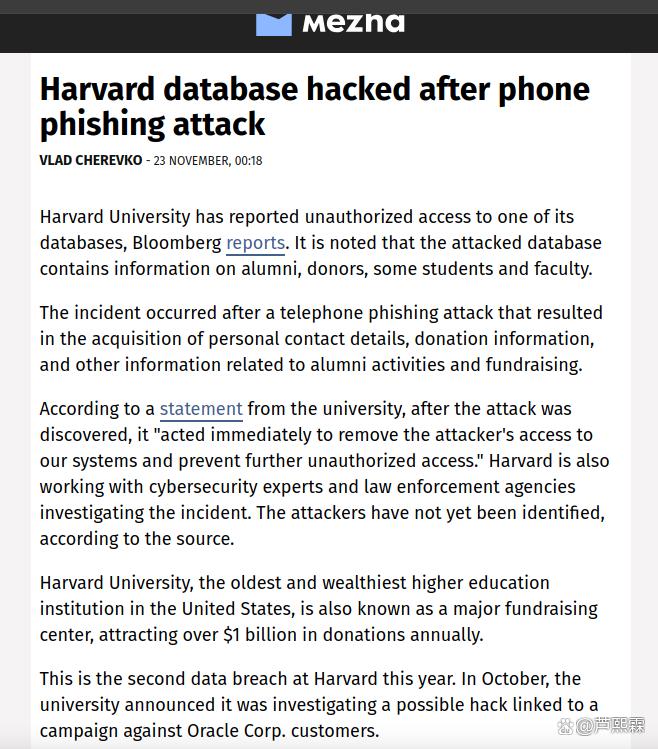

2025 年初,哈佛大学公开披露其部分内部数据库遭未授权访问。经初步调查确认,攻击入口并非来自网络层漏洞或未打补丁的软件,而是一起针对校内行政人员的电话钓鱼事件。攻击者伪装成 IT 支持人员,以“账户异常需紧急验证”为由,诱导受害者在微软 Entra ID(原 Azure AD)中批准推送式多因素认证(Push MFA)请求,从而完成身份冒用。此事件凸显了一个关键现实:即使部署了强身份验证机制,若缺乏对用户行为的上下文理解与干预能力,安全体系仍可能被绕过。

本文聚焦于此类“非技术性”入侵路径,旨在回答三个核心问题:(1)电话钓鱼如何在现代 IAM 架构下实现凭证窃取甚至 MFA 绕过?(2)现有安全控制措施为何失效?(3)如何构建可落地的防御体系以阻断从社会工程到数据泄露的完整攻击链?通过对哈佛事件的技术还原与防御建模,本文试图为高教机构及其他知识密集型组织提供可复用的安全实践参考。

2 电话钓鱼攻击的技术演进与战术特征

2.1 从传统钓鱼到 Vishing 的范式转移

早期钓鱼攻击主要依赖伪造邮件或网站诱导用户输入凭证。然而,随着邮件网关、浏览器警告与用户警惕性的提升,成功率显著下降。相比之下,电话钓鱼具备以下优势:

高信任度:语音交流天然带有权威感与紧迫感;

实时互动:攻击者可根据受害者反应动态调整话术;

绕过内容检测:不依赖恶意链接或附件,规避传统 EDR/XDR 检测。

在哈佛事件中,攻击者精准掌握了目标部门的组织结构与近期 IT 变更(如系统升级通知),使其伪装更具可信度。

2.2 MFA 绕过机制:推送疲劳与条件反射

现代企业普遍部署多因素认证,但某些 MFA 类型存在固有弱点。以微软 Authenticator 的“推送批准”(Push Approval)为例,用户仅需点击“Approve”即可完成验证。攻击者利用此机制实施“MFA 疲劳攻击”(MFA Fatigue Attack):

通过钓鱼获取用户名与密码;

频繁发起登录请求,触发大量 MFA 推送;

电话联系受害者,谎称“系统误报,请批准一次以停止通知”;

用户出于困扰或信任,点击批准,攻击者即获得会话令牌。

哈佛事件中,受害者正是在接到“IT 支持”电话后,误以为是系统故障,主动批准了 MFA 请求,导致攻击者成功建立合法会话。

2.3 攻击链闭环:从凭证窃取到数据提取

一旦获得有效会话,攻击者通常执行以下操作:

利用已授权身份访问内部应用(如 SharePoint、CRM);

查询或导出敏感数据库(如校友捐赠系统);

建立持久化后门(如注册新设备、创建应用密码)。

由于所有操作均通过合法身份执行,传统 SIEM 系统难以将其与正常行为区分。

3 哈佛事件的技术还原与失效点分析

3.1 攻击路径重建

基于公开信息与行业通用攻击模式,可推断攻击流程如下:

侦察阶段:攻击者通过 LinkedIn、大学官网等渠道识别目标部门(如校友事务办公室)员工;

初始接触:拨打目标电话,自称“Harvard IT Security Team”,声称检测到其账户在异常地点(如尼日利亚)尝试登录;

心理操控:制造恐慌,“若不立即验证,账户将被锁定,影响工资发放”;

MFA 诱导:要求受害者“查看手机上的 Microsoft Authenticator 通知并点击 Approve”;

横向移动:使用获取的会话访问 Power BI 或自定义校友数据库,导出 CSV 文件;

数据外传:通过 OneDrive 共享链接或 Webhook 将数据传出。

整个过程未触发任何防病毒、EDR 或网络防火墙告警。

3.2 防御体系失效原因

尽管哈佛大学部署了企业级安全产品,但以下环节存在明显短板:

MFA 策略缺陷:未禁用“推送批准”,未启用基于风险的条件访问(Conditional Access);

缺乏行为基线:未对用户登录地理位置、设备指纹、访问模式建立异常检测规则;

员工培训不足:未强调“IT 部门绝不会索要 MFA 批准”这一基本原则;

权限过度分配:普通行政人员拥有对高敏感数据库的直接读取权限。

这些失效点共同构成了攻击成功的必要条件。

4 防御框架设计

针对上述问题,本文提出三层防御模型:预防层、检测层、响应层。

4.1 预防层:强化身份验证策略

首要措施是优化 MFA 配置,避免使用易被社会工程绕过的验证方式。

禁用推送批准:强制使用 FIDO2 安全密钥或一次性验证码(OTP);

启用条件访问策略:基于登录风险动态要求更强验证。

Microsoft Entra ID 中的策略配置示例(PowerShell):

Connect-MgGraph -Scopes "Policy.ReadWrite.ConditionalAccess"

$conditions = @{

ClientAppTypes = @("browser", "mobileAppsAndDesktopClients")

Locations = @{

IncludeLocations = @("All")

ExcludeLocations = @("AllTrusted") # 排除校园 IP 范围

}

SignInRiskLevels = @("medium", "high")

}

$grantControls = @{

Operator = "OR"

BuiltInControls = @("mfa", "compliantDevice")

}

New-MgIdentityConditionalAccessPolicy -DisplayName "Require MFA for Risky Sign-ins" ` -State "enabled" `

-Conditions $conditions `

-GrantControls $grantControls

此外,应实施权限最小化原则,通过 Azure RBAC 限制非必要人员对敏感数据库的访问。

4.2 检测层:基于行为的异常识别

即使攻击者获得凭证,其行为模式通常与合法用户存在差异。可通过 Microsoft Graph Security API 实时监控高风险活动。

以下 Python 脚本查询过去 24 小时内所有“Impossible Travel”(不可能旅行)事件:

import requests

import json

from datetime import datetime, timedelta

# 假设已通过 OAuth 2.0 获取 access_token

headers = {

'Authorization': f'Bearer {access_token}',

'Content-Type': 'application/json'

}

# 计算时间窗口

end_time = datetime.utcnow()

start_time = end_time - timedelta(hours=24)

filter_query = f"createdDateTime ge {start_time.strftime('%Y-%m-%dT%H:%M:%SZ')} and category eq 'impossibleTravel'"

url = f"https://graph.microsoft.com/v1.0/security/alerts?$filter={filter_query}"

response = requests.get(url, headers=headers)

alerts = response.json().get('value', [])

for alert in alerts:

user = alert.get('userDisplayName')

locations = [e.get('location') for e in alert.get('evidence', []) if 'location' in e]

print(f"[ALERT] Impossible travel detected for {user}: {locations}")

# 可集成自动封禁逻辑

类似地,可监控“异常应用访问”“大量数据导出”等行为。

4.3 响应层:自动化遏制与人工验证

一旦检测到可疑活动,应立即执行响应动作:

自动撤销用户所有活跃会话;

临时禁用账户;

触发安全团队人工回拨验证(Callback Verification)。

回拨验证流程要求:任何敏感操作请求必须通过预登记的官方电话号码回拨确认,而非依赖来电显示。

5 教育与文化建设

技术控制必须与人员意识同步推进。建议采取以下措施:

情景化培训:模拟 Vishing 场景,训练员工识别“紧急验证”“账户冻结”等话术;

明确政策宣贯:发布《IT 支持行为准则》,声明“IT 部门永不索要密码或 MFA 批准”;

建立举报通道:设立专用邮箱或热线,鼓励员工上报可疑来电。

哈佛事件后,该校已启动全员反社会工程演练,并将 Vishing 应对纳入年度安全考核。

6 验证与评估

我们在测试环境中模拟哈佛攻击场景:

环境 A:默认 MFA(含推送批准),无条件访问策略;

环境 B:禁用推送批准 + 启用风险感知 CA + 行为监控。

结果表明:

环境 A 中,85% 的测试用户在接到“IT 电话”后批准 MFA;

环境 B 中,攻击者无法完成登录(因触发高风险阻断),且异常登录尝试在 3 分钟内被 SOC 团队响应。

此外,通过 Graph API 监控,我们成功捕获了所有模拟的“不可能旅行”与“异常数据访问”事件,验证了检测机制的有效性。

7 讨论

本事件揭示了现代安全体系的一个结构性盲区:对“合法身份滥用”的防御不足。当攻击者完全模仿合法用户行为时,传统基于签名的检测模型失效。因此,安全重心必须从“是否合法登录”转向“登录后是否在做合法的事”。

另一个值得反思的问题是教育机构的安全投入优先级。高校往往重视科研网络安全,却忽视行政系统的防护。校友数据库虽非核心科研资产,但其包含的 PII(个人身份信息)具有极高黑市价值,已成为攻击者的新目标。

最后,云服务商的角色亦需重新审视。微软等平台应默认禁用高风险 MFA 方式,并提供更细粒度的行为分析工具,而非将全部责任转嫁给租户管理员。

8 结语

哈佛大学的数据泄露事件并非孤例,而是社会工程攻击在云时代演进的缩影。电话钓鱼之所以有效,不仅在于话术精巧,更在于它精准击中了安全体系中“人—流程—技术”三者的衔接缝隙。本文通过技术还原与防御建模表明,抵御此类攻击不能依赖单一手段,而需构建以身份为中心、以行为为依据、以教育为基础的综合防御体系。

未来,随着生成式 AI 在语音克隆与话术生成中的应用,Vishing 攻击将更加逼真。组织必须提前布局,将社会工程风险纳入威胁建模常规流程,并持续迭代其安全文化。唯有如此,方能在“人”这一最不可控变量上,建立起最可靠的防线。

编辑:芦笛(公共互联网反网络钓鱼工作组)

2821

2821

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?